Ataques de phishing e estratégias para mitigá-los Slides de apresentação em PowerPoint

Nossa apresentação em PowerPoint de ataques de phishing e estratégias para mitigá-los concentra-se em ataques de phishing, seu impacto nas empresas e estratégias para mitigá-los. Explica o processo de funcionamento dos ataques de phishing cibernético. Além disso, o Smishing Attacks PPT investiga os vários tipos de ataques de phishing, como phishing por e-mail, spear phishing, phishing de baleia, vishing, Smishing, phishing de pescador, pharming, phishing pop-up, phishing clone, Man-in-the-Middle ataques, golpes de gêmeos malignos, ataques de watering hole e phishing em mecanismos de pesquisa. Cada tipo é examinado com insights sobre suas técnicas distintas. Além disso, inclui um módulo aprofundado sobre ataques de vishing que explora o roubo de identidade e suas táticas, apresenta uma abordagem multicamadas para defesas contra phishing e fornece diretrizes para proteção eficaz contra golpes de phishing. Além disso, a plataforma Spear Phishing concentra-se no treinamento de conscientização sobre phishing. Apresenta um plano bem estruturado para implementar campanhas de conscientização sobre phishing nas organizações, juntamente com recursos valiosos que as empresas podem oferecer aos seus funcionários para garantir a proteção contra o crime cibernético. Por último, a plataforma de phishing man-in-the-middle incorpora um roteiro, um plano de 30-60-90 dias, um cronograma, uma lista de verificação para proteger as organizações contra ataques de phishing e um painel para rastrear ataques cibernéticos de forma eficiente. Obtenha acesso a este modelo 100% editável agora.

You must be logged in to download this presentation.

Impress your

Impress your audience

Editable

of Time

Recursos desses slides de apresentação do PowerPoint:

People who downloaded this PowerPoint presentation also viewed the following :

Conteúdo desta apresentação em PowerPoint

Slide 1 : Este slide apresenta ataques de phishing e estratégias para mitigá-los. Indique o nome da sua empresa e comece.

Slide 2 : Este é um slide da Agenda. Declare suas agendas aqui.

Slide 3 : Este slide mostra o índice da apresentação.

Slide 4 : Este slide continua mostrando o índice da apresentação.

Slide 5 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

Slide 6 : Este slide demonstra a visão geral dos ataques de phishing cibernético e apresenta a eficácia dos golpes de phishing.

Slide 7 : Este slide descreve as formas utilizadas pelos phishers para atacar as vítimas.

Slide 8 : Este slide apresenta a implementação e o funcionamento de ataques de phishing, explicando como são conduzidos os golpes de phishing cibernético.

Slide 9 : Este slide demonstra o fluxo de trabalho de um ataque de phishing e descreve várias fases dos golpes de phishing.

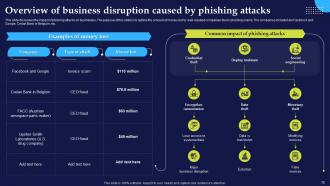

Slide 10 : Este slide descreve a quantidade de dinheiro perdida por empresas de renome devido a golpes de phishing.

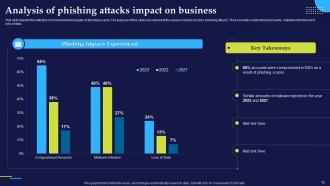

Slide 11 : Este slide explica o impacto dos golpes de phishing nas organizações.

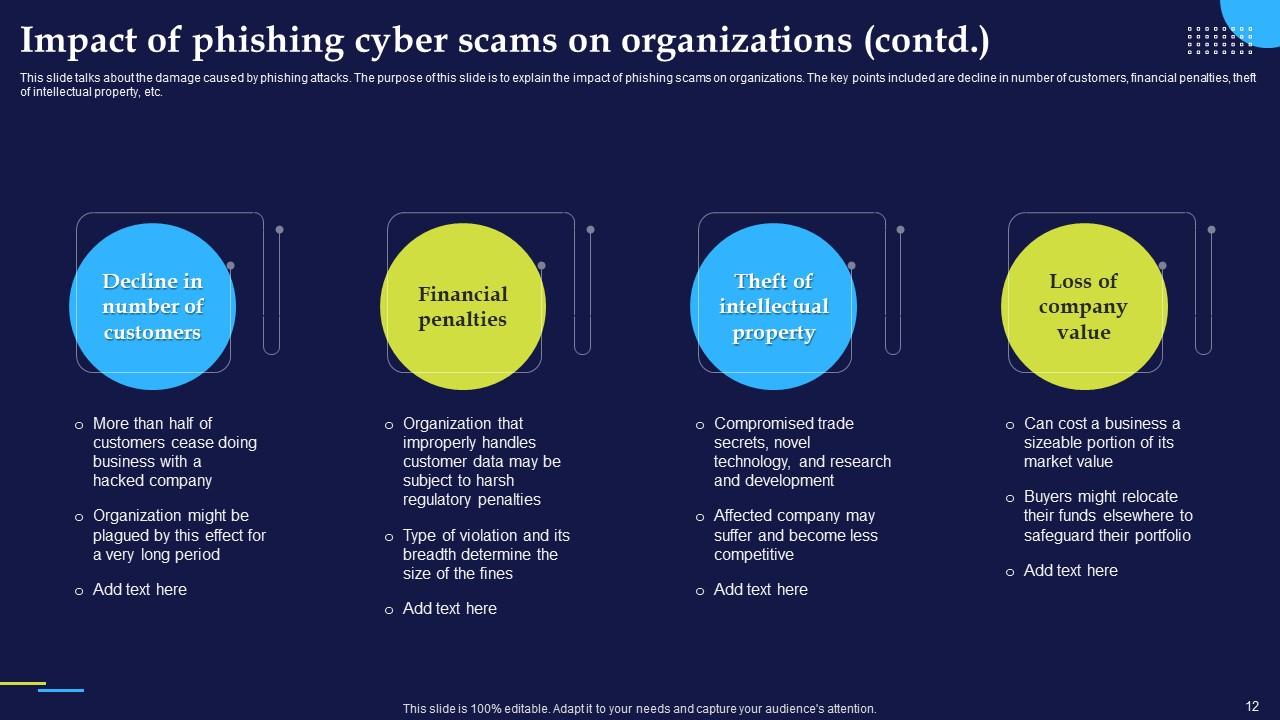

Slide 12 : Este slide também explica o impacto dos golpes de phishing nas organizações.

Slide 13 : Este slide descreve os vários motivos responsáveis pelas empresas serem vítimas de diferentes ataques de phishing.

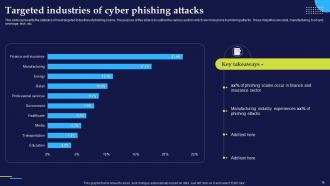

Slide 14 : Este slide representa as estatísticas dos setores mais visados por golpes de phishing.

Slide 15 : Este slide mostra as estatísticas dos alvos mais vulneráveis dos golpes de phishing.

Slide 16 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

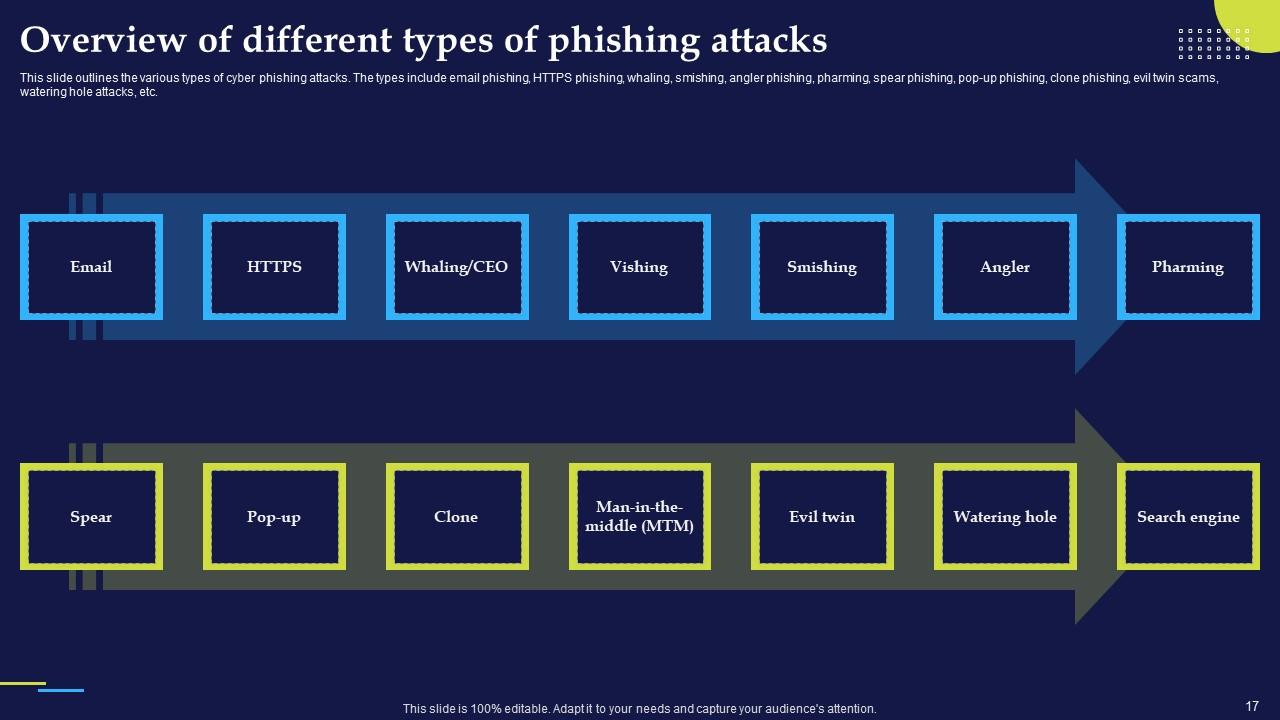

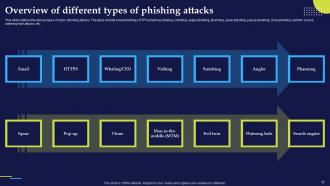

Slide 17 : Este slide descreve os vários tipos de ataques de phishing cibernético, incluindo phishing por e-mail, phishing HTTPS, caça às baleias e muito mais.

Slide 18 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

Slide 19 : Este slide apresenta golpes cibernéticos de phishing por e-mail, nos quais o invasor envia e-mails falsos ao alvo.

Slide 20 : Este slide demonstra o procedimento de ataques de phishing baseados em e-mail e explica como sites falsos são usados por invasores para obter dados confidenciais.

Slide 21 : Este slide apresenta os sinais de alerta que podem ajudar o usuário a reconhecer e-mails de phishing.

Slide 22 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

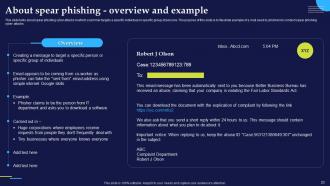

Slide 23 : Este slide apresenta ataques cibernéticos de spear phishing nos quais o golpista tem como alvo um indivíduo específico ou um grupo específico de pessoas.

Slide 24 : Este slide ilustra a estrutura do ataque de spear phishing e explica o fluxo de trabalho do ataque de spear phishing.

Slide 25 : Este slide apresenta vários métodos para identificar ataques cibernéticos de spear phishing

Slide 26 : Este slide ilustra as etapas a serem seguidas imediatamente após cair em um golpe de spear phishing.

Slide 27 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

Slide 28 : Este slide apresenta o ataque de phishing baleeiro, também conhecido como fraude de CEO.

Slide 29 : Este slide apresenta vários métodos de identificação de ataques cibernéticos de phishing de baleias.

Slide 30 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

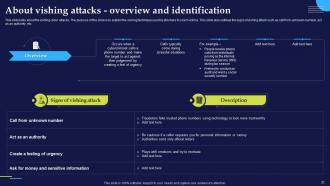

Slide 31 : Este slide apresenta os ataques cibernéticos de vishing e explica a técnica de vishing usada por phishers para enganar as vítimas.

Slide 32 : Este slide ilustra o procedimento de funcionamento de um ataque de vishing e explica o fluxo de trabalho de um ataque cibernético de vishing.

Slide 33 : Este slide apresenta os vários tipos de ataques cibernéticos de vishing e explica diferentes técnicas de golpes de vishing usadas pelos invasores para enganar os usuários.

Slide 34 : Este slide demonstra os vários tipos de golpes de vishing.

Slide 35 : Este slide também demonstra os vários tipos de golpes de vishing.

Slide 36 : Este slide apresenta maneiras de proteger os usuários contra ataques vishing.

Slide 37 : Este slide descreve técnicas que podem ajudar a proteger as organizações contra ataques de phishing e vishing.

Slide 38 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

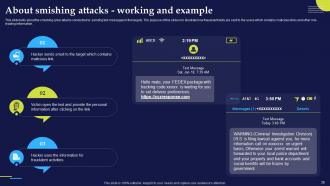

Slide 39 : Este slide apresenta os ataques cibernéticos smishing conduzidos por meio do envio de mensagens de texto aos alvos.

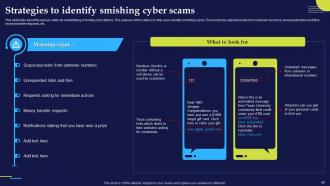

Slide 40 : Este slide descreve os vários métodos de identificação de ataques cibernéticos smishing.

Slide 41 : Este slide mostra os vários tipos de ataques cibernéticos smishing.

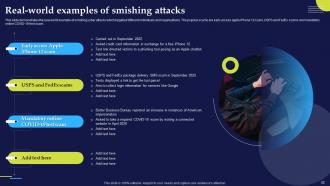

Slide 42 : Este slide demonstra o exemplo real de ataques cibernéticos smishing direcionados a diferentes indivíduos e organizações.

Slide 43 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

Slide 44 : Este slide apresenta os ataques de phishing de pescadores realizados na Internet usando plataformas de mídia social.

Slide 45 : Este slide mostra os vários métodos de identificação de ataques cibernéticos de phishing de pescadores.

Slide 46 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

Slide 47 : Este slide apresenta os golpes cibernéticos de pharming e phishing e ilustra as maneiras de reconhecer golpes de pharming, como URL, design e HTTP versus HTTPS.

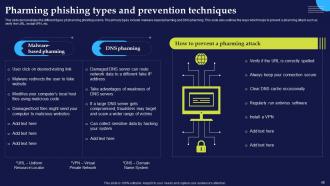

Slide 48 : Este slide demonstra os diferentes tipos de golpes de phishing pharming. Os principais tipos incluem pharming baseado em malware e pharming DNS.

Slide 49 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

Slide 50 : Este slide apresenta os ataques de phishing pop-up conduzidos através do envio de mensagens pop-up aos alvos.

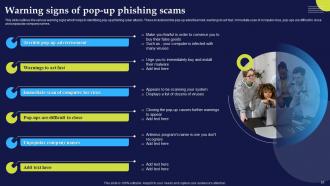

Slide 51 : Este slide descreve os vários sinais de alerta que ajudam a identificar ataques cibernéticos de phishing pop-up.

Slide 52 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

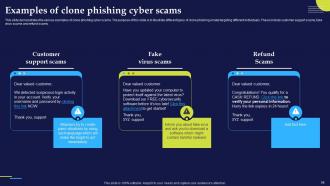

Slide 53 : Este slide apresenta os ataques cibernéticos de clone phishing, nos quais o invasor envia e-mails duplicados para as organizações.

Slide 54 : Este slide demonstra vários exemplos de golpes cibernéticos de clone phishing.

Slide 55 : Este slide mostra as diversas etapas que podem ser tomadas para evitar ataques de clone phishing.

Slide 56 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

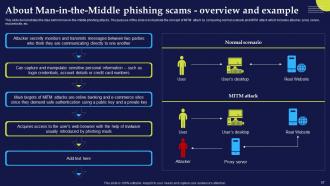

Slide 57 : Este slide demonstra a ideia por trás dos ataques de phishing man-in-the-middle.

Slide 58 : Este slide apresenta o fluxo de trabalho de ataques de phishing man-in-the-middle usando o servidor em nuvem do kit de ferramentas de phishing MITM.

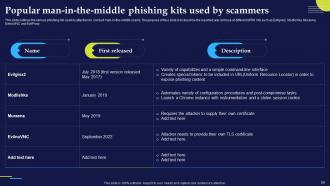

Slide 59 : Este slide descreve os vários kits de phishing usados pelos invasores para conduzir golpes man-in-the-middle.

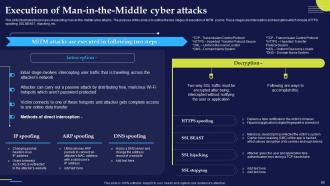

Slide 60 : Este slide ilustra o processo de execução de ataques cibernéticos man-in-the-middle.

Slide 61 : Este slide descreve os vários métodos de prevenção de ataques cibernéticos man-in-the-middle.

Slide 62 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

Slide 63 : Este slide apresenta ataques cibernéticos de gêmeos malignos e descreve os tipos de informações que podem ser acessadas por golpistas de ataques de gêmeos malignos.

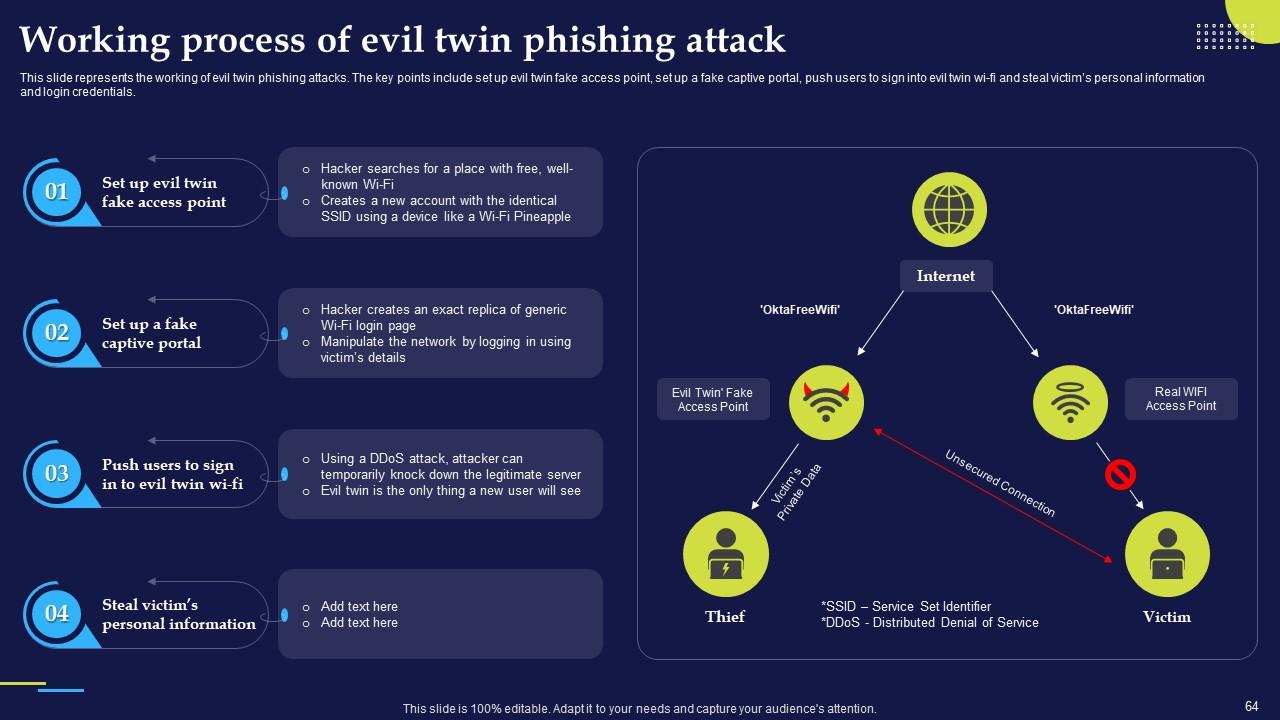

Slide 64 : Este slide representa o funcionamento de ataques de phishing gêmeos malignos.

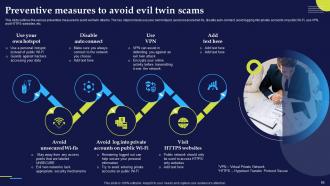

Slide 65 : Este slide descreve as diversas medidas preventivas para evitar ataques de gêmeos malignos.

Slide 66 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

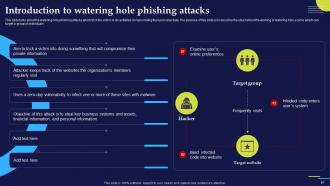

Slide 67 : Este slide apresenta os ataques de phishing watering hole que induzem a vítima a realizar atividades que comprometem seus dados pessoais.

Slide 68 : Este slide representa o processo de trabalho dos ataques de phishing watering hole.

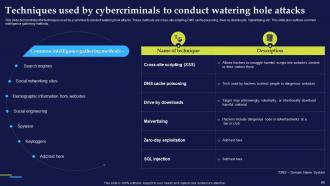

Slide 69 : Este slide demonstra as técnicas usadas pelos golpistas para conduzir ataques de watering hole.

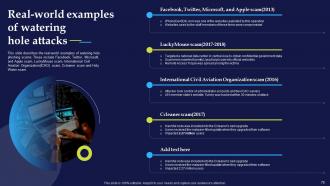

Slide 70 : Este slide descreve exemplos reais de golpes de phishing watering hole.

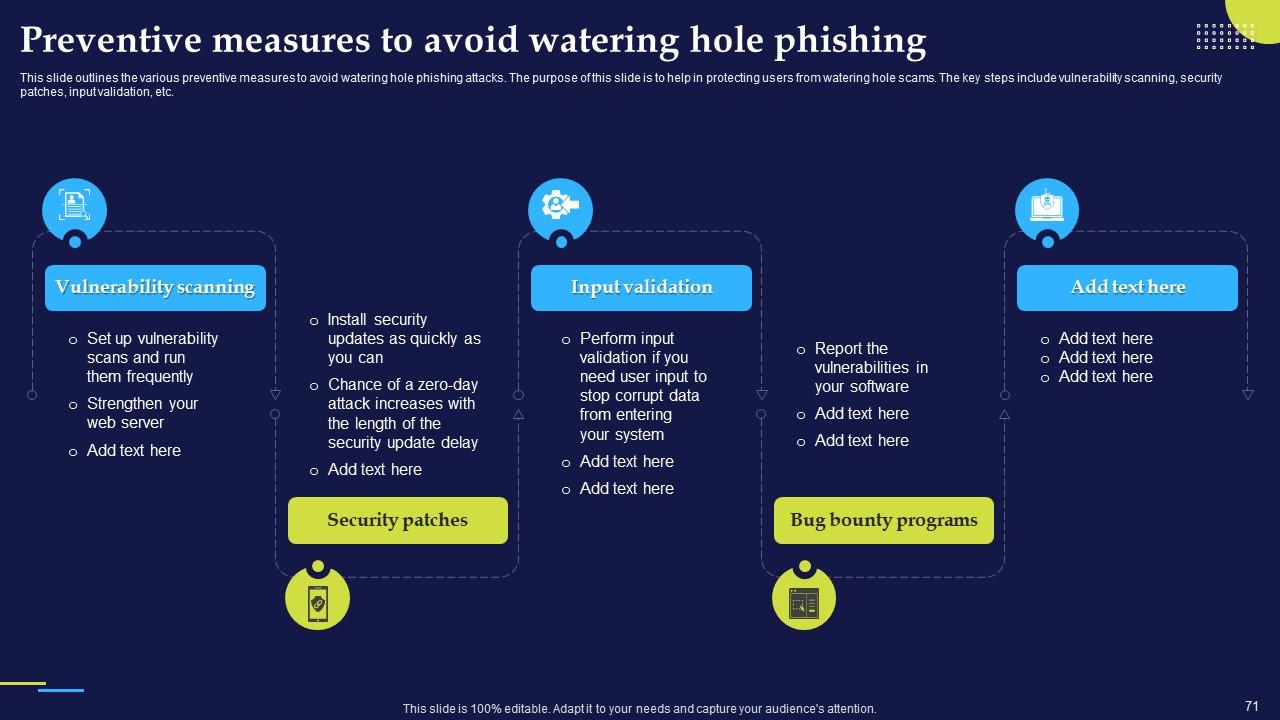

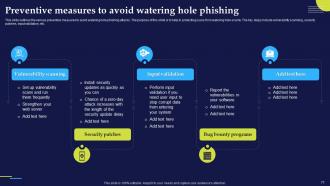

Slide 71 : Este slide descreve as diversas medidas preventivas para evitar ataques de phishing watering hole.

Slide 72 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

Slide 73 : Este slide apresenta golpes de phishing em mecanismos de pesquisa e explica como os phishers usam seus próprios sites para enganar as vítimas.

Slide 74 : Este slide descreve vários truques utilizados por sites fraudulentos para enganar os visitantes.

Slide 75 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

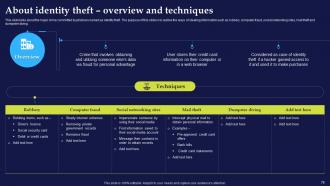

Slide 76 : Este slide apresenta crimes graves cometidos por phishers denominados roubo de identidade.

Slide 77 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

Slide 78 : Este slide demonstra as diferentes ferramentas fornecidas pelo Google para prevenir e denunciar golpes de phishing cibernético.

Slide 79 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

Slide 80 : Este slide descreve as diversas medidas preventivas para se manter protegido contra ataques de phishing.

Slide 81 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

Slide 82 : Este slide representa a abordagem multicamadas das defesas contra phishing.

Slide 83 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

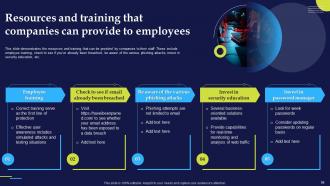

Slide 84 : Este slide demonstra os recursos e o treinamento que as empresas podem fornecer aos seus funcionários.

Slide 85 : Este slide representa o programa de treinamento para funcionários que os ajudará a prevenir diversos golpes de segurança cibernética nos negócios.

Slide 86 : Este slide apresenta o funcionamento dos programas de treinamento em phishing para organizações.

Slide 87 : Este slide descreve os benefícios de programas abrangentes de treinamento nas organizações.

Slide 88 : Este slide apresenta as medidas para uma campanha bem-sucedida de conscientização sobre phishing.

Slide 89 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

Slide 90 : Este slide descreve as etapas a serem tomadas para proteger a organização e seus funcionários contra ataques de phishing.

Slide 91 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

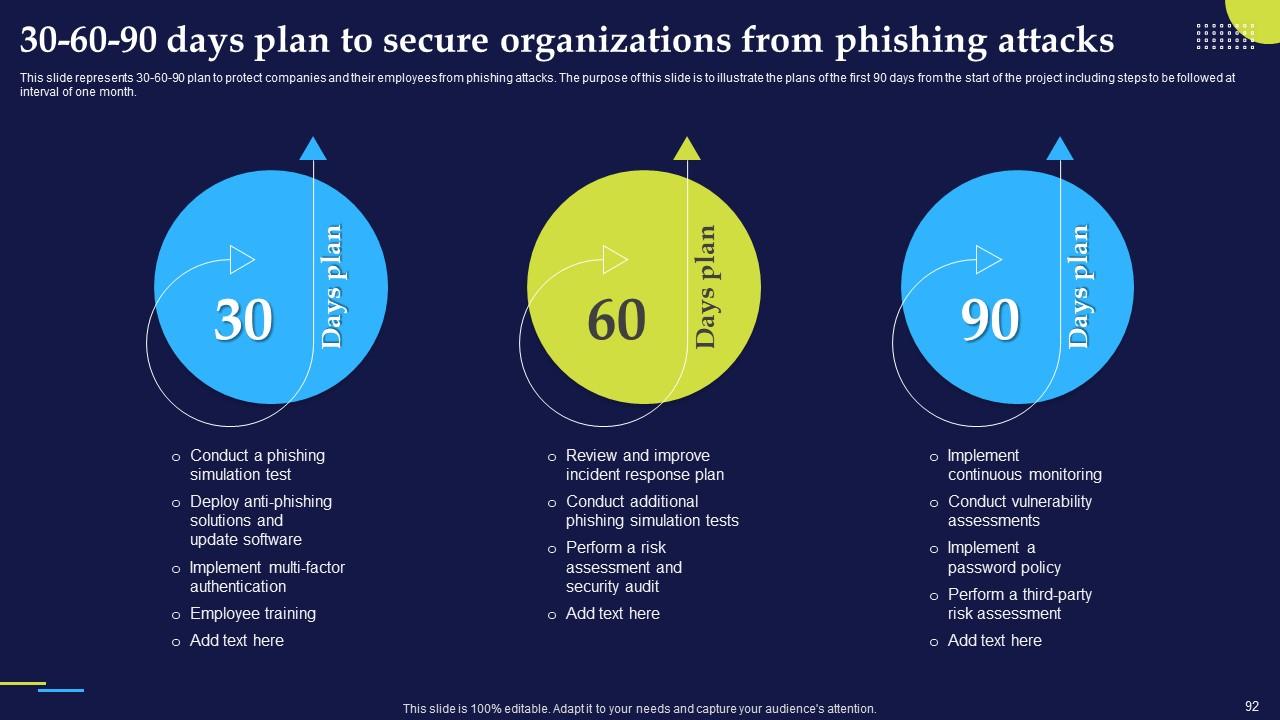

Slide 92 : Este slide representa o plano 30-60-90 para proteger as empresas e seus funcionários contra ataques de phishing.

Slide 93 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

Slide 94 : Este slide apresenta o cronograma para proteger organizações contra phishing para diferentes organizações.

Slide 95 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

Slide 96 : Este slide representa o roteiro para evitar ataques de phishing nas organizações.

Slide 97 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

Slide 98 : Este slide representa o painel para rastrear ataques de phishing cibernético.

Slide 99 : Este slide também representa o painel para rastrear ataques de phishing cibernético.

Slide 100 : Este slide mostra todos os ícones incluídos na apresentação.

Slide 101 : Este é um slide de agradecimento com endereço, números de contato e endereço de e-mail.

Ataques de phishing e estratégias para mitigá-los Slides de apresentação em PowerPoint com todos os 106 slides:

Use nossos ataques e estratégias de phishing para mitigá-los. Slides de apresentação em PowerPoint para ajudá-lo a economizar seu valioso tempo de maneira eficaz. Eles estão prontos para caber em qualquer estrutura de apresentação.

FAQs

Phishing is a type of cyber attack where malicious actors impersonate legitimate entities to deceive individuals into revealing sensitive information, such as login credentials, credit card numbers, or personal data. This information is then used for fraudulent purposes.

Phishing attacks can occur through various channels, including email, text messages (SMS), phone calls, or even social media. Attackers often craft convincing messages or websites that appear genuine to trick victims into disclosing their sensitive information.

Common signs of a phishing attempt include misspelled URLs, generic or suspicious email addresses, urgent or threatening language, requests for personal or financial information, and unsolicited attachments or links. Always be cautious of unexpected communication.

To protect against phishing attacks, individuals should be cautious when interacting with unsolicited messages or requests. Verify the sender's identity, avoid clicking on suspicious links or downloading attachments from unknown sources, and regularly update passwords. Consider using security software and enabling multi-factor authentication (MFA) for added protection.

Organizations can defend against phishing attacks by implementing robust email filtering and security solutions, conducting regular employee training on recognizing phishing attempts, establishing incident response plans, and regularly patching and updating software to address vulnerabilities. Additionally, organizations should promote a culture of cybersecurity awareness among employees.

-

Unique research projects to present in meeting.

-

Time saving slide with creative ideas. Help a lot in quick presentations..