Attaques de phishing et stratégies pour les atténuer Diapositives de présentation Powerpoint

Nos attaques de phishing et stratégies pour les atténuer La présentation PowerPoint se concentre sur les attaques de phishing, leur impact sur les entreprises et les stratégies pour les atténuer. Il explique le processus de fonctionnement des attaques de cyberphishing. De plus, le PPT Smishing Attacks se penche sur les différents types d'attaques de phishing, telles que le phishing par courrier électronique, le spear phishing, le phishing par baleine, le vishing, le Smishing, le phishing par les pêcheurs, le pharming, le phishing pop-up, le phishing par clone, l'homme du milieu. attaques, escroqueries maléfiques, attaques de points d'eau et phishing sur les moteurs de recherche. Chaque type est examiné avec un aperçu de ses techniques distinctives. De plus, il comprend un module approfondi sur les attaques par vishing qui explore le vol d'identité et ses tactiques, présente une approche multicouche des défenses contre le phishing et fournit des lignes directrices pour se protéger efficacement contre les escroqueries par phishing. De plus, le deck Spear Phishing se concentre sur la formation à la sensibilisation au phishing. Il présente un plan bien structuré pour mettre en œuvre des campagnes de sensibilisation au phishing dans les organisations, ainsi que des ressources précieuses que les entreprises peuvent offrir à leurs employés pour assurer leur protection contre la cybercriminalité. Enfin, le document de phishing de l'homme du milieu comprend une feuille de route, un plan sur 30-60-90 jours, un calendrier, une liste de contrôle pour protéger les organisations contre les attaques de phishing et un tableau de bord pour suivre efficacement les cyberattaques. Accédez dès maintenant à ce modèle 100 % modifiable.

You must be logged in to download this presentation.

Impress your

Impress your audience

Editable

of Time

Caractéristiques de ces diapositives de présentation PowerPoint :

People who downloaded this PowerPoint presentation also viewed the following :

Contenu de cette présentation Powerpoint

Diapositive 1 : Cette diapositive présente les attaques de phishing et les stratégies pour les atténuer. Indiquez le nom de votre entreprise et commencez.

Diapositive 2 : Ceci est une diapositive de l'ordre du jour. Indiquez ici vos agendas.

Diapositive 3 : Cette diapositive montre la table des matières de la présentation.

Diapositive 4 : Cette diapositive continue d'afficher la table des matières de la présentation.

Diapositive 5 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Diapositive 6 : Cette diapositive présente un aperçu des attaques de cyberphishing et présente l'efficacité des escroqueries par phishing.

Diapositive 7 : Cette diapositive décrit les moyens utilisés par les phishers pour attaquer leurs victimes.

Diapositive 8 : Cette diapositive présente la mise en œuvre et le fonctionnement des attaques de phishing en expliquant comment les escroqueries par cyberphishing sont menées.

Diapositive 9 : Cette diapositive montre le déroulement d'une attaque de phishing et décrit les différentes phases des escroqueries par phishing.

Diapositive 10 : Cette diapositive présente le montant d'argent perdu par des entreprises réputées en raison des escroqueries par phishing.

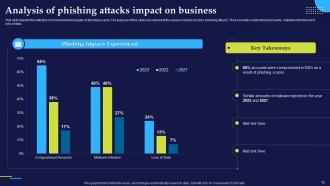

Diapositive 11 : Cette diapositive explique l'impact des escroqueries par phishing sur les organisations.

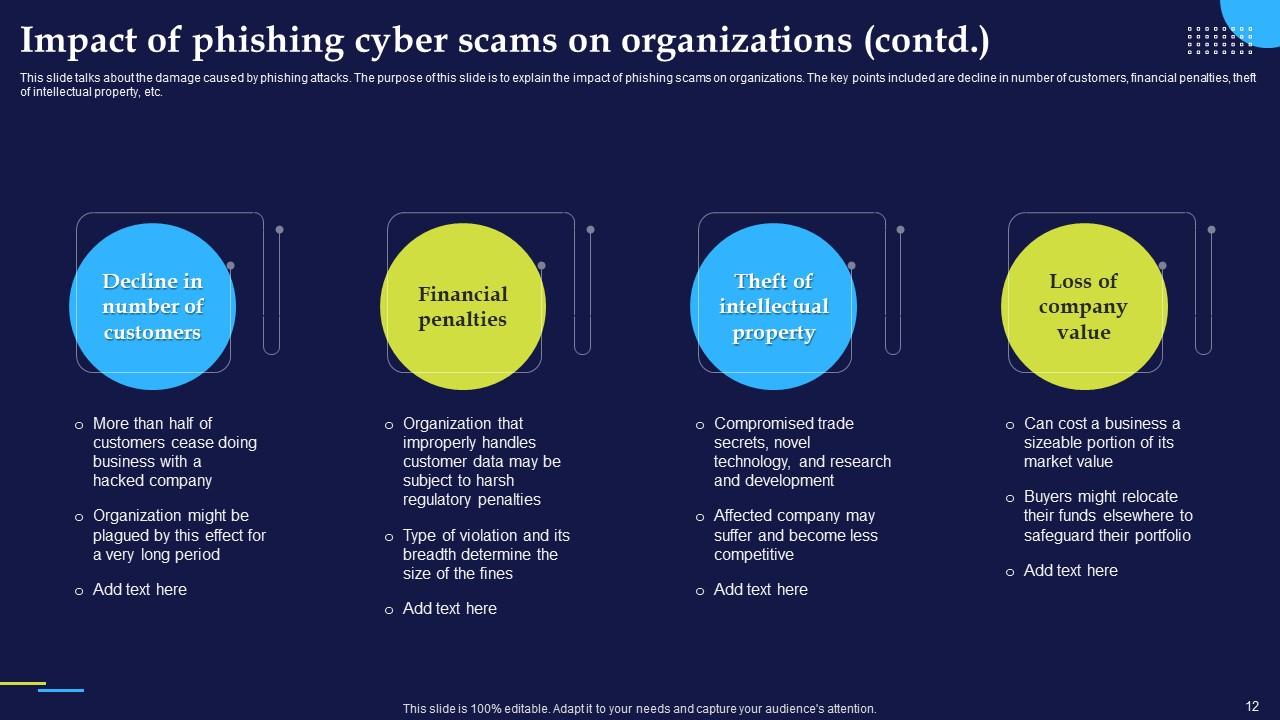

Diapositive 12 : Cette diapositive explique également l'impact des escroqueries par phishing sur les organisations.

Diapositive 13 : Cette diapositive présente les différentes raisons pour lesquelles les entreprises sont victimes de différentes attaques de phishing.

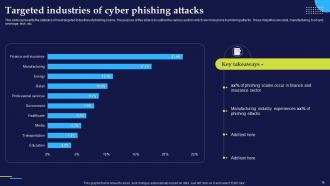

Diapositive 14 : Cette diapositive représente les statistiques des secteurs les plus ciblés par les escroqueries par phishing.

Diapositive 15 : Cette diapositive présente les statistiques des cibles les plus vulnérables aux escroqueries par phishing.

Diapositive 16 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

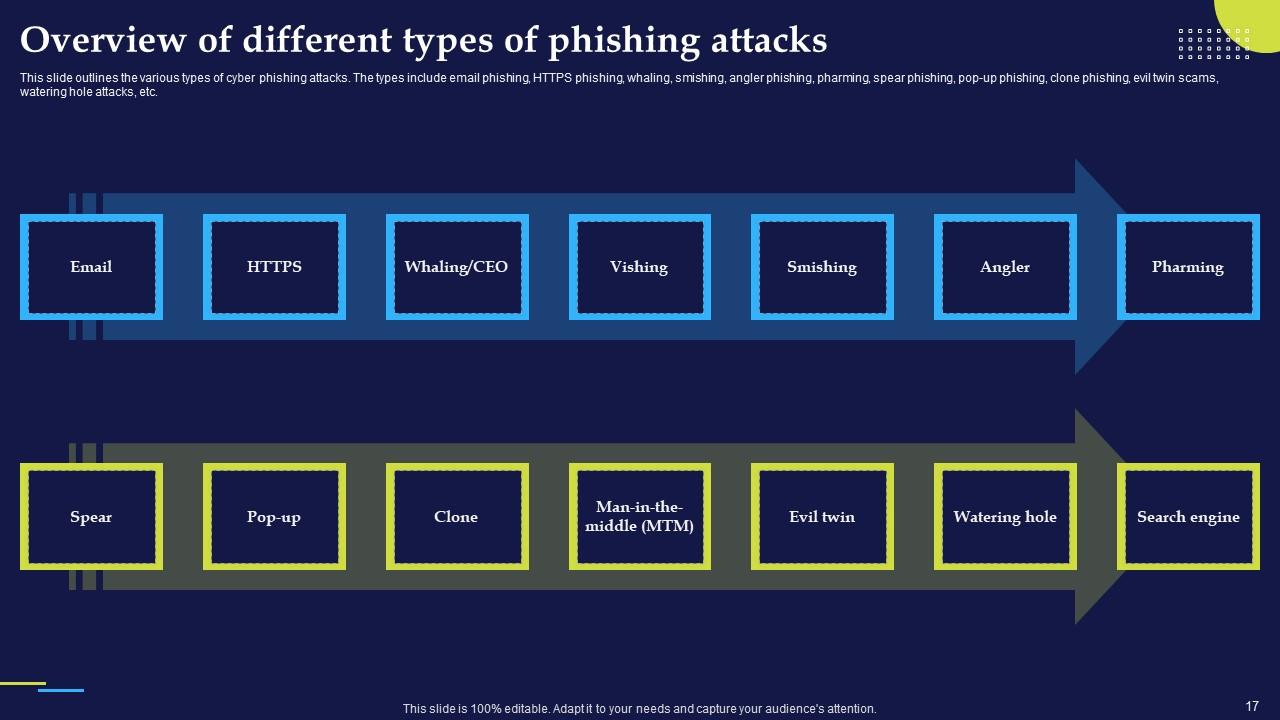

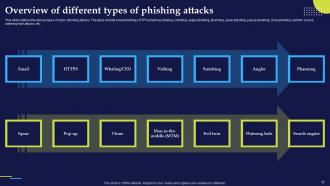

Diapositive 17 : Cette diapositive présente les différents types d'attaques de cyberphishing, notamment le phishing par courrier électronique, le phishing HTTPS, le whaling et bien plus encore.

Diapositive 18 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Diapositive 19 : Cette diapositive présente une cyber-escroquerie par e-mail phishing dans laquelle l'attaquant envoie de faux e-mails à la cible.

Diapositive 20 : Cette diapositive montre la procédure des attaques de phishing par courrier électronique et explique comment les faux sites Web sont utilisés par les attaquants pour obtenir des données sensibles.

Slide 21 : Cette diapositive présente les signes avant-coureurs qui peuvent aider l'utilisateur à reconnaître les e-mails de phishing.

Diapositive 22 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

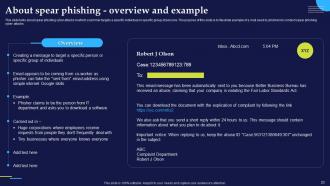

Diapositive 23 : Cette diapositive présente les cyberattaques de spear phishing dans lesquelles l'escroc cible un individu ou un groupe spécifique de personnes.

Diapositive 24 : Cette diapositive illustre la structure de l'attaque de spear phishing et explique le déroulement de l'attaque de spear phishing.

Diapositive 25 : Cette diapositive présente différentes méthodes d'identification des cyberattaques de spear phishing

Diapositive 26 : Cette diapositive illustre les étapes à suivre immédiatement après avoir été victime d'une escroquerie par spear phishing.

Diapositive 27 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Diapositive 28 : Cette diapositive présente l'attaque de phishing whaling, également connue sous le nom de fraude au PDG.

Diapositive 29 : Cette diapositive présente diverses méthodes d'identification des cyberattaques de phishing par baleine.

Diapositive 30 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

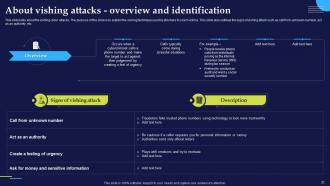

Slide 31 : Cette diapositive présente les cyberattaques par vishing et explique la technique de vishing utilisée par les phishers pour arnaquer les victimes.

Diapositive 32 : Cette diapositive illustre la procédure de travail d'une attaque par vishing et explique le flux de travail d'une cyberattaque par vishing.

Diapositive 33 : Cette diapositive présente les différents types de cyberattaques par vishing et explique les différentes techniques d'escroquerie par vishing utilisées par les attaquants pour arnaquer les utilisateurs.

Diapositive 34 : Cette diapositive présente les différents types d'escroqueries par vishing.

Diapositive 35 : Cette diapositive présente également les différents types d'escroqueries par vishing.

Diapositive 36 : Cette diapositive présente les moyens de protéger les utilisateurs contre les attaques de vishing.

Diapositive 37 : Cette diapositive décrit les techniques qui peuvent aider à protéger les organisations contre le phishing et les attaques de vishing.

Diapositive 38 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

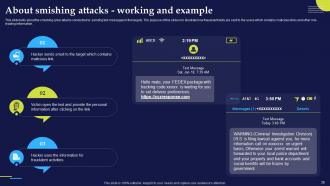

Diapositive 39 : Cette diapositive présente les cyberattaques par smishing menées par l'envoi de messages texte aux cibles.

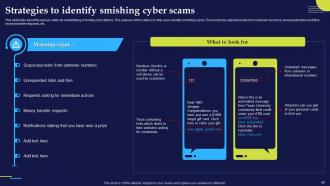

Diapositive 40 : Cette diapositive décrit les différentes méthodes d'identification des cyberattaques par smishing.

Diapositive 41 : Cette diapositive présente les différents types de cyberattaques par smishing.

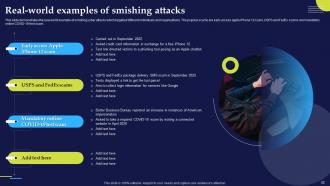

Diapositive 42 : Cette diapositive montre un exemple concret de cyberattaques par smishing ciblant différentes personnes et organisations.

Diapositive 43 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Diapositive 44 : Cette diapositive présente les attaques de phishing menées par les pêcheurs sur Internet à l'aide des plateformes de médias sociaux.

Diapositive 45 : Cette diapositive présente les différentes méthodes d'identification des cyberattaques de phishing par les pêcheurs.

Diapositive 46 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Diapositive 47 : Cette diapositive présente les cyber-escroqueries par pharming phishing et illustre les moyens de reconnaître les escroqueries par pharming telles que l'URL, la conception et HTTP vs HTTPS.

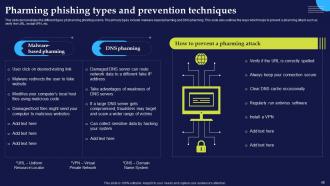

Diapositive 48 : Cette diapositive présente les différents types d'escroqueries par phishing et pharming. Les principaux types incluent le pharming basé sur des logiciels malveillants et le pharming DNS.

Diapositive 49 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Slide 50 : Cette diapositive présente les attaques de phishing pop-up menées en envoyant des messages pop-up aux cibles.

Diapositive 51 : Cette diapositive présente les différents signes avant-coureurs qui aident à identifier les cyberattaques de phishing contextuelles.

Diapositive 52 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

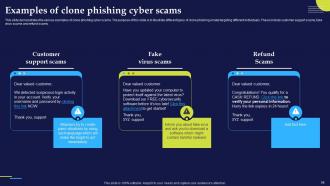

Diapositive 53 : Cette diapositive présente les cyberattaques de phishing par clonage dans lesquelles l'attaquant envoie des e-mails en double aux organisations.

Diapositive 54 : Cette diapositive présente les différents exemples de cyberescroqueries par phishing par clonage.

Diapositive 55 : Cette diapositive affiche les différentes étapes qui peuvent être prises pour prévenir les attaques de phishing par clonage.

Diapositive 56 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

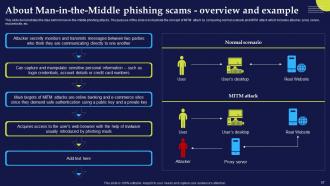

Diapositive 57 : Cette diapositive illustre l'idée derrière les attaques de phishing de type man-in-the-middle.

Diapositive 58 : Cette diapositive présente le flux de travail des attaques de phishing de type man-in-the-middle à l'aide du serveur cloud du kit d'outils de phishing MITM.

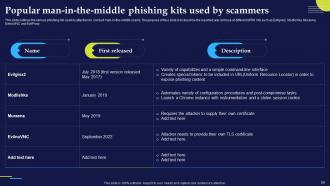

Diapositive 59 : Cette diapositive présente les différents kits de phishing utilisés par les attaquants pour mener des escroqueries de type « man-in-the-middle ».

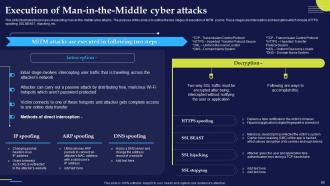

Diapositive 60 : Cette diapositive illustre le processus d'exécution de cyberattaques de type man-in-the-middle.

Diapositive 61 : Cette diapositive présente les différentes méthodes de prévention des cyberattaques de type « man-in-the-middle ».

Diapositive 62 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

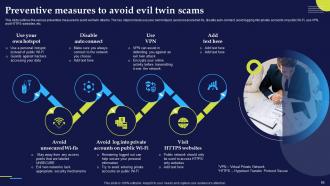

Diapositive 63 : Cette diapositive présente les cyberattaques perverses et décrit les types d'informations auxquelles les fraudeurs des attaques perverses peuvent accéder.

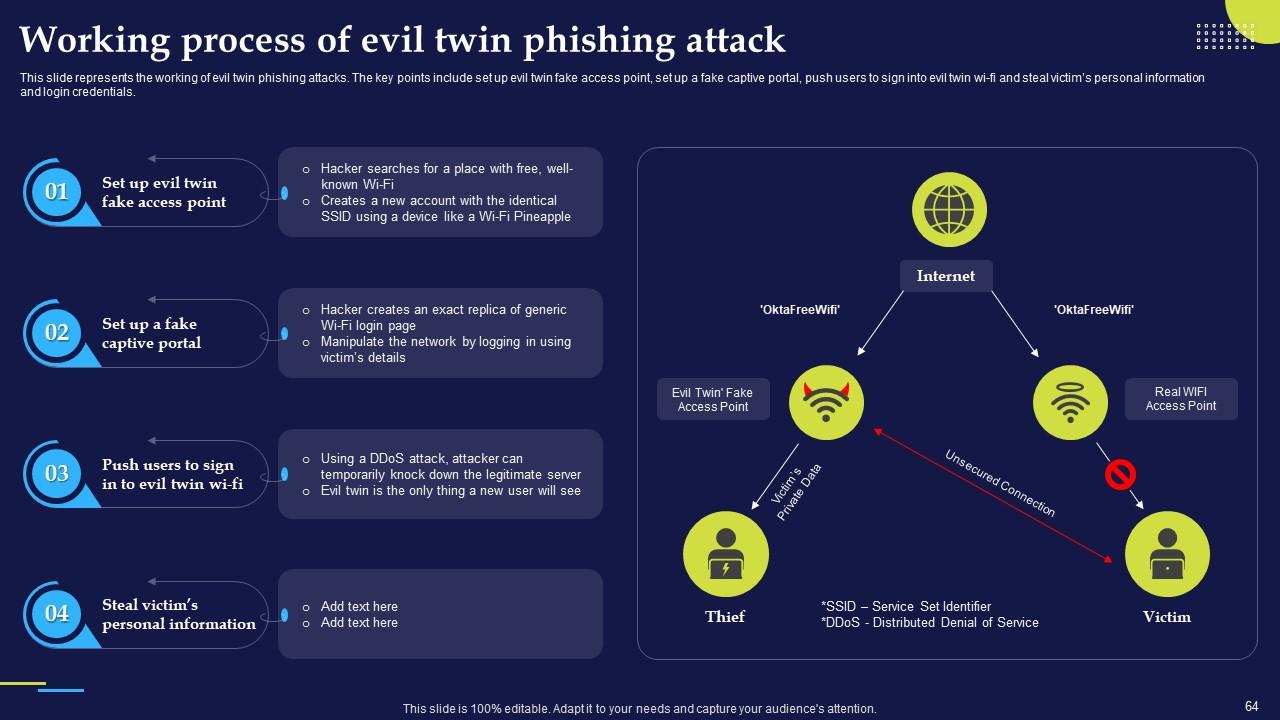

Diapositive 64 : Cette diapositive représente le fonctionnement des attaques de phishing doubles maléfiques.

Diapositive 65 : Cette diapositive présente les différentes mesures préventives pour éviter les attaques de jumeaux maléfiques.

Diapositive 66 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

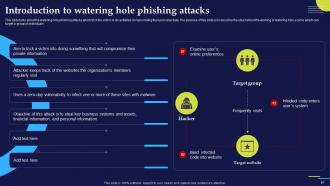

Diapositive 67 : Cette diapositive présente les attaques de phishing qui incitent la victime à effectuer des activités compromettant ses données personnelles.

Diapositive 68 : Cette diapositive représente le processus de travail des attaques de phishing en point d'eau.

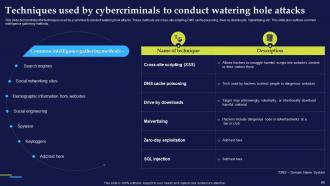

Diapositive 69 : Cette diapositive présente les techniques utilisées par les fraudeurs pour mener des attaques contre des points d'eau.

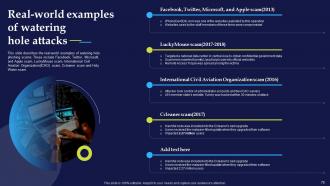

Diapositive 70 : Cette diapositive décrit des exemples concrets d'escroqueries par phishing.

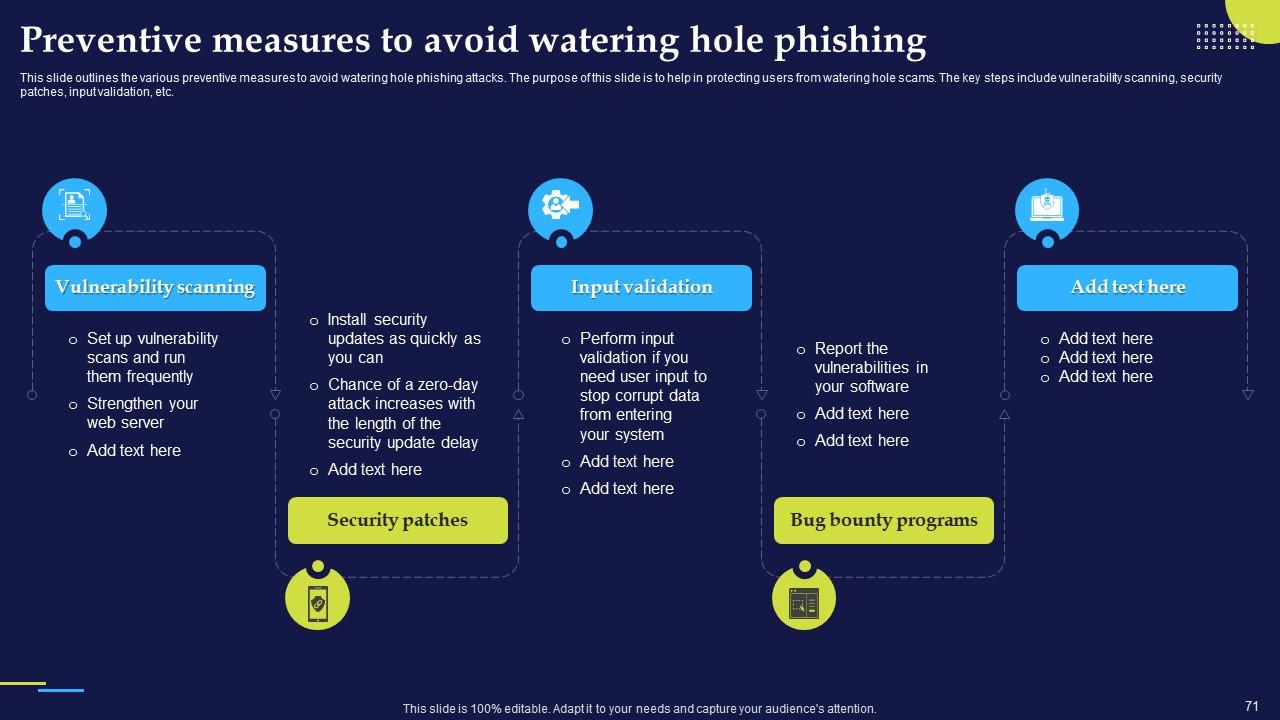

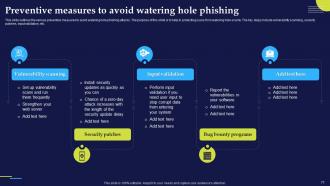

Diapositive 71 : Cette diapositive présente les différentes mesures préventives pour éviter les attaques de phishing en point d'eau.

Diapositive 72 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Diapositive 73 : Cette diapositive présente les escroqueries par phishing sur les moteurs de recherche et explique comment les phishers utilisent leurs propres sites Web pour tromper leurs victimes.

Diapositive 74 : Cette diapositive décrit diverses astuces utilisées par les sites Web frauduleux pour arnaquer les visiteurs.

Diapositive 75 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

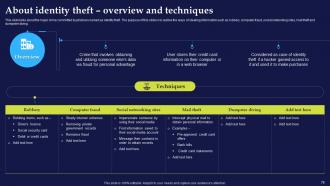

Diapositive 76 : Cette diapositive présente les crimes majeurs commis par les phishers appelés vol d'identité.

Diapositive 77 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Diapositive 78 : Cette diapositive présente les différents outils fournis par Google pour prévenir et signaler les escroqueries par cyberphishing.

Diapositive 79 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Diapositive 80 : Cette diapositive présente les différentes mesures préventives pour se protéger des attaques de phishing.

Diapositive 81 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Diapositive 82 : Cette diapositive représente l'approche à plusieurs niveaux des défenses contre le phishing.

Diapositive 83 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

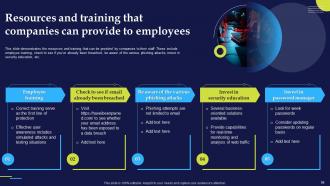

Diapositive 84 : Cette diapositive démontre les ressources et les formations qui peuvent être fournies par les entreprises à leur personnel.

Diapositive 85 : Cette diapositive représente le programme de formation destiné aux employés qui les aidera à prévenir diverses arnaques à la cybersécurité en entreprise.

Diapositive 86 : Cette diapositive présente le fonctionnement des programmes de formation sur le phishing pour les organisations.

Diapositive 87 : Cette diapositive présente les avantages de programmes de formation complets dans les organisations.

Diapositive 88 : Cette diapositive présente les mesures à prendre pour réussir une campagne de sensibilisation au phishing.

Diapositive 89 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Diapositive 90 : Cette diapositive présente les mesures à prendre pour protéger l'organisation et ses employés contre les attaques de phishing.

Diapositive 91 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

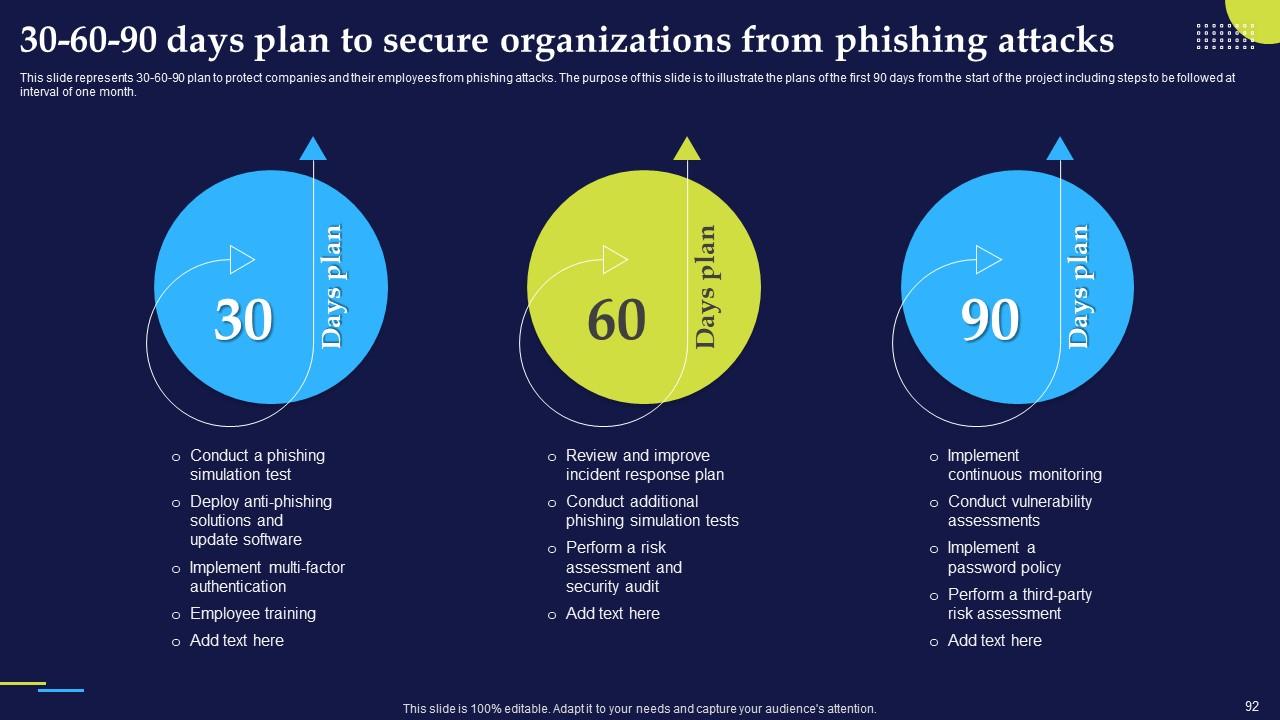

Diapositive 92 : Cette diapositive représente le plan 30-60-90 pour protéger les entreprises et leurs employés contre les attaques de phishing.

Diapositive 93 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Diapositive 94 : Cette diapositive présente le calendrier de protection des organisations contre le phishing pour différentes organisations.

Diapositive 95 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Diapositive 96 : Cette diapositive représente la feuille de route pour prévenir les attaques de phishing dans les organisations.

Diapositive 97 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Slide 98 : Cette diapositive représente le tableau de bord permettant de suivre les attaques de cyber phishing.

Slide 99 : Cette slide représente également le tableau de bord permettant de suivre les attaques de cyber phishing.

Diapositive 100 : Cette diapositive montre toutes les icônes incluses dans la présentation.

Diapositive 101 : Il s'agit d'une diapositive de remerciement avec l'adresse, les numéros de contact et l'adresse e-mail.

Attaques de phishing et stratégies pour les atténuer Diapositives de présentation Powerpoint avec les 106 diapositives :

Utilisez nos attaques de phishing et nos stratégies pour les atténuer. Diapositives de présentation Powerpoint pour vous aider efficacement à gagner un temps précieux. Ils sont prêts à s'intégrer dans n'importe quelle structure de présentation.

FAQs

Phishing is a type of cyber attack where malicious actors impersonate legitimate entities to deceive individuals into revealing sensitive information, such as login credentials, credit card numbers, or personal data. This information is then used for fraudulent purposes.

Phishing attacks can occur through various channels, including email, text messages (SMS), phone calls, or even social media. Attackers often craft convincing messages or websites that appear genuine to trick victims into disclosing their sensitive information.

Common signs of a phishing attempt include misspelled URLs, generic or suspicious email addresses, urgent or threatening language, requests for personal or financial information, and unsolicited attachments or links. Always be cautious of unexpected communication.

To protect against phishing attacks, individuals should be cautious when interacting with unsolicited messages or requests. Verify the sender's identity, avoid clicking on suspicious links or downloading attachments from unknown sources, and regularly update passwords. Consider using security software and enabling multi-factor authentication (MFA) for added protection.

Organizations can defend against phishing attacks by implementing robust email filtering and security solutions, conducting regular employee training on recognizing phishing attempts, establishing incident response plans, and regularly patching and updating software to address vulnerabilities. Additionally, organizations should promote a culture of cybersecurity awareness among employees.

-

Unique research projects to present in meeting.

-

Time saving slide with creative ideas. Help a lot in quick presentations..