Ataques de phishing y estrategias para mitigarlos Diapositivas de presentación de PowerPoint

Nuestros ataques de phishing y estrategias para mitigarlos La presentación de PowerPoint se centra en los ataques de phishing, su impacto en las empresas y las estrategias para mitigarlos. Explica el proceso de trabajo de los ataques de ciberphishing. Además, el PPT Ataques de Smishing profundiza en los distintos tipos de ataques de phishing, como phishing por correo electrónico, phishing de lanza, phishing de ballenas, vishing, smishing, phishing de pescadores, pharming, phishing de ventanas emergentes, phishing de clones y Man-in-the-Middle. ataques, estafas de gemelos malvados, ataques de abrevadero y phishing en motores de búsqueda. Cada tipo se examina con información sobre sus técnicas distintivas. Además, incluye un módulo detallado sobre ataques de phishing que explora el robo de identidad y sus tácticas, presenta un enfoque de múltiples capas para las defensas contra el phishing y proporciona pautas para protegerse contra las estafas de phishing de manera efectiva. Además, la plataforma Spear Phishing se centra en la formación para concienciar sobre el phishing. Presenta un plan bien estructurado para implementar campañas de concientización sobre phishing en las organizaciones, junto con valiosos recursos que las empresas pueden ofrecer a sus empleados para garantizar la protección contra el ciberdelito. Por último, la plataforma de phishing del intermediario incorpora una hoja de ruta, un plan de 30 a 60 a 90 días, un cronograma, una lista de verificación para proteger a las organizaciones de los ataques de phishing y un panel para rastrear los ataques cibernéticos de manera eficiente. Obtenga acceso a esta plantilla 100 por ciento editable ahora.

You must be logged in to download this presentation.

Impress your

Impress your audience

Editable

of Time

Características de estas diapositivas de presentación de PowerPoint:

People who downloaded this PowerPoint presentation also viewed the following :

Contenido de esta presentación de Powerpoint

Diapositiva 1 : esta diapositiva presenta los ataques de phishing y las estrategias para mitigarlos. Indique el nombre de su empresa y comience.

Diapositiva 2 : Esta es una diapositiva de la Agenda. Indique sus agendas aquí.

Diapositiva 3 : esta diapositiva muestra la tabla de contenido de la presentación.

Diapositiva 4 : esta diapositiva continúa mostrando la tabla de contenido de la presentación.

Diapositiva 5 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 6 : esta diapositiva muestra una descripción general de los ataques de phishing cibernético y presenta la eficacia de las estafas de phishing.

Diapositiva 7 : esta diapositiva describe las formas utilizadas por los phishers para atacar a las víctimas.

Diapositiva 8 : esta diapositiva presenta la implementación y el funcionamiento de los ataques de phishing y explica cómo se llevan a cabo las estafas de phishing cibernético.

Diapositiva 9 : esta diapositiva demuestra el flujo de trabajo de un ataque de phishing y describe varias fases de las estafas de phishing.

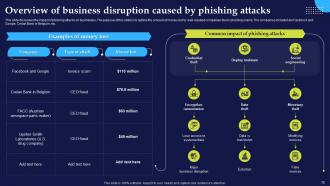

Diapositiva 10 : esta diapositiva describe la cantidad de dinero que pierden empresas de renombre debido a estafas de phishing.

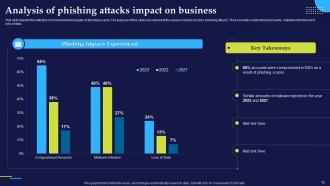

Diapositiva 11 : esta diapositiva explica el impacto de las estafas de phishing en las organizaciones.

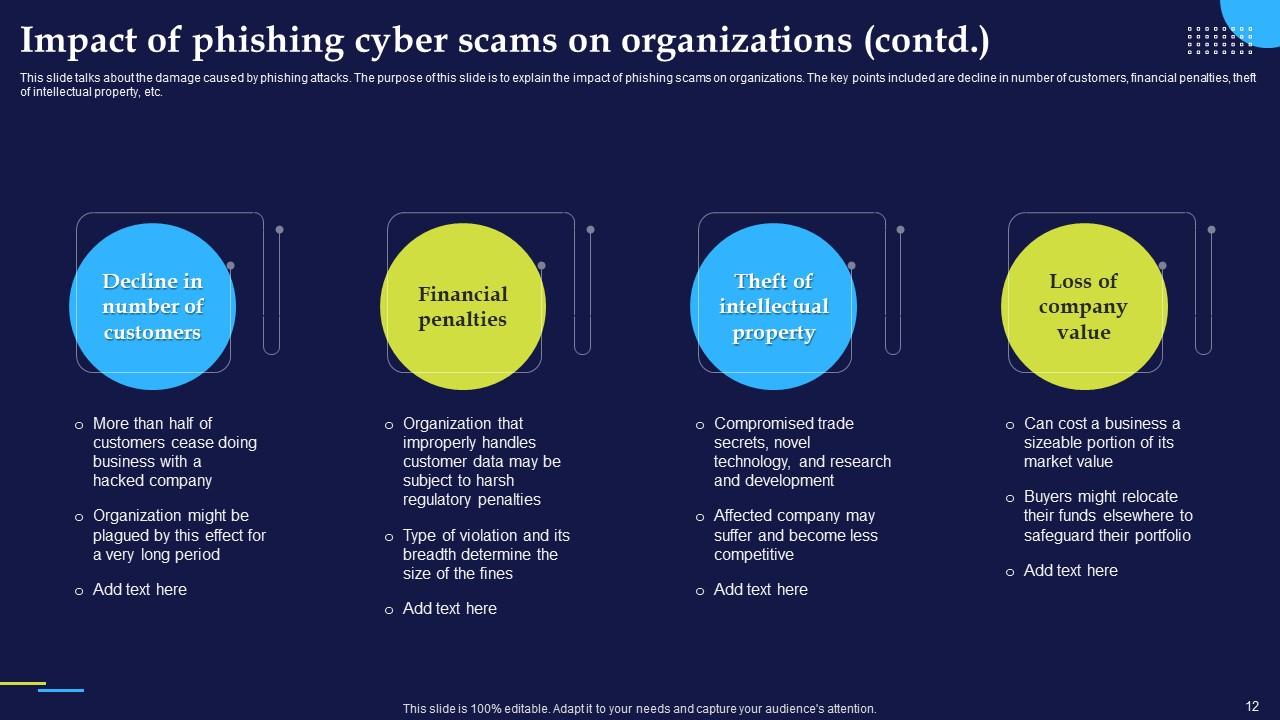

Diapositiva 12 : esta diapositiva también explica el impacto de las estafas de phishing en las organizaciones.

Diapositiva 13 : esta diapositiva describe las diversas razones responsables de que las empresas sean víctimas de diferentes ataques de phishing.

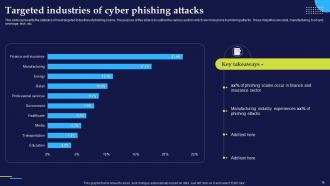

Diapositiva 14 : esta diapositiva representa las estadísticas de las industrias más afectadas por las estafas de phishing.

Diapositiva 15 : esta diapositiva muestra las estadísticas de los objetivos más vulnerables de las estafas de phishing.

Diapositiva 16 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

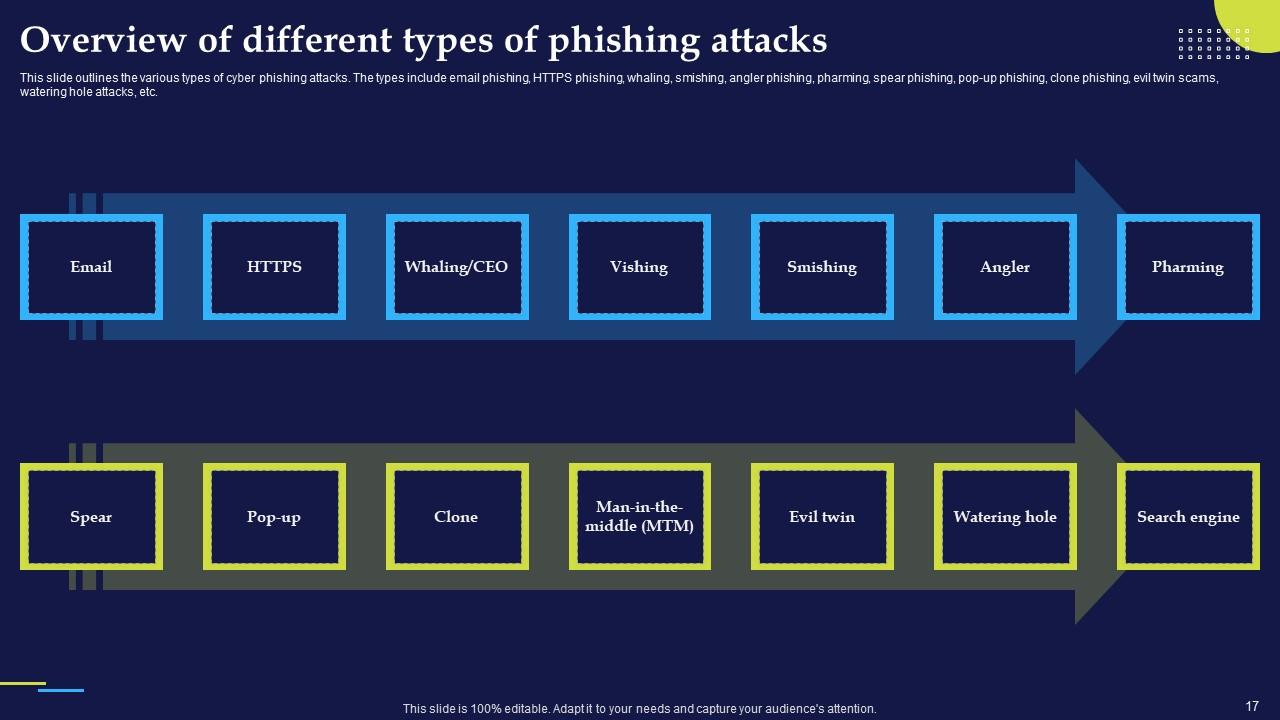

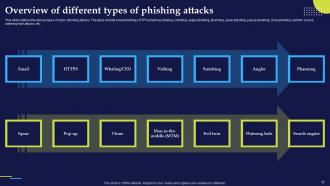

Diapositiva 17 : esta diapositiva describe los distintos tipos de ataques de phishing cibernético, incluido el phishing por correo electrónico, el phishing HTTPS, la caza de ballenas y más.

Diapositiva 18 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 19 : esta diapositiva presenta una estafa cibernética de phishing por correo electrónico en la que el atacante envía correos electrónicos falsos al objetivo.

Diapositiva 20 : esta diapositiva demuestra el procedimiento de los ataques de phishing basados en correo electrónico y explica cómo los atacantes utilizan sitios web falsos para obtener datos confidenciales.

Diapositiva 21 : esta diapositiva presenta las señales de advertencia que pueden ayudar al usuario a reconocer el correo electrónico de phishing.

Diapositiva 22 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

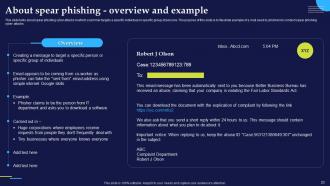

Diapositiva 23 : esta diapositiva presenta ataques cibernéticos de phishing en los que el estafador se dirige a un individuo o grupo específico de personas.

Diapositiva 24 : Esta diapositiva ilustra la estructura del ataque de Spear phishing y explica el flujo de trabajo del ataque de Spear phishing.

Diapositiva 25 : Esta diapositiva presenta varios métodos para identificar ataques cibernéticos de phishing.

Diapositiva 26 : esta diapositiva ilustra los pasos que se deben seguir inmediatamente después de caer en una estafa de phishing.

Diapositiva 27 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 28 : Esta diapositiva presenta el ataque de phishing de caza de ballenas, también conocido como fraude del CEO.

Diapositiva 29 : esta diapositiva muestra varios métodos para identificar ataques cibernéticos de phishing de ballenas.

Diapositiva 30 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

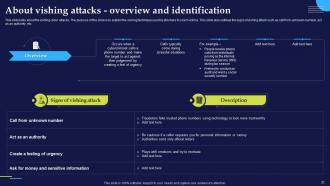

Diapositiva 31 : esta diapositiva presenta los ciberataques de vishing y explica la técnica de vishing utilizada por los phishers para estafar a las víctimas.

Diapositiva 32 : esta diapositiva ilustra el procedimiento de trabajo de un ataque de vishing y explica el flujo de trabajo de un ciberataque de vishing.

Diapositiva 33 : esta diapositiva presenta los distintos tipos de ciberataques de vishing y explica las diferentes técnicas de estafas de vishing utilizadas por los atacantes para estafar a los usuarios.

Diapositiva 34 : esta diapositiva muestra los distintos tipos de estafas de vishing.

Diapositiva 35 : esta diapositiva también muestra los distintos tipos de estafas de vishing.

Diapositiva 36 : esta diapositiva presenta las formas de proteger a los usuarios de ataques de vishing.

Diapositiva 37 : esta diapositiva describe técnicas que pueden ayudar a proteger a las organizaciones de ataques de phishing y vishing.

Diapositiva 38 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

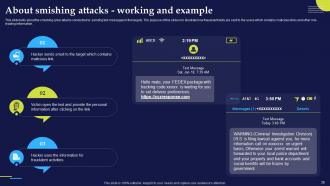

Diapositiva 39 : esta diapositiva presenta los ciberataques smishing realizados mediante el envío de mensajes de texto a los objetivos.

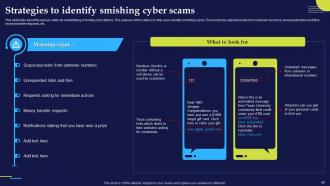

Diapositiva 40 : esta diapositiva describe los diversos métodos para identificar ataques cibernéticos de smishing.

Diapositiva 41 : esta diapositiva muestra los distintos tipos de ataques cibernéticos de smishing.

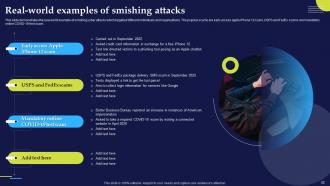

Diapositiva 42 : esta diapositiva muestra el ejemplo del mundo real de ataques cibernéticos dirigidos a diferentes personas y organizaciones.

Diapositiva 43 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 44 : Esta diapositiva presenta los ataques de phishing de pescadores realizados en Internet utilizando plataformas de redes sociales.

Diapositiva 45 : esta diapositiva muestra los distintos métodos para identificar los ciberataques de phishing de pescadores.

Diapositiva 46 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 47 : esta diapositiva presenta las estafas cibernéticas de phishing de pharming e ilustra las formas de reconocer las estafas de pharming, como URL, diseño y HTTP frente a HTTPS.

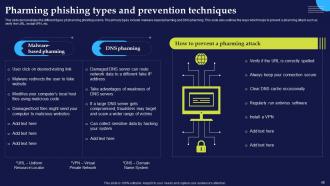

Diapositiva 48 : Esta diapositiva muestra los diferentes tipos de estafas de phishing de pharming. Los tipos principales incluyen pharming basado en malware y pharming de DNS.

Diapositiva 49 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

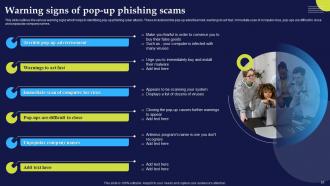

Diapositiva 50 : esta diapositiva presenta los ataques de phishing emergentes realizados mediante el envío de mensajes emergentes a los objetivos.

Diapositiva 51 : esta diapositiva describe las diversas señales de advertencia que ayudan a identificar ataques cibernéticos de phishing emergentes.

Diapositiva 52 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

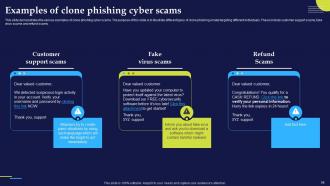

Diapositiva 53 : esta diapositiva presenta los ciberataques de phishing clonado en los que el atacante envía correos electrónicos duplicados a las organizaciones.

Diapositiva 54 : esta diapositiva muestra varios ejemplos de estafas cibernéticas de phishing por clonación.

Diapositiva 55 : esta diapositiva muestra los distintos pasos que se pueden seguir para prevenir ataques de phishing por clonación.

Diapositiva 56 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

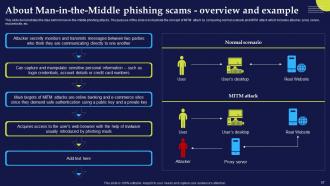

Diapositiva 57 : esta diapositiva demuestra la idea detrás de los ataques de phishing de intermediario.

Diapositiva 58 : esta diapositiva presenta el flujo de trabajo de los ataques de phishing de intermediario utilizando el servidor en la nube del kit de herramientas de phishing MITM.

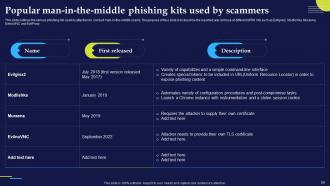

Diapositiva 59 : esta diapositiva describe los diversos kits de phishing utilizados por los atacantes para realizar estafas de intermediario.

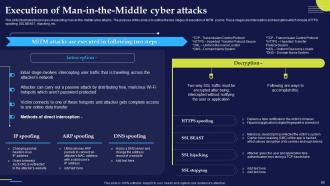

Diapositiva 60 : esta diapositiva ilustra el proceso de ejecución de ataques cibernéticos de intermediario.

Diapositiva 61 : esta diapositiva describe los diversos métodos para prevenir ataques cibernéticos de intermediarios.

Diapositiva 62 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 63 : esta diapositiva presenta los ciberataques de los gemelos malvados y describe los tipos de información a los que pueden acceder los estafadores de los ataques de los gemelos malvados.

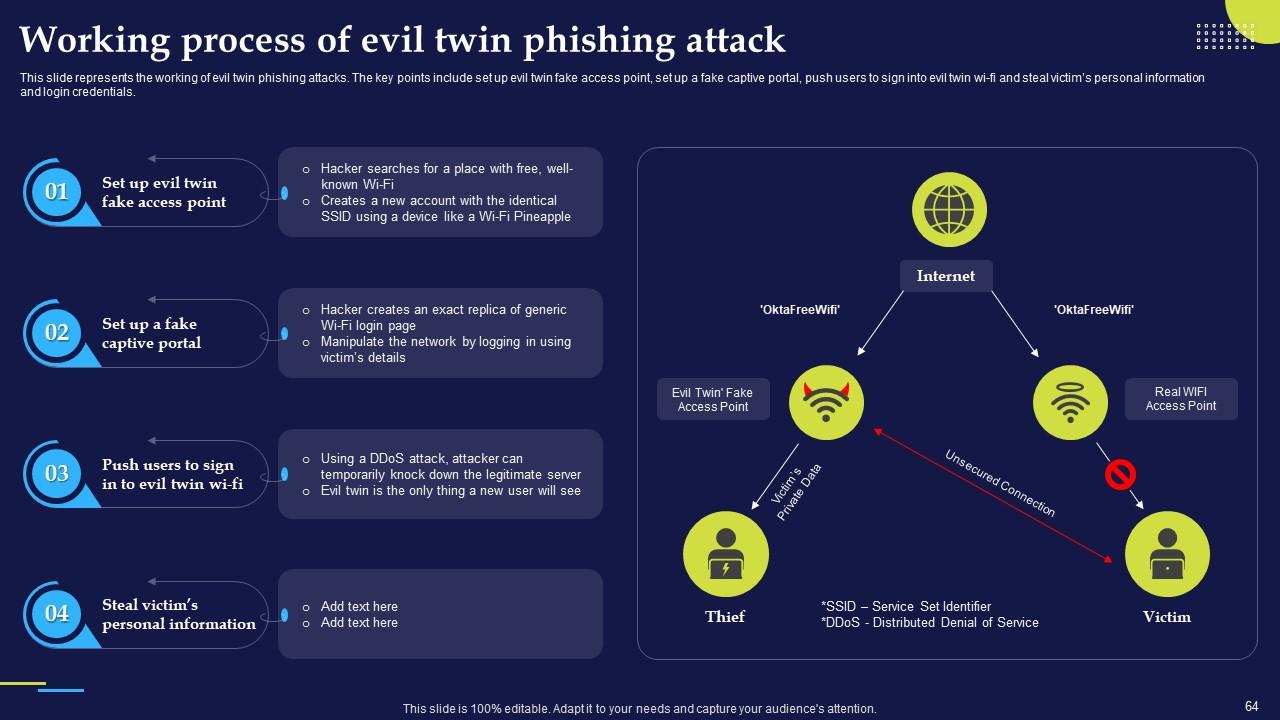

Diapositiva 64 : Esta diapositiva representa el funcionamiento de los malvados ataques de phishing gemelos.

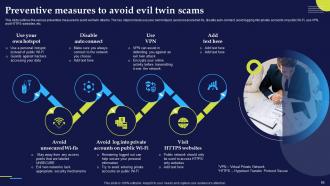

Diapositiva 65 : esta diapositiva describe las diversas medidas preventivas para evitar ataques de gemelos malvados.

Diapositiva 66 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

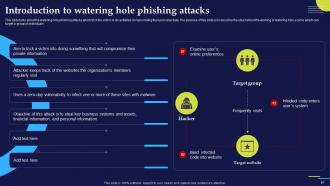

Diapositiva 67 : esta diapositiva presenta los ataques de phishing que engañan a la víctima para que realice actividades que comprometan sus datos personales.

Diapositiva 68 : Esta diapositiva representa el proceso de trabajo de los ataques de phishing de abrevadero.

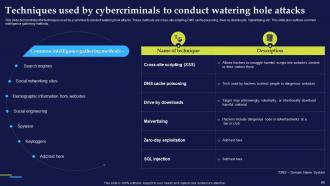

Diapositiva 69 : esta diapositiva demuestra las técnicas utilizadas por los estafadores para realizar ataques de abrevadero.

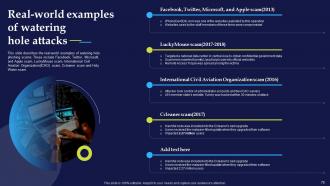

Diapositiva 70 : esta diapositiva describe ejemplos del mundo real de estafas de phishing en abrevaderos.

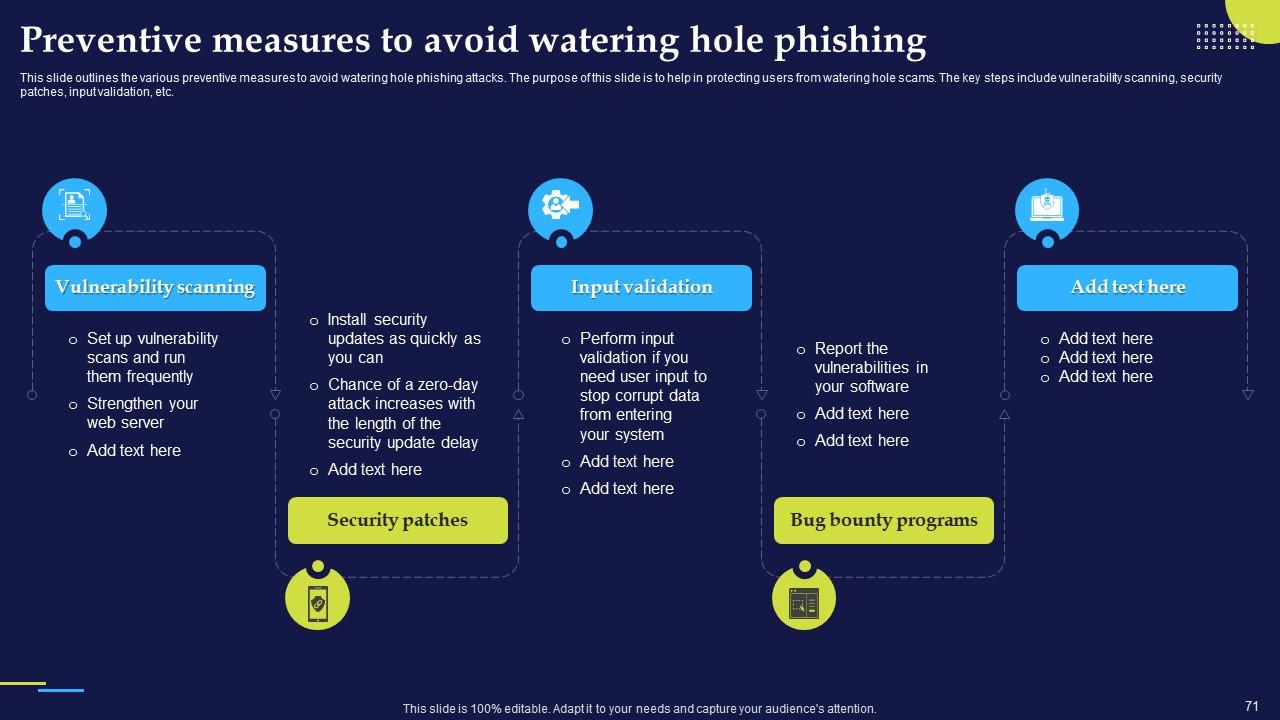

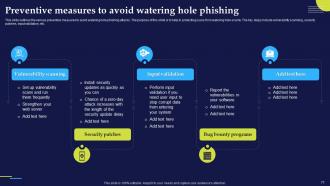

Diapositiva 71 : esta diapositiva describe las diversas medidas preventivas para evitar ataques de phishing.

Diapositiva 72 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 73 : esta diapositiva presenta las estafas de phishing en motores de búsqueda y explica cómo los phishers utilizan sus propios sitios web para engañar a las víctimas.

Diapositiva 74 : esta diapositiva describe varios trucos utilizados por sitios web fraudulentos para estafar a los visitantes.

Diapositiva 75 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

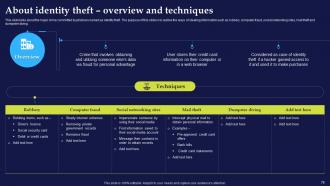

Diapositiva 76 : Esta diapositiva presenta los principales delitos cometidos por phishers denominados robo de identidad.

Diapositiva 77 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 78 : esta diapositiva muestra las diferentes herramientas proporcionadas por Google para prevenir y denunciar estafas de phishing cibernético.

Diapositiva 79 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 80 : esta diapositiva describe las diversas medidas preventivas para mantenerse a salvo de ataques de phishing.

Diapositiva 81 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 82 : Esta diapositiva representa el enfoque de múltiples capas para las defensas contra el phishing.

Diapositiva 83 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

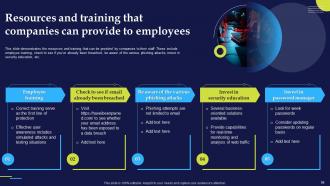

Diapositiva 84 : esta diapositiva demuestra los recursos y la capacitación que las empresas pueden brindar a su personal.

Diapositiva 85 : esta diapositiva representa el programa de capacitación para empleados que los ayudará a prevenir diversas estafas de seguridad cibernética en las empresas.

Diapositiva 86 : esta diapositiva presenta el funcionamiento de los programas de capacitación sobre phishing para organizaciones.

Diapositiva 87 : esta diapositiva describe los beneficios de los programas de capacitación integrales en las organizaciones.

Diapositiva 88 : esta diapositiva presenta las medidas para una campaña de concientización sobre phishing exitosa.

Diapositiva 89 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 90 : esta diapositiva describe los pasos a seguir para proteger a la organización y a sus empleados de ataques de phishing.

Diapositiva 91 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

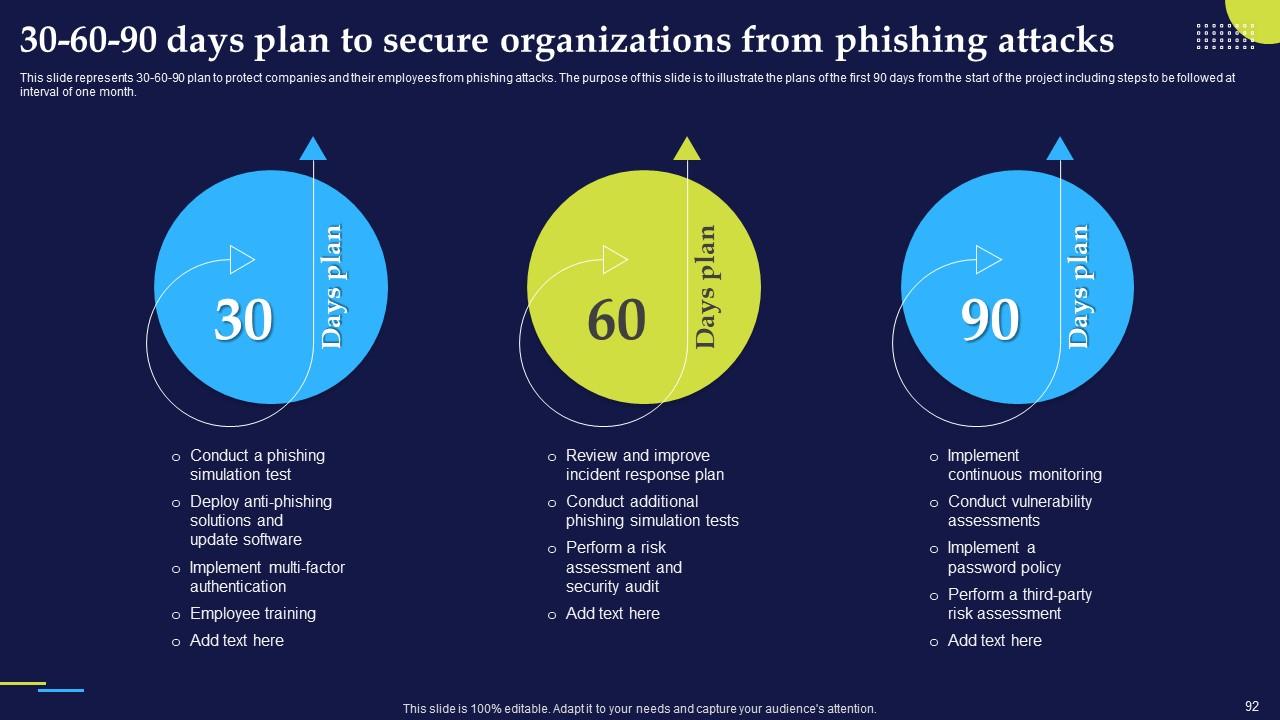

Diapositiva 92 : esta diapositiva representa el plan 30-60-90 para proteger a las empresas y a sus empleados de ataques de phishing.

Diapositiva 93 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 94 : esta diapositiva presenta el cronograma para proteger a las organizaciones del phishing para diferentes organizaciones.

Diapositiva 95 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 96 : esta diapositiva representa la hoja de ruta para prevenir ataques de phishing en las organizaciones.

Diapositiva 97 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 98 : esta diapositiva representa el panel para rastrear los ataques de phishing cibernético.

Diapositiva 99 : esta diapositiva también representa el panel para rastrear los ataques de phishing cibernético.

Diapositiva 100 : esta diapositiva muestra todos los íconos incluidos en la presentación.

Diapositiva 101 : Esta es una diapositiva de agradecimiento con dirección, números de contacto y dirección de correo electrónico.

Ataques de phishing y estrategias para mitigarlos Diapositivas de presentación en PowerPoint con las 106 diapositivas:

Utilice nuestros ataques de phishing y estrategias para mitigarlos. Diapositivas de presentación de PowerPoint para ayudarle a ahorrar su valioso tiempo de manera efectiva. Están listos para encajar en cualquier estructura de presentación.

FAQs

Phishing is a type of cyber attack where malicious actors impersonate legitimate entities to deceive individuals into revealing sensitive information, such as login credentials, credit card numbers, or personal data. This information is then used for fraudulent purposes.

Phishing attacks can occur through various channels, including email, text messages (SMS), phone calls, or even social media. Attackers often craft convincing messages or websites that appear genuine to trick victims into disclosing their sensitive information.

Common signs of a phishing attempt include misspelled URLs, generic or suspicious email addresses, urgent or threatening language, requests for personal or financial information, and unsolicited attachments or links. Always be cautious of unexpected communication.

To protect against phishing attacks, individuals should be cautious when interacting with unsolicited messages or requests. Verify the sender's identity, avoid clicking on suspicious links or downloading attachments from unknown sources, and regularly update passwords. Consider using security software and enabling multi-factor authentication (MFA) for added protection.

Organizations can defend against phishing attacks by implementing robust email filtering and security solutions, conducting regular employee training on recognizing phishing attempts, establishing incident response plans, and regularly patching and updating software to address vulnerabilities. Additionally, organizations should promote a culture of cybersecurity awareness among employees.

-

Unique research projects to present in meeting.

-

Time saving slide with creative ideas. Help a lot in quick presentations..