Phishing-Angriffe und Strategien zu ihrer Eindämmung Powerpoint-Präsentationsfolien

Unsere PowerPoint-Präsentation zu Phishing-Angriffen und Strategien zu ihrer Eindämmung konzentriert sich auf Phishing-Angriffe, ihre Auswirkungen auf Unternehmen und Strategien zu ihrer Eindämmung. Es erklärt den Ablauf von Cyber-Phishing-Angriffen. Darüber hinaus befasst sich das PPT „Smishing-Angriffe“ mit den verschiedenen Arten von Phishing-Angriffen wie E-Mail-Phishing, Spear-Phishing, Wal-Phishing, Vishing, Smishing, Angler-Phishing, Pharming, Pop-up-Phishing, Klon-Phishing und Man-in-the-Middle Angriffe, böse Zwillingsbetrug, Watering-Hole-Angriffe und Suchmaschinen-Phishing. Jeder Typ wird mit Einblicken in seine besonderen Techniken untersucht. Darüber hinaus enthält es ein ausführliches Modul zu Vishing-Angriffen, das Identitätsdiebstahl und seine Taktiken untersucht, einen mehrschichtigen Ansatz zur Phishing-Abwehr vorstellt und Richtlinien für einen wirksamen Schutz vor Phishing-Betrügereien bereitstellt. Darüber hinaus konzentriert sich das Spear-Phishing-Deck auf Schulungen zur Sensibilisierung für Phishing. Es stellt einen gut strukturierten Plan zur Umsetzung von Phishing-Sensibilisierungskampagnen in Organisationen sowie wertvolle Ressourcen vor, die Unternehmen ihren Mitarbeitern anbieten können, um den Schutz vor Cyberkriminalität zu gewährleisten. Schließlich umfasst das Man-in-the-Middle-Phishing-Deck eine Roadmap, einen 30-60-90-Tage-Plan, einen Zeitplan, eine Checkliste zum Schutz von Organisationen vor Phishing-Angriffen und ein Dashboard zur effizienten Verfolgung von Cyber-Angriffen. Erhalten Sie jetzt Zugriff auf diese zu 100 Prozent editierbare Vorlage.

You must be logged in to download this presentation.

Impress your

Impress your audience

Editable

of Time

Merkmale dieser PowerPoint-Präsentationsfolien :

People who downloaded this PowerPoint presentation also viewed the following :

Inhalt dieser Powerpoint-Präsentation

Folie 1 : Auf dieser Folie werden Phishing-Angriffe und Strategien zu deren Eindämmung vorgestellt. Geben Sie Ihren Firmennamen an und beginnen Sie.

Folie 2 : Dies ist eine Agenda-Folie. Geben Sie hier Ihre Agenda an.

Folie 3 : Diese Folie zeigt das Inhaltsverzeichnis der Präsentation.

Folie 4 : Diese Folie zeigt weiterhin das Inhaltsverzeichnis der Präsentation.

Folie 5 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 6 : Diese Folie bietet einen Überblick über Cyber-Phishing-Angriffe und stellt die Wirksamkeit von Phishing-Betrügereien vor.

Folie 7 : Diese Folie beschreibt die Methoden, mit denen Phisher ihre Opfer angreifen.

Folie 8 : Diese Folie stellt die Umsetzung und Funktionsweise von Phishing-Angriffen vor und erläutert, wie Cyber-Phishing-Betrügereien durchgeführt werden.

Folie 9 : Diese Folie zeigt den Arbeitsablauf eines Phishing-Angriffs und beschreibt verschiedene Phasen von Phishing-Betrügereien.

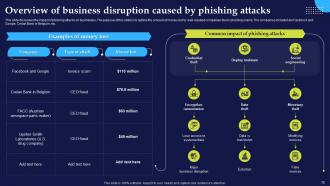

Folie 10 : Auf dieser Folie wird der Geldbetrag dargestellt, der namhaften Unternehmen durch Phishing-Betrug verloren geht.

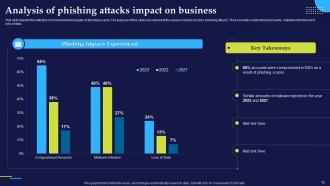

Folie 11 : Auf dieser Folie werden die Auswirkungen von Phishing-Betrügereien auf Unternehmen erläutert.

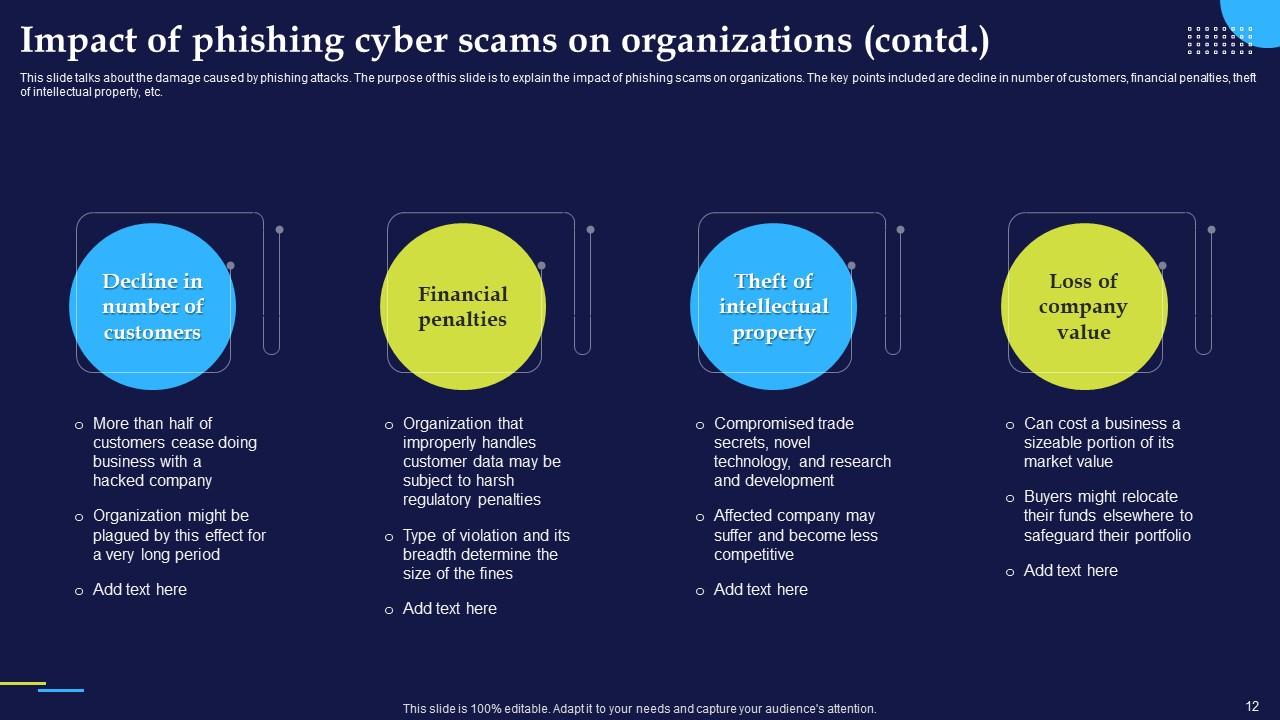

Folie 12 : Auf dieser Folie werden auch die Auswirkungen von Phishing-Betrügereien auf Unternehmen erläutert.

Folie 13 : Auf dieser Folie werden die verschiedenen Gründe dargelegt, warum Unternehmen Opfer unterschiedlicher Phishing-Angriffe werden.

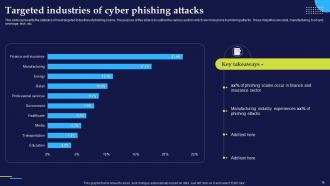

Folie 14 : Diese Folie stellt die Statistiken der am stärksten von Phishing-Betrug betroffenen Branchen dar.

Folie 15 : Diese Folie zeigt die Statistiken der am stärksten gefährdeten Ziele von Phishing-Betrügereien.

Folie 16 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

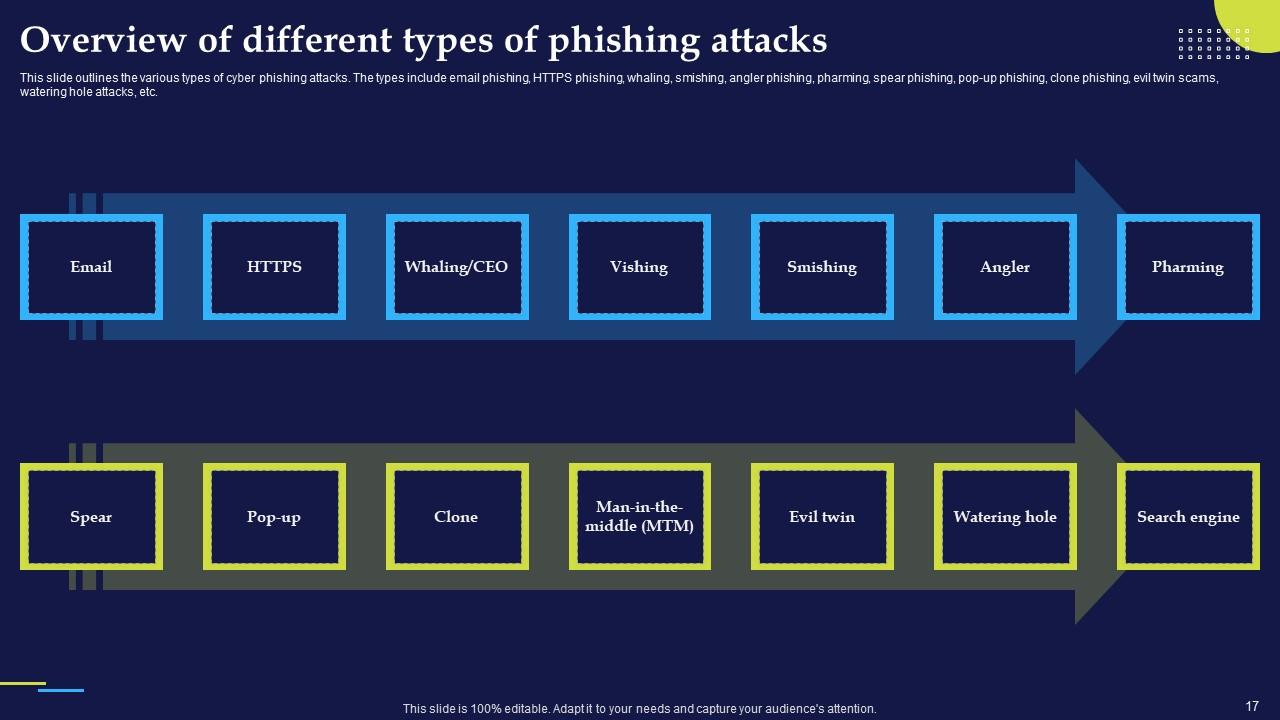

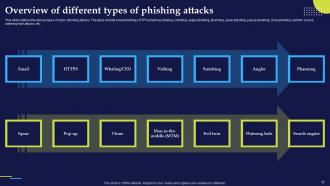

Folie 17 : Auf dieser Folie werden die verschiedenen Arten von Cyber-Phishing-Angriffen beschrieben, darunter E-Mail-Phishing, HTTPS-Phishing, Whaling und mehr.

Folie 18 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 19 : Auf dieser Folie wird ein E-Mail-Phishing-Cyberbetrug vorgestellt, bei dem der Angreifer gefälschte E-Mails an das Ziel sendet.

Folie 20 : Diese Folie demonstriert die Vorgehensweise bei E-Mail-basierten Phishing-Angriffen und erklärt, wie Angreifer gefälschte Websites nutzen, um an sensible Daten zu gelangen.

Folie 21 : Auf dieser Folie werden die Warnzeichen vorgestellt, die dem Benutzer helfen können, Phishing-E-Mails zu erkennen.

Folie 22 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

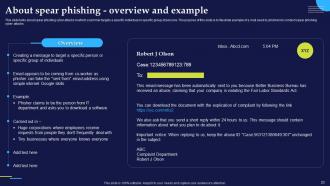

Folie 23 : Auf dieser Folie werden Spear-Phishing-Cyberangriffe vorgestellt, bei denen Betrüger eine bestimmte Person oder eine bestimmte Personengruppe ins Visier nehmen.

Folie 24 : Diese Folie veranschaulicht die Struktur eines Spear-Phishing-Angriffs und erläutert den Arbeitsablauf eines Spear-Phishing-Angriffs.

Folie 25 : Auf dieser Folie werden verschiedene Methoden zur Erkennung von Spear-Phishing-Cyberangriffen vorgestellt

Folie 26 : Diese Folie veranschaulicht die Schritte, die sofort unternommen werden müssen, nachdem man auf einen Spear-Phishing-Betrug hereingefallen ist.

Folie 27 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 28 : Auf dieser Folie wird der Whaling-Phishing-Angriff vorgestellt, der auch als CEO-Betrug bekannt ist.

Folie 29 : Diese Folie zeigt verschiedene Methoden zur Identifizierung von Whale-Phishing-Cyberangriffen.

Folie 30 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

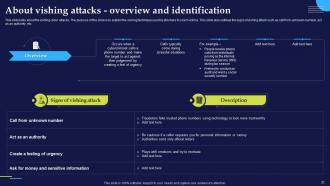

Folie 31 : Diese Folie stellt die Vishing-Cyberangriffe vor und erklärt die Vishing-Technik, mit der Phisher ihre Opfer betrügen.

Folie 32 : Diese Folie veranschaulicht den Arbeitsablauf eines Vishing-Angriffs und erklärt den Arbeitsablauf eines Vishing-Cyberangriffs.

Folie 33 : Auf dieser Folie werden die verschiedenen Arten von Vishing-Cyberangriffen vorgestellt und verschiedene Vishing-Techniken erläutert, mit denen die Angreifer Benutzer betrügen.

Folie 34 : Diese Folie zeigt die verschiedenen Arten von Vishing-Betrug.

Folie 35 : Diese Folie zeigt auch die verschiedenen Arten von Vishing-Betrug.

Folie 36 : Diese Folie stellt die Möglichkeiten vor, Benutzer vor Vishing-Angriffen zu schützen.

Folie 37 : Auf dieser Folie werden Techniken beschrieben, die dabei helfen können, Unternehmen vor Phishing- und Vishing-Angriffen zu schützen.

Folie 38 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

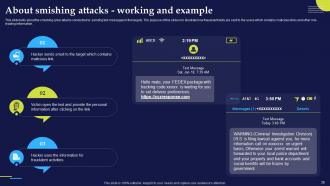

Folie 39 : Diese Folie stellt die Smishing-Cyberangriffe vor, die durch das Versenden von Textnachrichten an die Ziele durchgeführt werden.

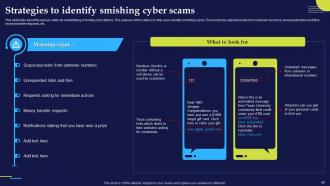

Folie 40 : Diese Folie beschreibt die verschiedenen Methoden zur Identifizierung von Smishing-Cyberangriffen.

Folie 41 : Diese Folie zeigt die verschiedenen Arten von Smishing-Cyberangriffen.

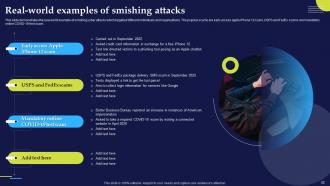

Folie 42 : Diese Folie zeigt das reale Beispiel von Smishing-Cyberangriffen, die auf verschiedene Einzelpersonen und Organisationen abzielten.

Folie 43 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 44 : Diese Folie stellt die Angler-Phishing-Angriffe vor, die im Internet über Social-Media-Plattformen durchgeführt werden.

Folie 45 : Diese Folie zeigt die verschiedenen Methoden zur Identifizierung von Angler-Phishing-Cyberangriffen.

Folie 46 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 47 : Auf dieser Folie werden die Pharming-Phishing-Cyber-Betrügereien vorgestellt und die Möglichkeiten zur Erkennung von Pharming-Betrügereien wie URL, Design und HTTP vs. HTTPS veranschaulicht.

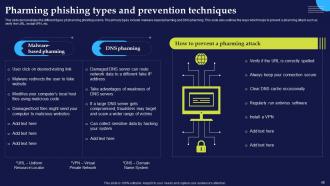

Folie 48 : Diese Folie zeigt die verschiedenen Arten von Pharming-Phishing-Betrügereien. Zu den Haupttypen gehören Malware-basiertes Pharming und DNS-Pharming.

Folie 49 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 50 : Auf dieser Folie werden die Popup-Phishing-Angriffe vorgestellt, bei denen Popup-Nachrichten an die Ziele gesendet werden.

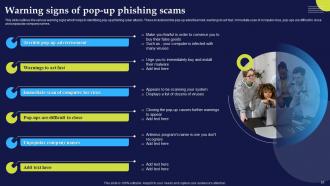

Folie 51 : Auf dieser Folie werden die verschiedenen Warnzeichen beschrieben, die bei der Erkennung von Pop-up-Phishing-Cyberangriffen hilfreich sind.

Folie 52 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 53 : Auf dieser Folie werden die Klon-Phishing-Cyberangriffe vorgestellt, bei denen der Angreifer doppelte E-Mails an die Organisationen sendet.

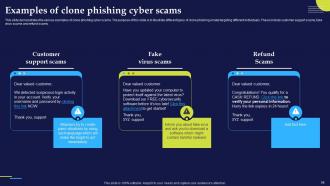

Folie 54 : Diese Folie zeigt die verschiedenen Beispiele für Klon-Phishing-Cyberbetrug.

Folie 55 : Auf dieser Folie werden die verschiedenen Schritte angezeigt, die ergriffen werden können, um Klon-Phishing-Angriffe zu verhindern.

Folie 56 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

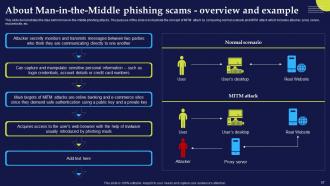

Folie 57 : Diese Folie veranschaulicht die Idee hinter Man-in-the-Middle-Phishing-Angriffen.

Folie 58 : Diese Folie stellt den Arbeitsablauf von Man-in-the-Middle-Phishing-Angriffen mithilfe des Cloud-Servers MITM Phishing Toolkit dar.

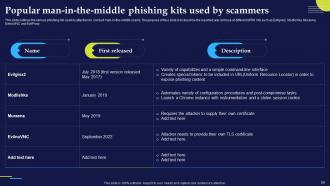

Folie 59 : Auf dieser Folie werden die verschiedenen Phishing-Kits vorgestellt, mit denen Angreifer Man-in-the-Middle-Betrügereien durchführen.

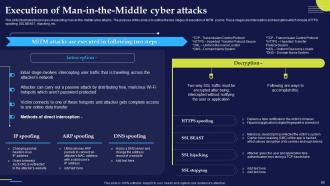

Folie 60 : Diese Folie veranschaulicht den Prozess der Durchführung von Man-in-the-Middle-Cyberangriffen.

Folie 61 : Auf dieser Folie werden die verschiedenen Methoden zur Verhinderung von Man-in-the-Middle-Cyberangriffen vorgestellt.

Folie 62 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 63 : Auf dieser Folie werden die Cyberangriffe des bösen Zwillings vorgestellt und die Arten von Informationen beschrieben, auf die Betrüger des Angriffs des bösen Zwillings zugreifen können.

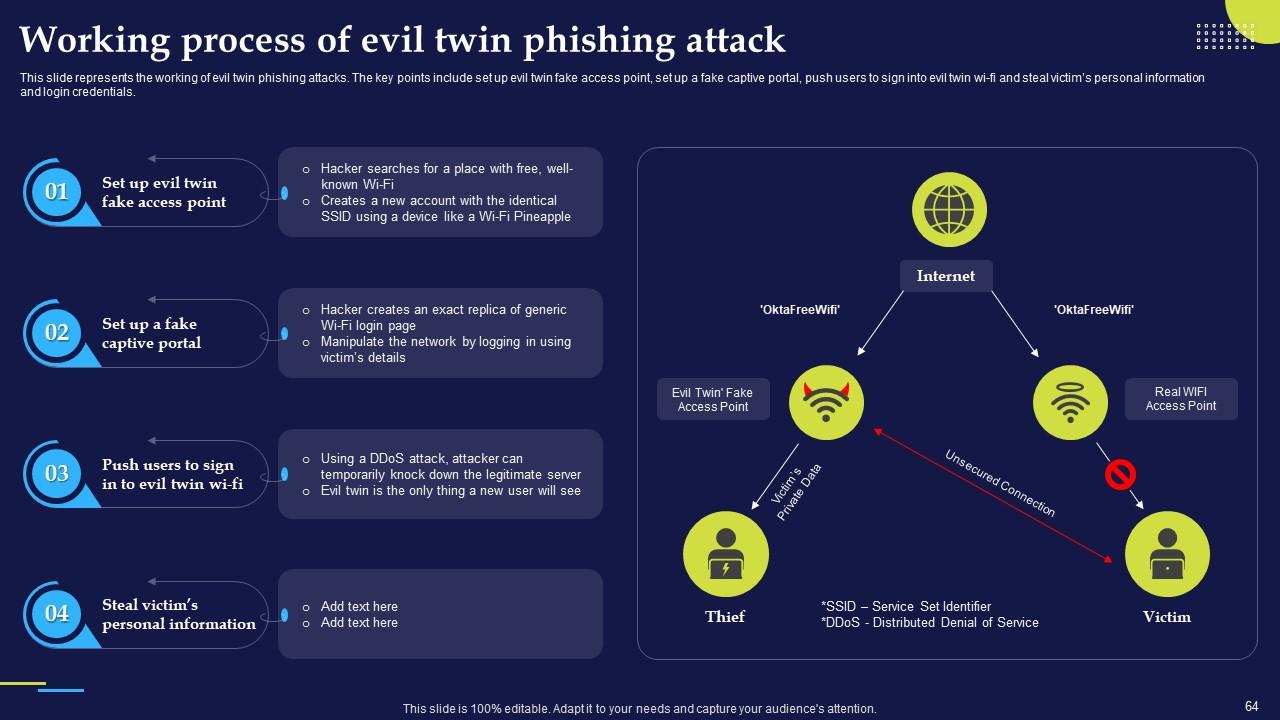

Folie 64 : Diese Folie stellt die Funktionsweise böser Zwillings-Phishing-Angriffe dar.

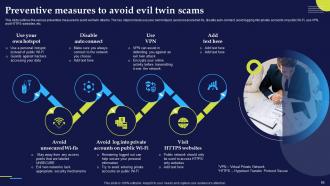

Folie 65 : Diese Folie beschreibt die verschiedenen vorbeugenden Maßnahmen zur Vermeidung böser Zwillingsangriffe.

Folie 66 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

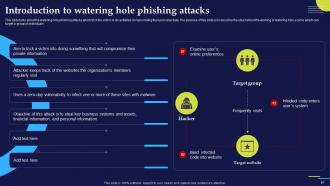

Folie 67 : Auf dieser Folie werden die Watering-Hole-Phishing-Angriffe vorgestellt, bei denen das Opfer dazu verleitet wird, Aktivitäten durchzuführen, die seine persönlichen Daten gefährden.

Folie 68 : Diese Folie stellt den Arbeitsprozess von Watering-Hole-Phishing-Angriffen dar.

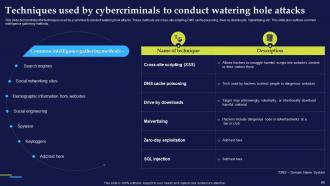

Folie 69 : Diese Folie demonstriert die Techniken, mit denen Betrüger Watering-Hole-Angriffe durchführen.

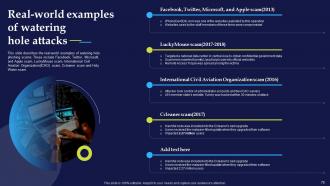

Folie 70 : Diese Folie beschreibt die realen Beispiele für Watering-Hole-Phishing-Betrug.

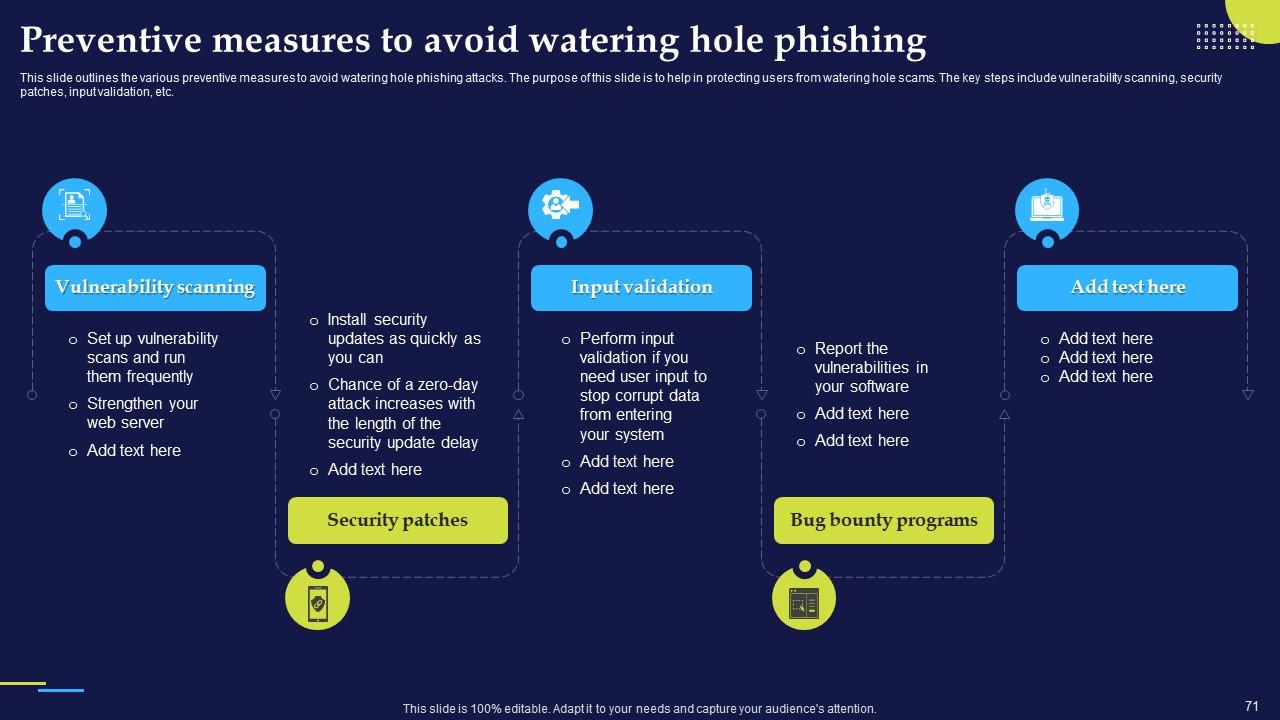

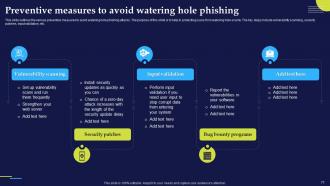

Folie 71 : Auf dieser Folie werden die verschiedenen vorbeugenden Maßnahmen zur Vermeidung von Watering-Hole-Phishing-Angriffen beschrieben.

Folie 72 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 73 : Auf dieser Folie werden Suchmaschinen-Phishing-Betrügereien vorgestellt und erklärt, wie Phisher ihre selbst erstellten Websites nutzen, um Opfer auszutricksen.

Folie 74 : Auf dieser Folie werden verschiedene Tricks beschrieben, mit denen betrügerische Websites ihre Besucher betrügen.

Folie 75 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

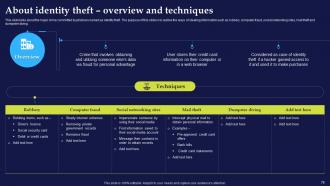

Folie 76 : Auf dieser Folie werden schwerwiegende Straftaten von Phishern vorgestellt, die als Identitätsdiebstahl bezeichnet werden.

Folie 77 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 78 : Diese Folie zeigt die verschiedenen Tools, die Google zur Verhinderung und Meldung von Cyber-Phishing-Betrügereien bereitstellt.

Folie 79 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 80 : Diese Folie beschreibt die verschiedenen vorbeugenden Maßnahmen, um sich vor Phishing-Angriffen zu schützen.

Folie 81 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 82 : Diese Folie stellt den mehrschichtigen Ansatz zur Phishing-Abwehr dar.

Folie 83 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

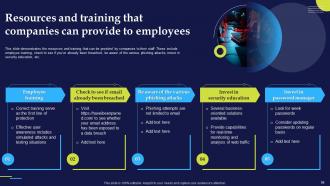

Folie 84 : Diese Folie zeigt die Ressourcen und Schulungen, die Unternehmen ihren Mitarbeitern anbieten können.

Folie 85 : Diese Folie stellt das Schulungsprogramm für Mitarbeiter dar, das ihnen dabei hilft, verschiedene Cybersicherheitsbetrügereien in Unternehmen zu verhindern.

Folie 86 : Auf dieser Folie wird die Funktionsweise von Phishing-Schulungsprogrammen für Unternehmen vorgestellt.

Folie 87 : Auf dieser Folie werden die Vorteile umfassender Schulungsprogramme in Organisationen erläutert.

Folie 88 : Auf dieser Folie werden die Maßnahmen für eine erfolgreiche Phishing-Aufklärungskampagne vorgestellt.

Folie 89 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 90 : Auf dieser Folie werden die Schritte beschrieben, die ergriffen werden müssen, um das Unternehmen und seine Mitarbeiter vor Phishing-Angriffen zu schützen.

Folie 91 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

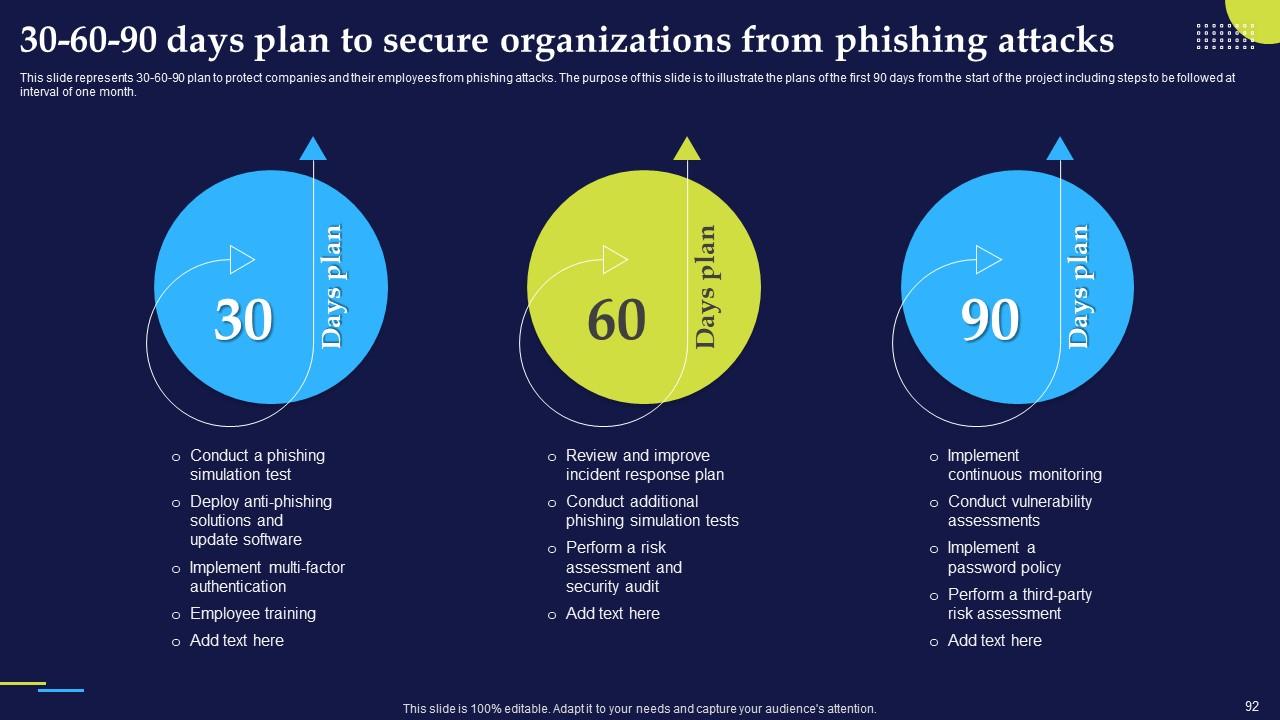

Folie 92 : Diese Folie stellt einen 30-60-90-Plan zum Schutz von Unternehmen und ihren Mitarbeitern vor Phishing-Angriffen dar.

Folie 93 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 94 : Diese Folie präsentiert den Zeitplan zum Schutz von Organisationen vor Phishing für verschiedene Organisationen.

Folie 95 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 96 : Diese Folie stellt den Fahrplan zur Verhinderung von Phishing-Angriffen in Organisationen dar.

Folie 97 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 98 : Diese Folie stellt das Dashboard zur Verfolgung von Cyber-Phishing-Angriffen dar.

Folie 99 : Diese Folie stellt auch das Dashboard zur Verfolgung von Cyber-Phishing-Angriffen dar.

Folie 100 : Diese Folie zeigt alle in der Präsentation enthaltenen Symbole.

Folie 101 : Dies ist eine Dankeschön-Folie mit Adresse, Kontaktnummern und E-Mail-Adresse.

Phishing-Angriffe und Strategien zu deren Abwehr Powerpoint-Präsentationsfolien mit allen 106 Folien:

Nutzen Sie unsere Powerpoint-Präsentationsfolien zu Phishing-Angriffen und Strategien zu deren Eindämmung, um effektiv wertvolle Zeit zu sparen. Sie sind gebrauchsfertig und passen in jede Präsentationsstruktur.

FAQs

Phishing is a type of cyber attack where malicious actors impersonate legitimate entities to deceive individuals into revealing sensitive information, such as login credentials, credit card numbers, or personal data. This information is then used for fraudulent purposes.

Phishing attacks can occur through various channels, including email, text messages (SMS), phone calls, or even social media. Attackers often craft convincing messages or websites that appear genuine to trick victims into disclosing their sensitive information.

Common signs of a phishing attempt include misspelled URLs, generic or suspicious email addresses, urgent or threatening language, requests for personal or financial information, and unsolicited attachments or links. Always be cautious of unexpected communication.

To protect against phishing attacks, individuals should be cautious when interacting with unsolicited messages or requests. Verify the sender's identity, avoid clicking on suspicious links or downloading attachments from unknown sources, and regularly update passwords. Consider using security software and enabling multi-factor authentication (MFA) for added protection.

Organizations can defend against phishing attacks by implementing robust email filtering and security solutions, conducting regular employee training on recognizing phishing attempts, establishing incident response plans, and regularly patching and updating software to address vulnerabilities. Additionally, organizations should promote a culture of cybersecurity awareness among employees.

-

Unique research projects to present in meeting.

-

Time saving slide with creative ideas. Help a lot in quick presentations..