Diapositives de présentation PowerPoint sur la sécurité de l'information

La sécurité de l'information protège les appareils électroniques tels que les ordinateurs, les serveurs, les gadgets mobiles, les données, les systèmes électroniques et d'autres réseaux contre les cyberattaques. Consultez notre modèle de sécurité de l'information conçu de manière efficace. Cette présentation PowerPoint sur la sécurité de l'information sera utile pour éclairer le scénario actuel de l'organisation, l'exigence de sécurité de l'information dans différents secteurs et son travail. En outre, le PPT de sécurité informatique contient les éléments critiques de la sécurité de l'information, l'identification et l'évaluation des risques réseau, les étapes pour atténuer ces risques, les avantages de la sécurité de l'information et le rôle des automatisations dans la sécurité de l'information. De plus, cette présentation sur la sécurité des données est accompagnée d'une liste de contrôle pour mettre en œuvre la sécurité de l'information dans l'organisation, un plan de 30 60 90 jours pour gérer la sécurité de l'information et le budget pour la mettre en œuvre. La plate-forme de sécurité de l'information présente également une feuille de route pour surveiller la sécurité de l'information et un calendrier pour mettre en œuvre la sécurité de l'information dans l'organisation. Enfin, ce PPT de sécurité de l'information électronique montre les effets de la mise en œuvre de la sécurité de l'information sur l'organisation et le tableau de bord pour le suivi des menaces. Téléchargez-le maintenant.

You must be logged in to download this presentation.

Impress your

Impress your audience

Editable

of Time

Caractéristiques de ces diapositives de présentation PowerPoint :

Fournissez un PPT informatif sur divers sujets en utilisant ces diapositives de présentation Powerpoint sur la sécurité de l'information. Cette plate-forme se concentre et met en œuvre les meilleures pratiques de l'industrie, offrant ainsi une vue d'ensemble du sujet. Entouré de quatre-vingt-une diapositives, conçues à l'aide de visuels et de graphiques de haute qualité, ce jeu est un package complet à utiliser et à télécharger. Toutes les diapositives proposées dans ce jeu sont sujettes à d'innombrables modifications, ce qui fait de vous un pro de la livraison et de l'éducation. Vous pouvez modifier la couleur des graphiques, de l'arrière-plan ou de toute autre chose selon vos besoins et vos exigences. Il convient à toutes les entreprises verticales en raison de sa disposition adaptable.

People who downloaded this PowerPoint presentation also viewed the following :

Contenu de cette présentation Powerpoint

Diapositive 1 : Cette diapositive présente la sécurité de l'information. Indiquez le nom de votre entreprise et commencez.

Diapositive 2 : Cette diapositive indique l'ordre du jour de la présentation.

Diapositive 3 : Cette diapositive présente la table des matières de la présentation.

Diapositive 4 : Il s'agit d'une autre diapositive qui poursuit la table des matières de la présentation.

Diapositive 5 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

Diapositive 6 : Cette diapositive définit la signification de la cybersécurité et comment elle aide à prévenir les données grâce à différentes méthodes et techniques.

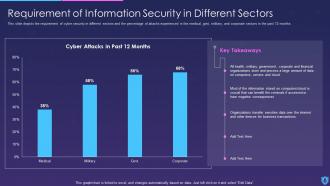

Diapositive 7 : Cette diapositive montre les exigences en matière de cybersécurité dans différents secteurs.

Diapositive 8 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

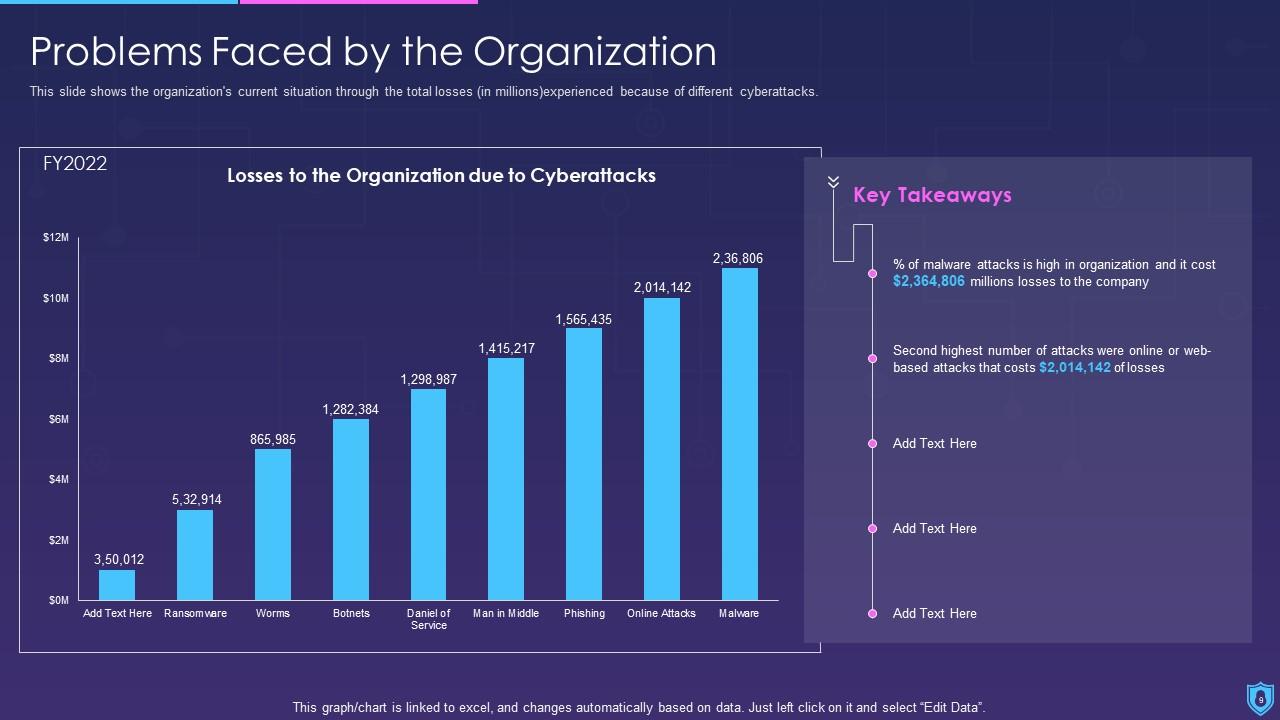

Diapositive 9 : Cette diapositive montre la situation actuelle de l'organisation à travers les pertes totales subies en raison de différentes cyberattaques.

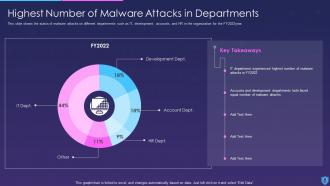

Diapositive 10 : Cette diapositive affiche le plus grand nombre d'attaques de logiciels malveillants dans les services.

Diapositive 11 : Cette diapositive montre les cyberattaques subies par l'entreprise au cours de l'exercice précédent.

Diapositive 12 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

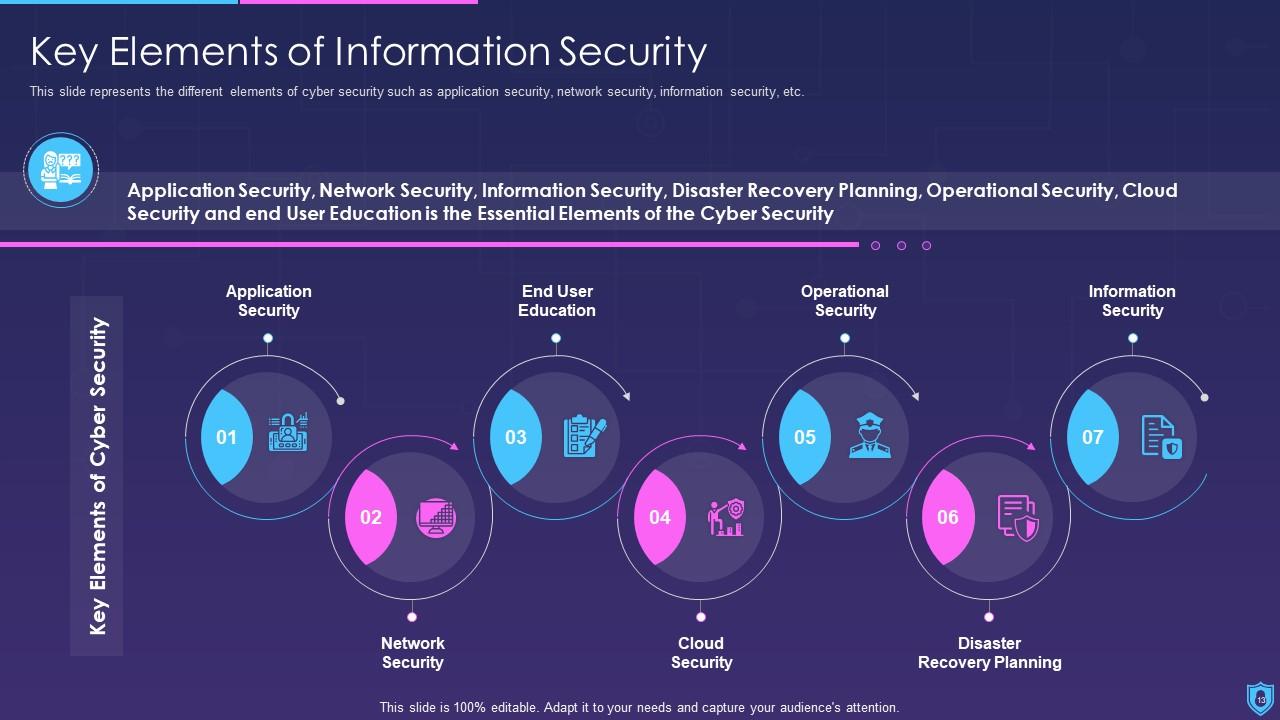

Diapositive 13 : Cette diapositive représente les différents éléments de la cybersécurité tels que la sécurité des applications, la sécurité des réseaux, la sécurité de l'information, etc.

Diapositive 14 : cette diapositive définit la sécurité des applications et les catégories de menaces et d'outils applicatifs pour assurer la sécurité des applications.

Diapositive 15 : Cette diapositive affiche les Éléments de la cybersécurité – Sécurité de l'information.

Diapositive 16 : Cette diapositive représente les grands principes de la sécurité de l'information tels que la confidentialité, l'intégrité et la disponibilité.

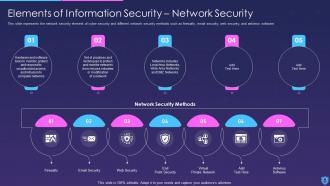

Diapositive 17 : Cette diapositive représente l'élément de sécurité réseau de la sécurité des données et différentes méthodes de sécurité réseau.

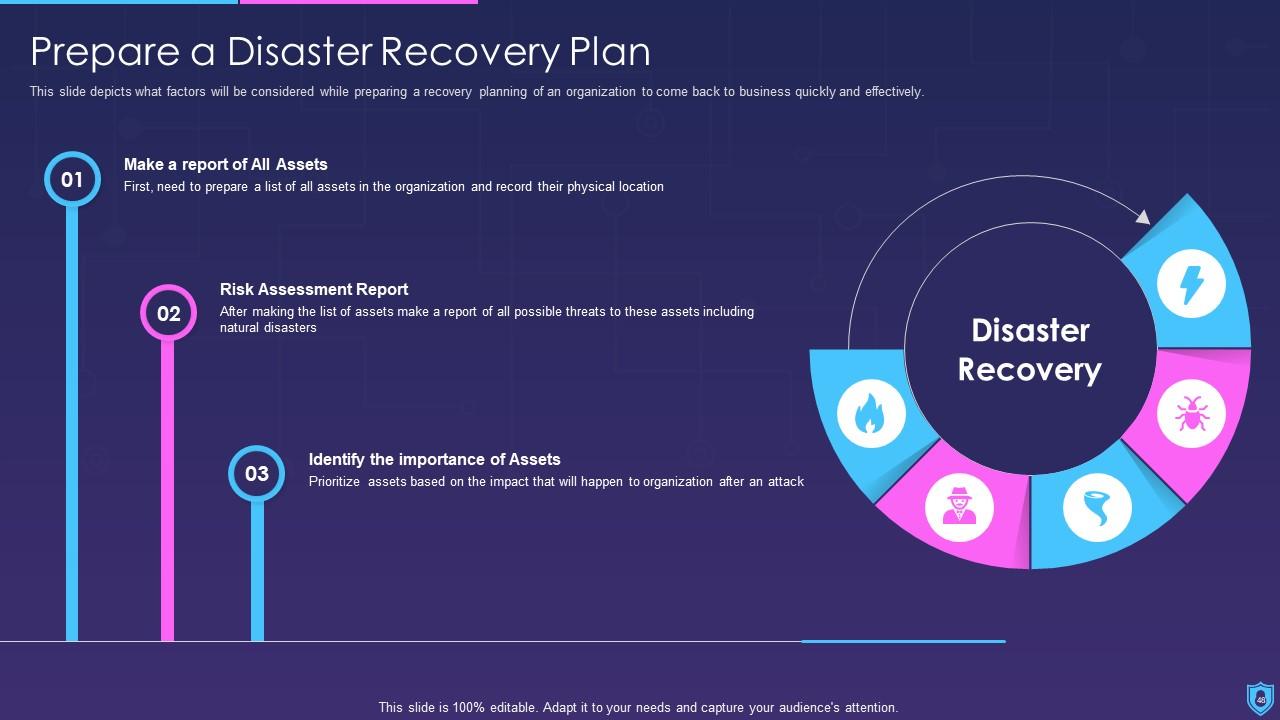

Diapositive 18 : Cette diapositive présente les éléments de la cybersécurité - Planification de la reprise après sinistre.

Diapositive 19 : Cette diapositive définit les différentes catégories de plans de reprise après sinistre, à savoir les plans de reprise après sinistre des centres de données, les plans de reprise après sinistre basés sur le cloud, etc.

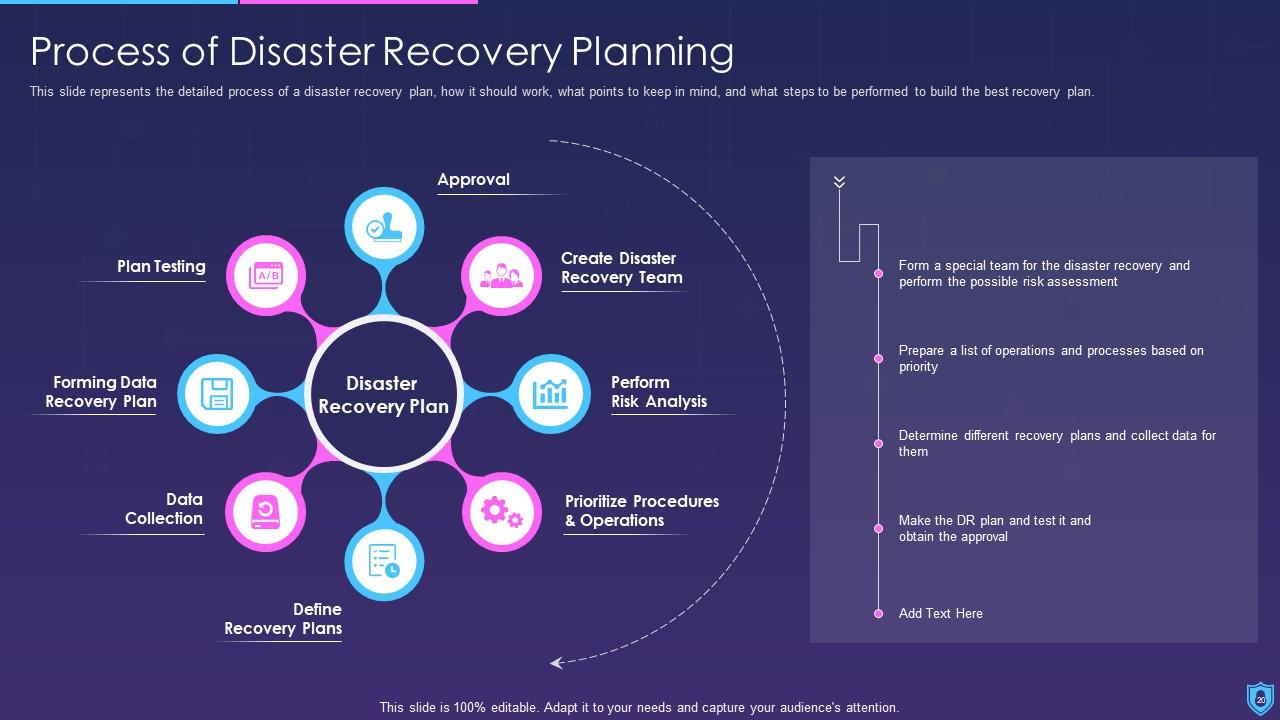

Diapositive 20 : Cette diapositive représente le processus détaillé d'un plan de reprise après sinistre, son fonctionnement, les points à garder à l'esprit, etc.

Diapositive 21 : Cette diapositive définit l'élément de sécurité opérationnelle de la cybersécurité.

Diapositive 22 : Cette diapositive décrit les principales étapes de la sécurité opérationnelle, telles que la description des informations sensibles, l'identification des risques potentiels, etc.

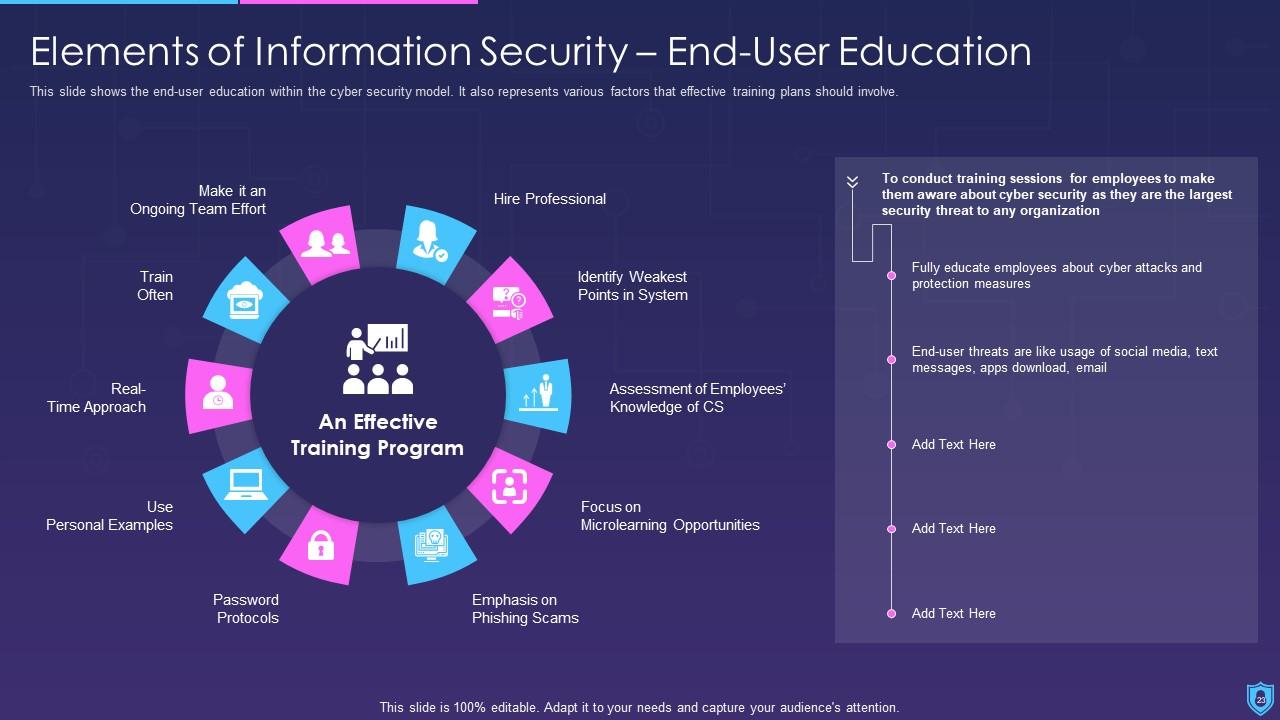

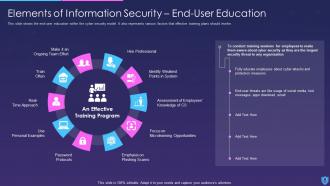

Diapositive 23 : Cette diapositive présente la formation des utilisateurs finaux dans le cadre du modèle de sécurité des données.

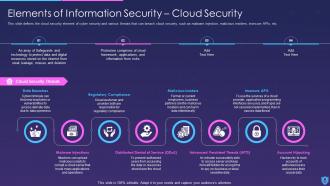

Diapositive 24 : Cette diapositive présente les éléments de la cybersécurité - la sécurité du cloud.

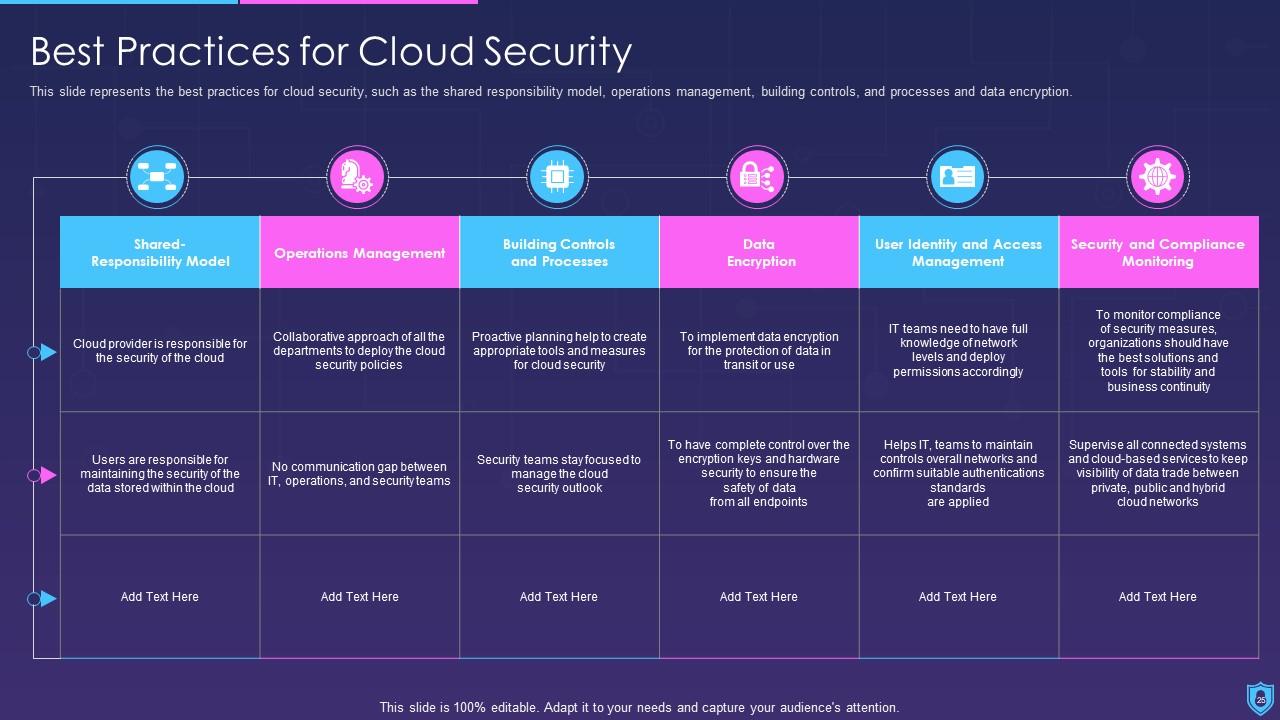

Diapositive 25 : Cette diapositive représente les meilleures pratiques pour la sécurité du cloud, telles que le modèle de responsabilité partagée, la gestion des opérations, etc.

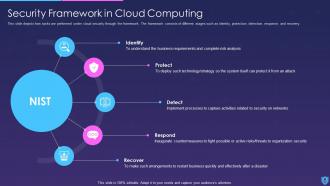

Diapositive 26 : Cette diapositive montre le cadre de sécurité dans le cloud computing.

Diapositive 27 : cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

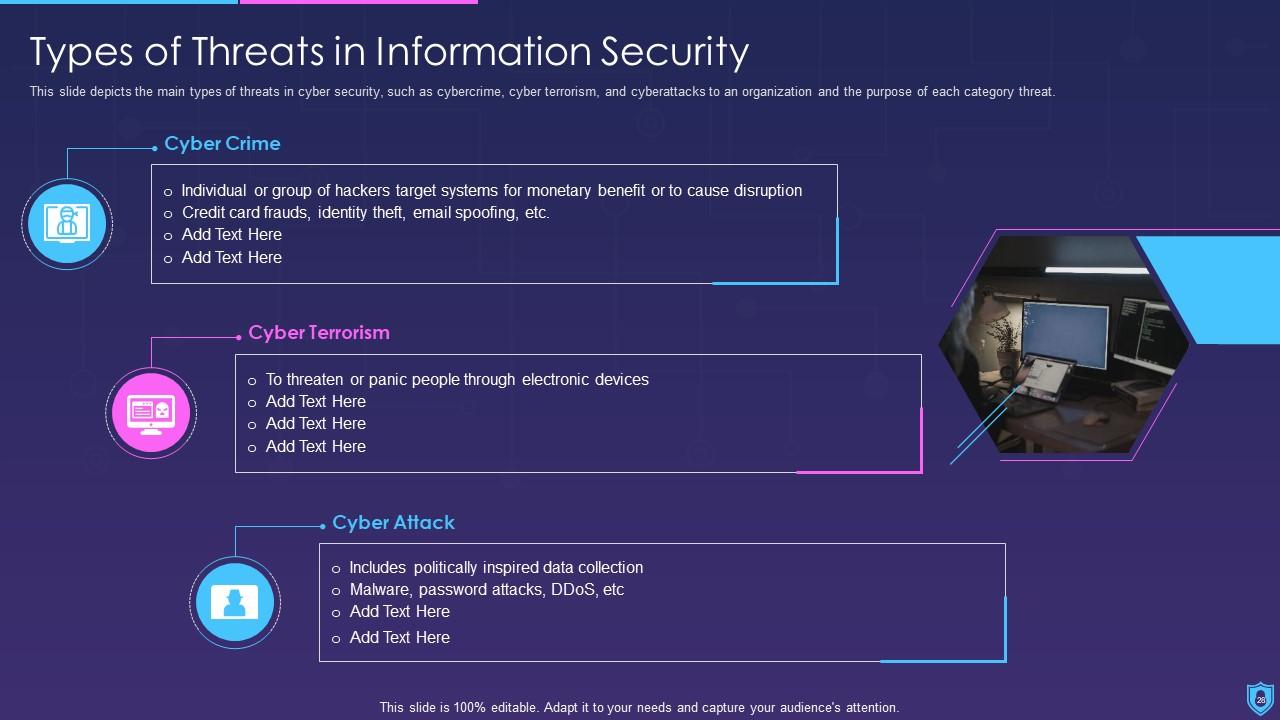

Diapositive 28 : Cette diapositive présente les principaux types de menaces en matière de sécurité des données, telles que la cybercriminalité, le cyberterrorisme, etc.

Diapositive 29 : Cette diapositive illustre les catégories de menaces récentes apparues récemment aux États-Unis, au Royaume-Uni, etc.

Diapositive 30 : cette diapositive affiche les méthodes courantes utilisées pour menacer la sécurité des données.

Diapositive 31 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

Diapositive 32 : Cette diapositive illustre la surface des cyberattaques en fonction de différents types de propriétés.

Diapositive 33 : Cette diapositive présente le paysage des cybermenaces dans la cybersécurité.

Diapositive 34 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

Diapositive 35 : Cette diapositive illustre l'importance de la stratégie et des procédures de gestion des cyberrisques.

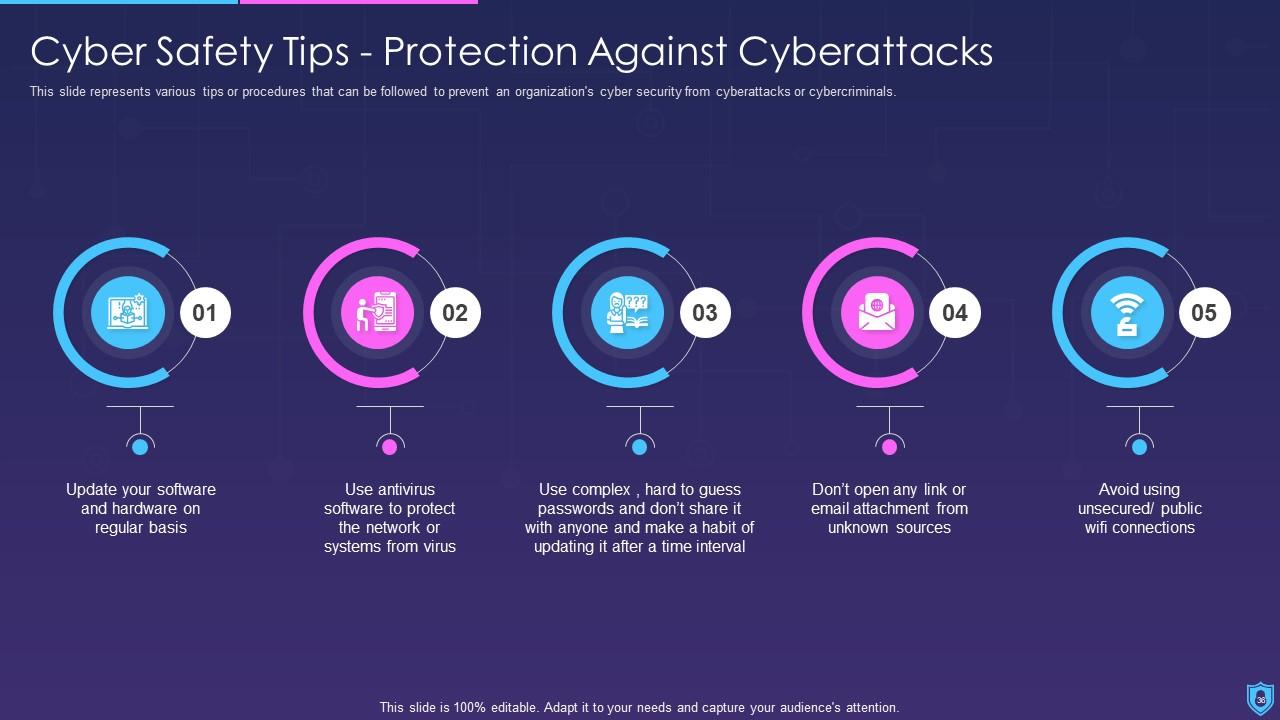

Diapositive 36 : Cette diapositive présente des conseils de cybersécurité - Protection contre les cyberattaques.

Diapositive 37 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

Diapositive 38 : Cette diapositive présente les différents avantages du déploiement d'un modèle de cybersécurité dans une organisation.

Diapositive 39 : Cette diapositive illustre la cyberprotection d'une organisation grâce à l'intelligence artificielle.

Diapositive 40 : cette diapositive affiche la liste de vérification complète de la mise en œuvre de la cybersécurité.

Diapositive 41 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

Diapositive 42 : Cette diapositive représente le programme de formation de sensibilisation à la cybersécurité pour le personnel, y compris le nom des participants.

Diapositive 43 : Cette diapositive présente la mise à jour du matériel et des logiciels dans l'entreprise.

Diapositive 44 : Cette diapositive illustre les avantages de l'utilisation d'un logiciel antivirus dans l'organisation.

Diapositive 45 : Cette diapositive montre l'importance d'avoir des mots de passe forts pour différents comptes en ligne.

Diapositive 46 : Cette diapositive montre l'importance de minimiser le privilège administratif et personnel en montrant ses avantages pour l'entreprise.

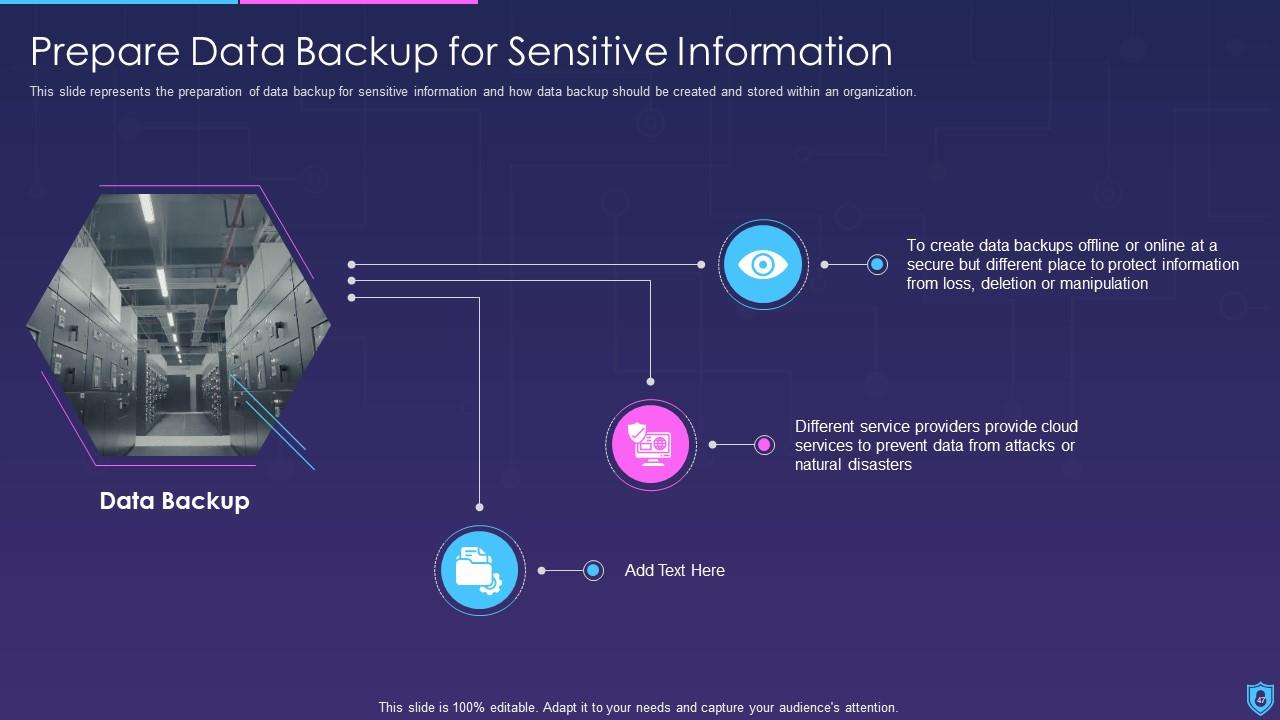

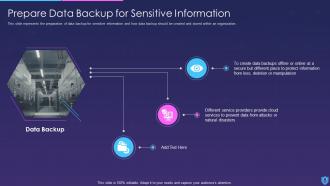

Diapositive 47 : Cette diapositive affiche Préparer la sauvegarde des données pour les informations sensibles.

Diapositive 48 : Cette diapositive décrit les facteurs qui seront pris en compte lors de la préparation d'un plan de rétablissement d'une organisation.

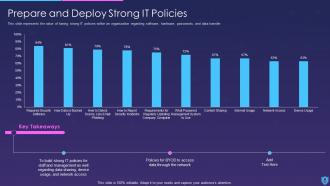

Diapositive 49 : Cette diapositive représente la valeur d'avoir des politiques informatiques solides au sein d'une organisation.

Diapositive 50 : Cette diapositive décrit la communication sécurisée au sein d'une organisation et la technologie de cryptage des e-mails.

Diapositive 51 : Cette diapositive montre l'importance de l'élimination des données et des équipements qui ne sont plus utilisés.

Diapositive 52 : Cette diapositive montre que la sécurité du matériel ou des appareils des employés est également essentielle lors de l'application du modèle de cybersécurité.

Diapositive 53 : Cette diapositive présente Définir les mesures de contrôle d'accès pour les employés.

Diapositive 54 : cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

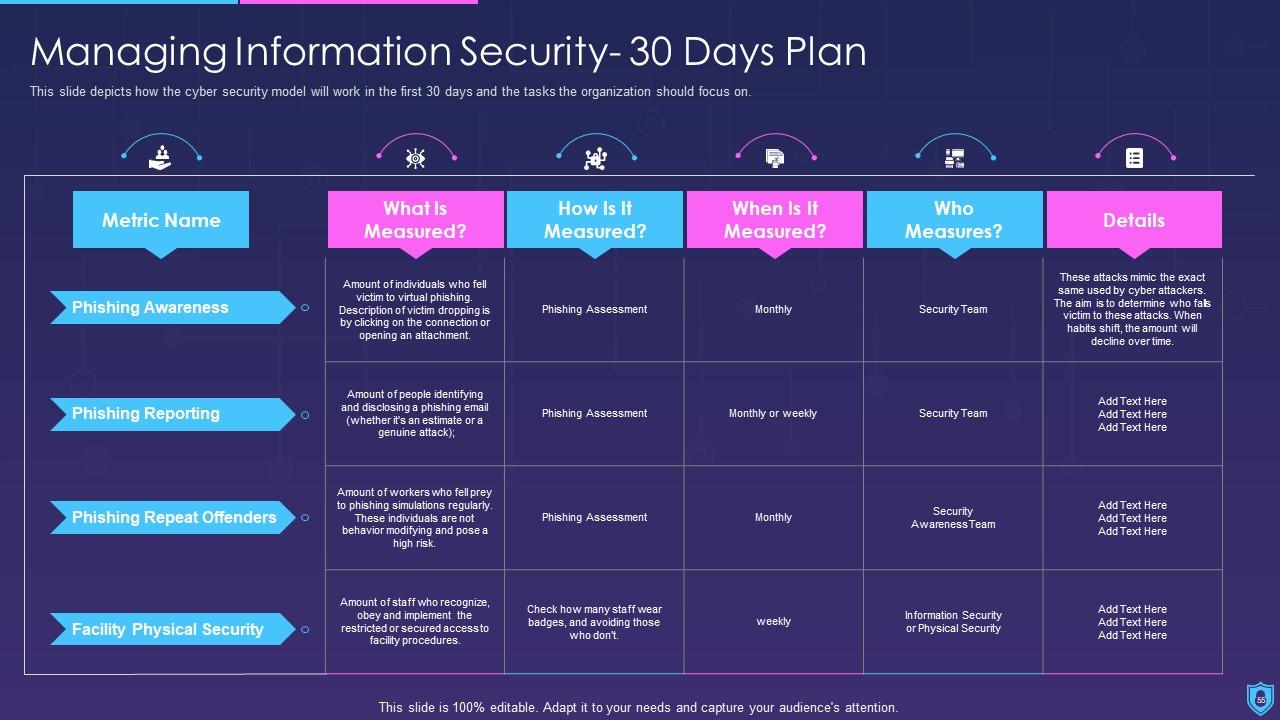

Diapositive 55 : Cette diapositive décrit le fonctionnement du modèle de cybersécurité au cours des 30 premiers jours et les tâches sur lesquelles l'organisation doit se concentrer.

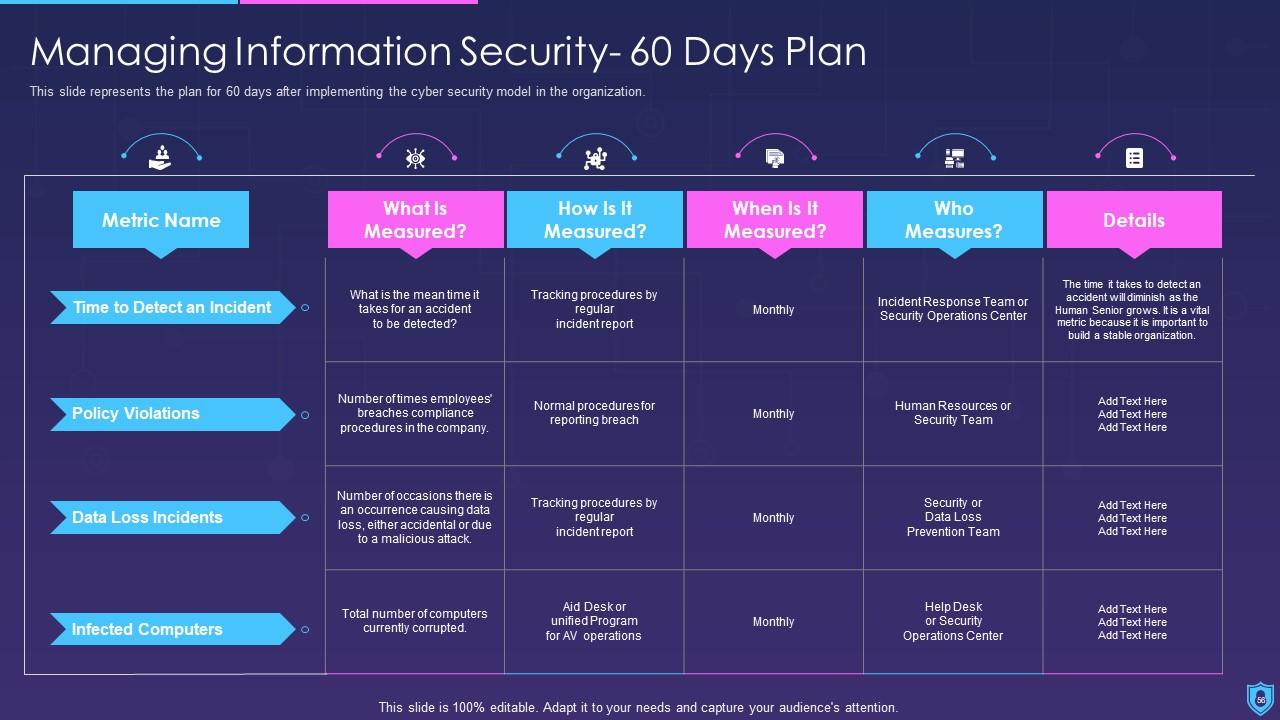

Diapositive 56 : Cette diapositive représente le plan pour 60 jours après la mise en œuvre du modèle de sécurité des données dans l'organisation.

Diapositive 57 : Cette diapositive décrit le plan de 90 jours du modèle de sécurité des données dans une organisation et la conformité de la formation.

Diapositive 58 : cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

Diapositive 59 : Cette diapositive représente le budget de l'infrastructure informatique après la mise en œuvre de la sécurité des données.

Diapositive 60 : Cette diapositive affiche le budget de formation du personnel de l'organisation à travers un graphique couvrant le nom du formateur, la date et les niveaux de capacité.

Diapositive 61 : cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

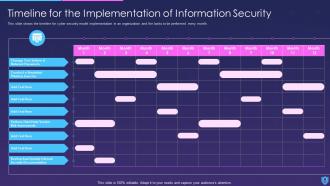

Diapositive 62 : Cette diapositive affiche la chronologie de la mise en œuvre de la cybersécurité.

Diapositive 63 : Cette diapositive illustre la feuille de route de la formation en cybersécurité.

Diapositive 64 : cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

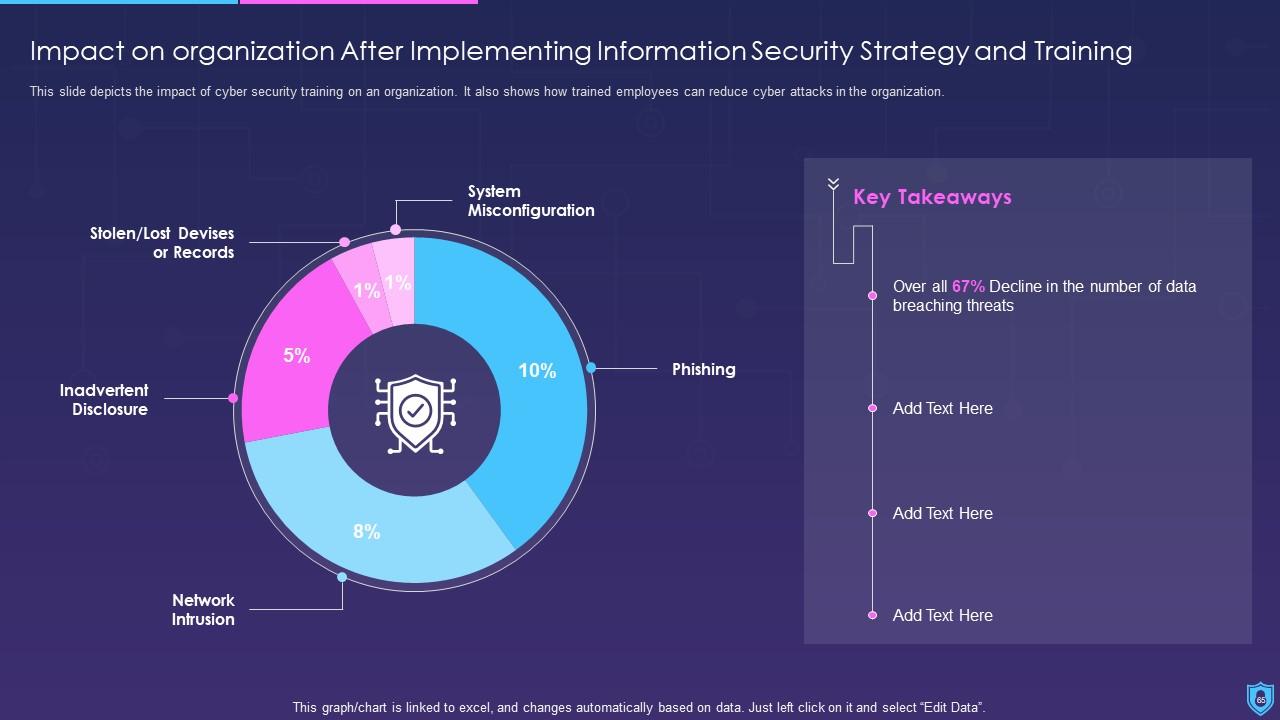

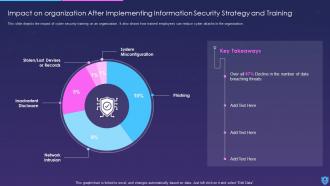

Diapositive 65 : Cette diapositive affiche l'impact sur l'organisation après la mise en œuvre de la stratégie et de la formation en matière de cybersécurité.

Diapositive 66 : Cette diapositive représente l'état actuel des cyberattaques dans une organisation après la mise en œuvre du modèle de cybersécurité.

Diapositive 67 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

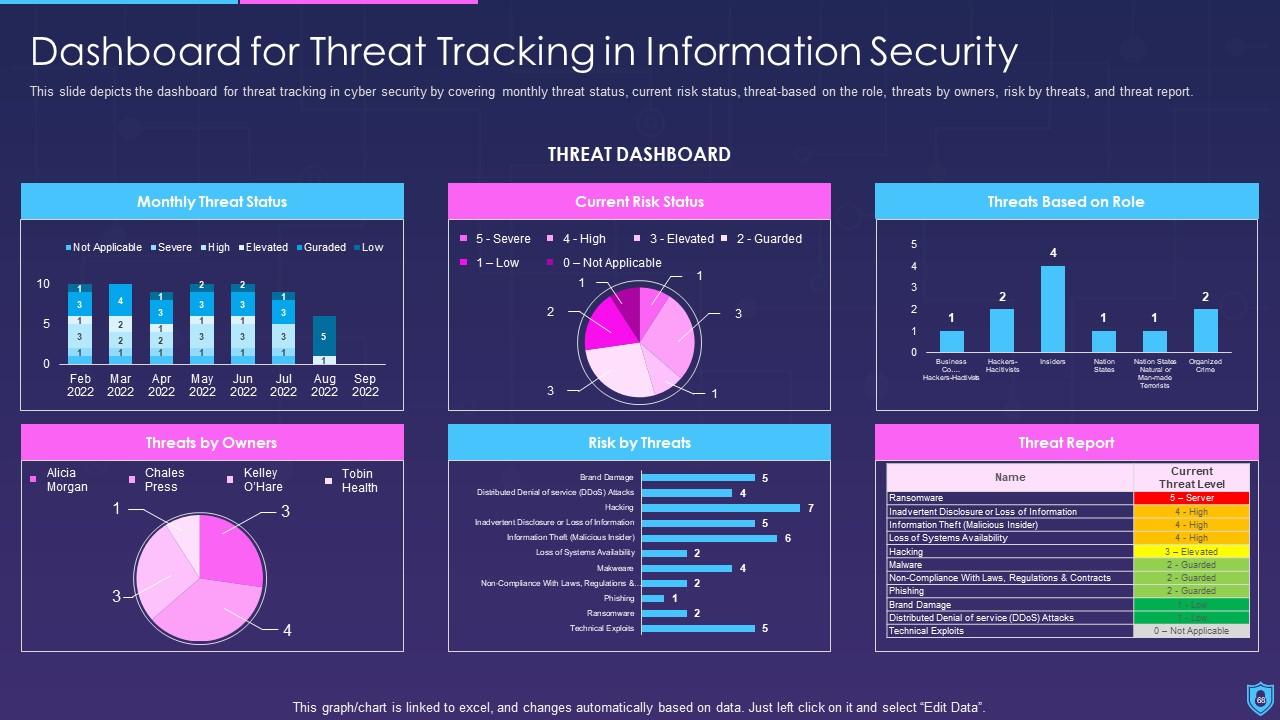

Diapositive 68 : Cette diapositive présente le tableau de bord pour le suivi des menaces dans la cybersécurité.

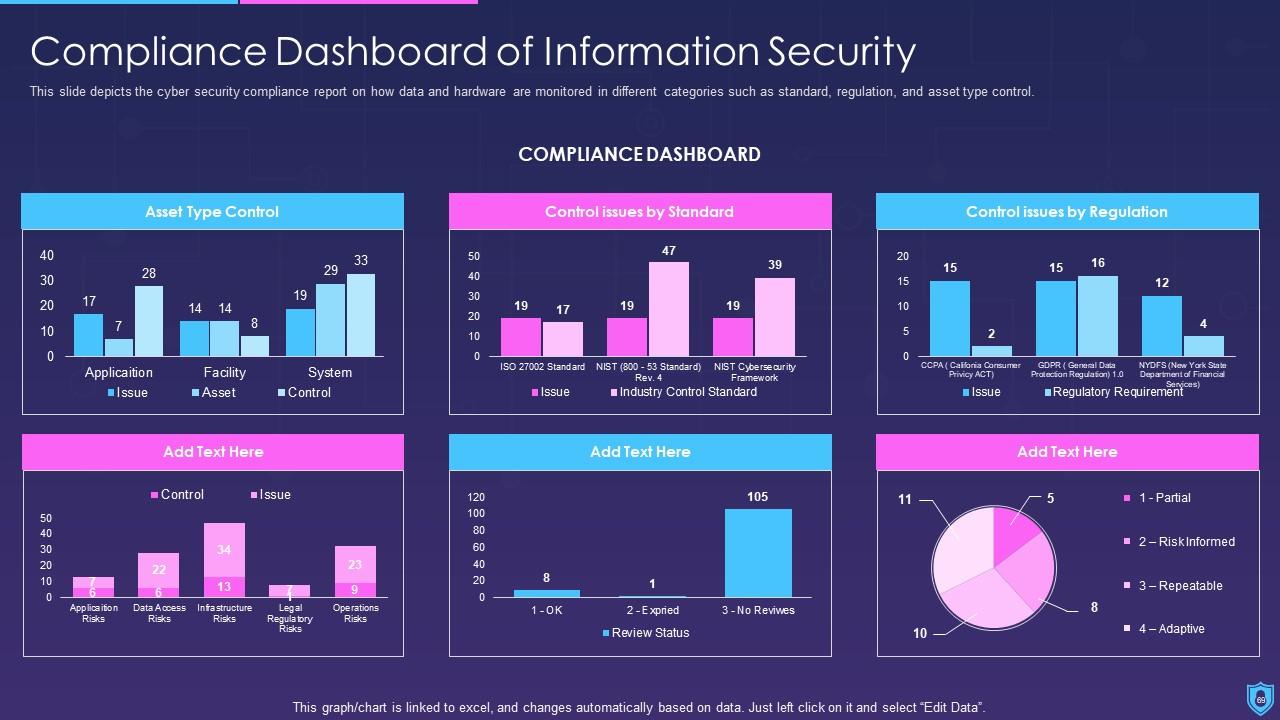

Diapositive 69 : Cette diapositive illustre le rapport de conformité en matière de cybersécurité sur la façon dont les données et le matériel sont surveillés dans différentes catégories.

Diapositive 70 : cette diapositive affiche des icônes pour la sécurité de l'information.

Diapositive 71 : Cette diapositive est intitulée Diapositives supplémentaires pour aller de l'avant.

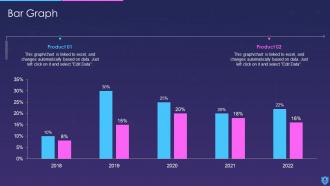

Diapositive 72 : Cette diapositive présente un graphique à barres avec une comparaison de deux produits.

Diapositive 73 : cette diapositive représente un graphique à barres empilées avec une comparaison de deux produits.

Diapositive 74 : Cette diapositive montre des post-it. Postez vos notes importantes ici.

Diapositive 75 : Il s'agit d'une diapositive de chronologie. Afficher les données relatives aux intervalles de temps ici.

Diapositive 76 : Cette diapositive représente un diagramme de Venn avec des zones de texte.

Diapositive 77 : cette diapositive contient un puzzle avec des icônes et du texte associés.

Diapositive 78 : Voici la diapositive Notre objectif. Indiquez ici vos objectifs.

Diapositive 79 : cette diapositive montre un diagramme circulaire avec des zones de texte supplémentaires.

Diapositive 80 : Cette diapositive fournit un plan de 30 60 90 jours avec des zones de texte.

Diapositive 81 : Ceci est une diapositive de remerciement avec l'adresse, les numéros de contact et l'adresse e-mail.

Diapositives de présentation Powerpoint sur la sécurité de l'information avec les 86 diapositives :

Utilisez nos diapositives de présentation Powerpoint sur la sécurité de l'information pour vous aider efficacement à gagner un temps précieux. Ils sont prêts à l'emploi pour s'adapter à n'importe quelle structure de présentation.

FAQs

Cybersecurity refers to the practice of protecting networks, devices, and data from unauthorized access, attack, theft, and damage. It helps to prevent data breaches by using various methods and techniques such as firewalls, antivirus software, encryption, multi-factor authentication, intrusion detection, and prevention systems, among others.

Cybersecurity is required in different sectors to protect the sensitive information and data stored in various devices and networks. It helps to prevent unauthorized access and attacks that can compromise the confidentiality, integrity, and availability of critical information.

The different elements of cybersecurity include application security, network security, information security, disaster recovery planning, operational security, cloud security, and end-user education.

The main types of threats in data security include cybercrime, cyber terrorism, insider threats, phishing, malware, and ransomware.

A cyber risk management strategy is important to identify, assess, and mitigate the potential risks and threats to an organization's critical data and information. It helps to develop policies and procedures to prevent and respond to cyber incidents and ensure business continuity.

-

SlideTeam makes creating presentations easy. Unlimited products, premium quality designs and affordable.

-

Very unique and reliable designs.