Segurança da Informação Eletrônica Powerpoint Apresentação Slides

Segurança da informação é o processo de proteção de dispositivos eletrônicos como computadores, servidores, dispositivos móveis, dados, sistemas eletrônicos e redes contra ataques cibernéticos. Aqui está um modelo projetado de forma eficiente sobre Segurança da Informação Eletrônica que ilustra detalhes importantes sobre segurança cibernética. Incorporando este PPT, você pode apresentar e compartilhar detalhes sobre as ameaças comuns contra dados e sistemas de informação. Esta apresentação de segurança de rede será útil para esclarecer o cenário atual da organização, a exigência de segurança em diferentes setores, e funciona. Além disso, o PPT de segurança da informação contém os elementos críticos de segurança, identificação e avaliação de riscos, etapas para mitigar esses riscos e benefícios da segurança, juntamente com a função de automações na segurança da informação. Além disso, esta apresentação de segurança de dados vem com uma lista de verificação para implementar na organização, um plano de 30-60-90 dias para gerenciar a segurança e o orçamento para implementar o mesmo. O deck de Segurança da Informação também apresenta um roteiro para monitorar a segurança e um cronograma para implementação na organização. Por fim, este PPT mostra os efeitos da implementação de segurança na organização e painel para rastreamento de ameaças na segurança. Obtenha acesso agora.

You must be logged in to download this presentation.

Impress your

Impress your audience

Editable

of Time

Características destes slides de apresentação do PowerPoint:

Este deck completo abrange vários tópicos e destaca conceitos importantes. Possui slides PPT que atendem às suas necessidades de negócios. Esta apresentação de deck completa enfatiza os slides de apresentação em Powerpoint de segurança da informação eletrônica e possui modelos com imagens de fundo profissionais e conteúdo relevante. Este deck é composto por um total de oitenta e um slides. Nossos designers criaram modelos personalizáveis, pensando na sua conveniência. Você pode editar a cor, o texto e o tamanho da fonte com facilidade. Não apenas isso, você também pode adicionar ou excluir o conteúdo, se necessário. Tenha acesso a esta apresentação completa totalmente editável clicando no botão de download abaixo.

People who downloaded this PowerPoint presentation also viewed the following :

Conteúdo desta apresentação em PowerPoint

Slide 1 : Este slide exibe o título, ou seja, 'Segurança da Informação Eletrônica' e o nome da sua empresa.

Slide 2 : Este slide apresenta a agenda.

Slide 3 : Este slide apresenta o índice.

Slide 4 : Este slide também mostra o índice.

Slide 5 : Este slide mostra o título de dois tópicos que serão abordados a seguir no modelo.

Slide 6 : Este slide define o significado de segurança cibernética e como ela ajuda a prevenir dados por meio de diferentes métodos e técnicas.

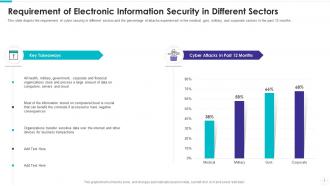

Slide 7 : Este slide mostra a exigência de segurança cibernética em diferentes setores e a porcentagem de ataques experimentados na área médica, etc.

Slide 8 : Este slide mostra o título de três tópicos que serão abordados a seguir no modelo.

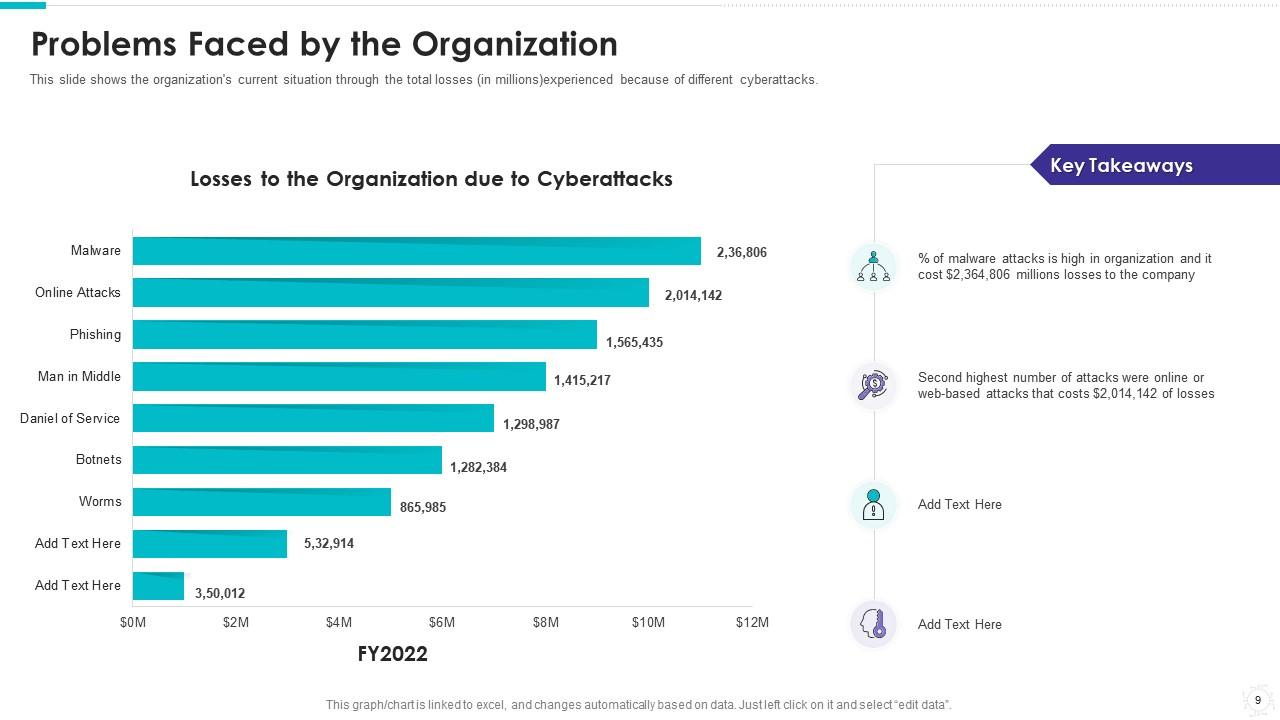

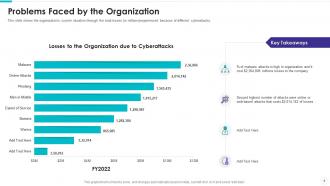

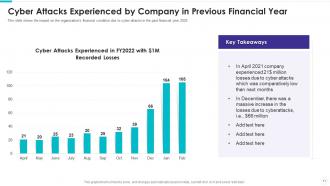

Slide 9 : Este slide mostra a situação atual da organização através das perdas totais (em milhões) sofridas por diferentes ataques cibernéticos.

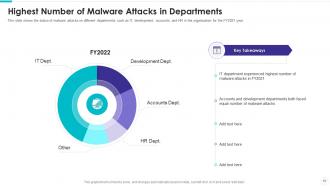

Slide 10 : Este slide mostra o status dos ataques de malware em diferentes departamentos, como TI, desenvolvimento, contas e RH na organização para o ano fiscal de 2021.

Slide 11 : Este slide mostra o impacto na condição financeira da organização devido a ataques cibernéticos no último ano fiscal de 2022.

Slide 12 : Este slide mostra o título de quatorze tópicos que serão abordados a seguir no modelo.

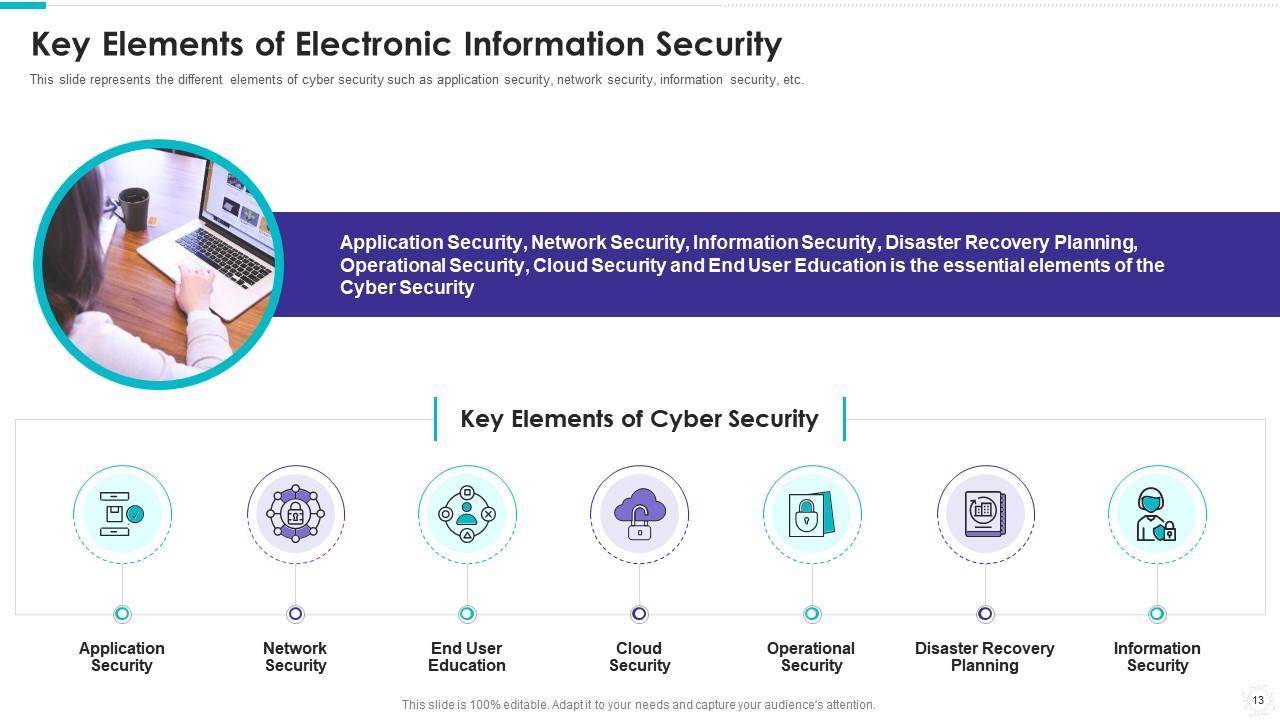

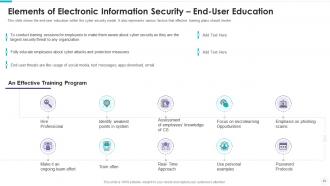

Slide 13 : Este slide representa os diferentes elementos de segurança cibernética, como segurança de aplicativos, segurança de rede, segurança da informação, etc.

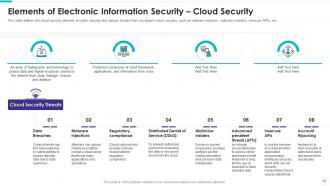

Slide 14 : Este slide define a segurança do aplicativo e as categorias de ameaças do aplicativo e ferramentas para realizar a segurança do aplicativo para evitar ataques cibernéticos.

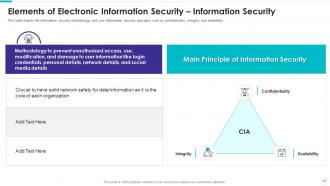

Slide 15 : Este slide descreve a metodologia de segurança da informação e os princípios básicos de segurança da informação, como confidencialidade, integridade e disponibilidade.

Slide 16 : Este slide representa os principais princípios de segurança da informação, como confidencialidade, integridade e disponibilidade, etc.

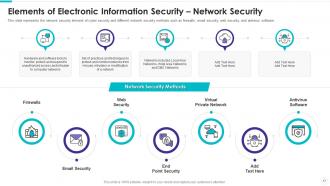

Slide 17 : Este slide representa o elemento de segurança de rede da segurança cibernética e diferentes métodos de segurança de rede, como firewalls, etc.

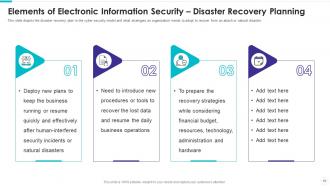

Slide 18 : Este slide descreve o plano de recuperação de desastres no modelo de segurança cibernética e quais estratégias uma organização precisa adotar.

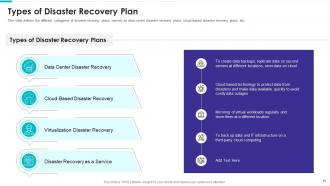

Slide 19 : Este slide define as diferentes categorias de planos de recuperação de desastres, ou seja, planos de recuperação de desastres de data center, etc.

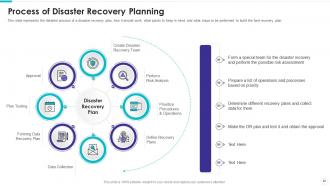

Slide 20 : Este slide representa o processo detalhado de um plano de recuperação de desastres, como ele deve funcionar, quais pontos devem ser lembrados, etc.

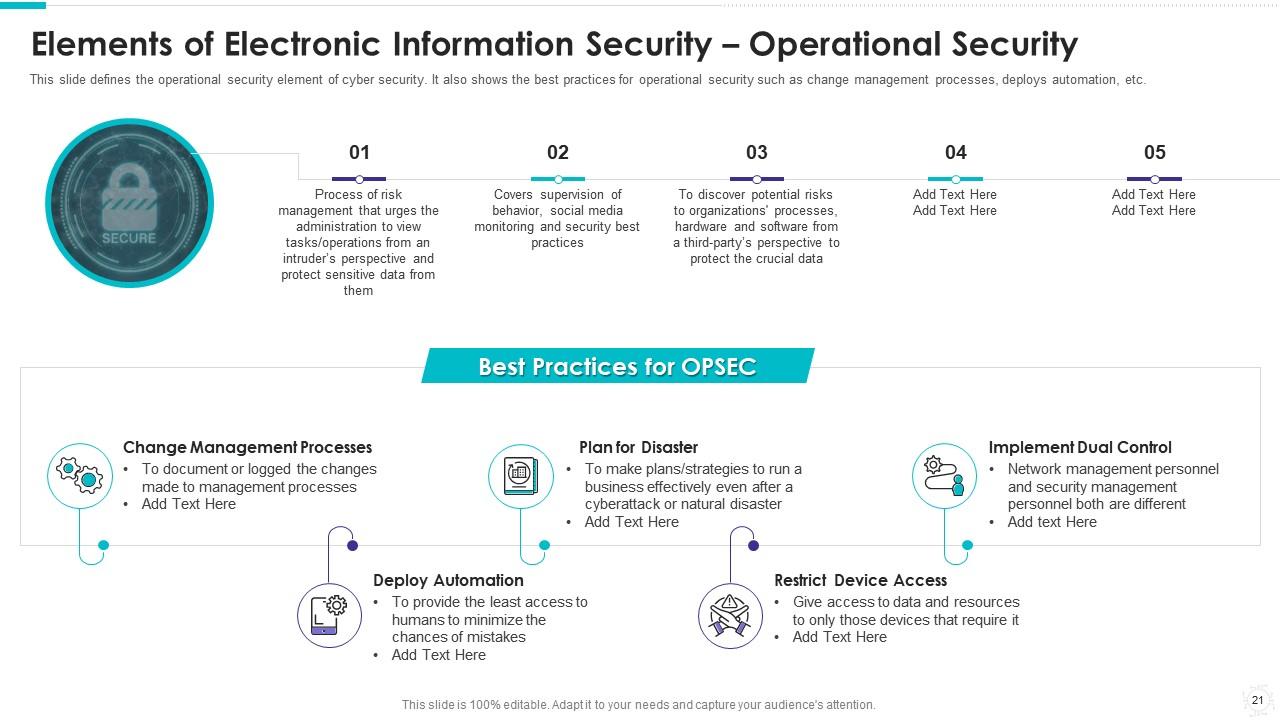

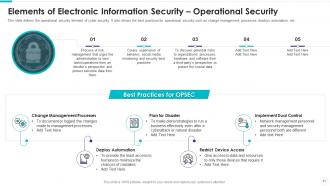

Slide 21 : Este slide define o elemento de segurança operacional da segurança cibernética. Ele também mostra as melhores práticas para segurança operacional.

Slide 22 : Este slide mostra as principais etapas da segurança operacional, como descrição de informações confidenciais, identificação de riscos potenciais, etc.

Slide 23 : Este slide mostra a educação do usuário final dentro do modelo de segurança cibernética. Também representa vários fatores que os planos de treinamento eficazes devem envolver.

Slide 24 : Este slide define o elemento de segurança na nuvem da segurança cibernética e várias ameaças que podem violar a segurança da nuvem, etc.

Slide 25 : Este slide representa as melhores práticas de segurança na nuvem, como o modelo de responsabilidade compartilhada, gestão de operações, etc.

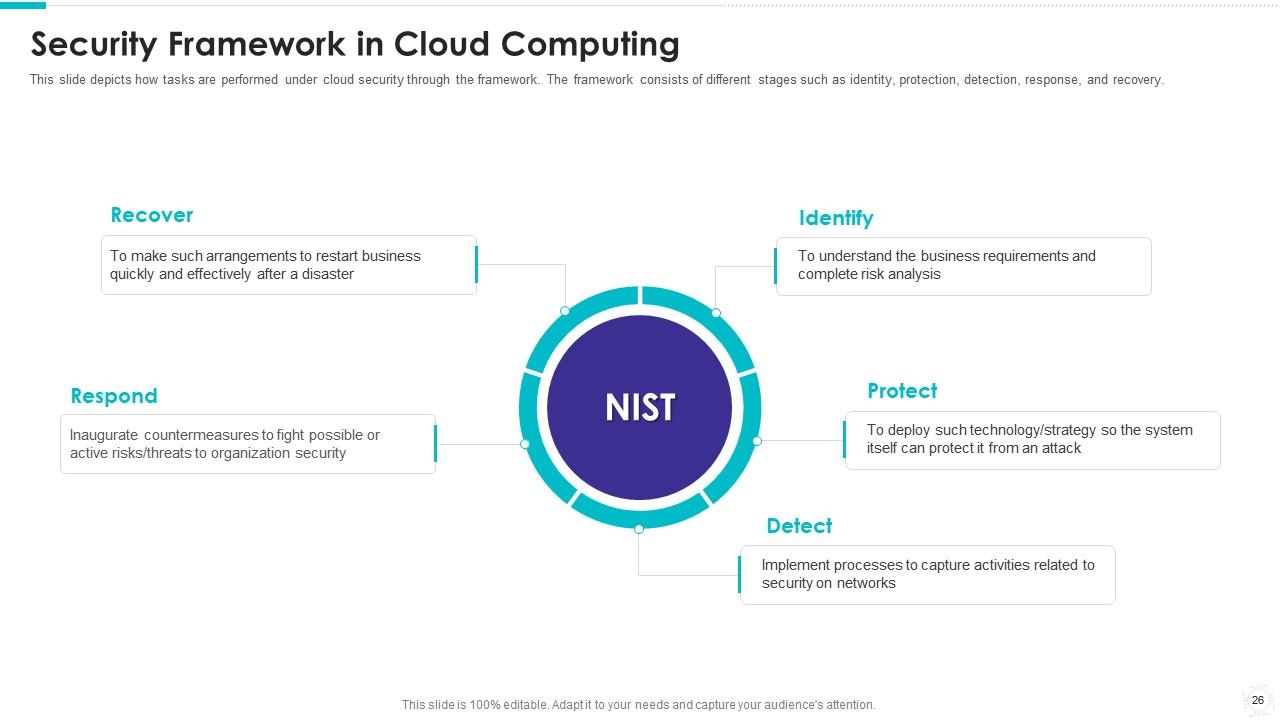

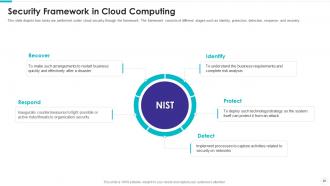

Slide 26 : Este slide mostra como as tarefas são executadas na segurança da nuvem por meio da estrutura. A estrutura consiste em diferentes etapas.

Slide 27 : Este slide mostra o título de três tópicos que serão abordados a seguir no modelo.

Slide 28 : Este slide mostra os principais tipos de ameaças à segurança cibernética, como crimes cibernéticos, terrorismo cibernético e ataques cibernéticos.

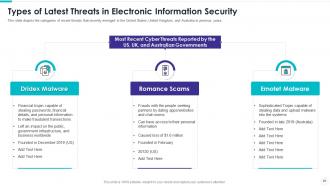

Slide 29 : Este slide mostra as categorias de ameaças recentes que surgiram recentemente nos Estados Unidos, Reino Unido e Austrália em anos anteriores.

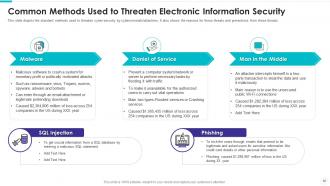

Slide 30 : Este slide descreve os métodos padrão usados para ameaçar a segurança cibernética por cibercriminosos/atacantes.

Slide 31 : Este slide mostra o título de dois tópicos que serão abordados a seguir no modelo.

Slide 32 : Este slide mostra a superfície dos ataques cibernéticos com base em diferentes tipos de propriedade.

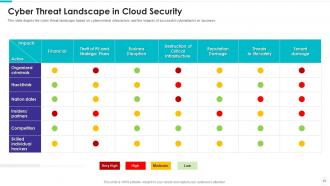

Slide 33 : Este slide mostra o cenário de ameaças cibernéticas com base nas funções/atores dos cibercriminosos e os impactos de ataques cibernéticos bem-sucedidos nos negócios.

Slide 34 : Este slide mostra o título de dois tópicos que serão abordados a seguir no modelo.

Slide 35 : Este slide mostra a importância da estratégia e procedimentos de gerenciamento de risco cibernético e fatores que precisam ser considerados.

Slide 36 : Este slide representa várias dicas ou procedimentos que podem ser seguidos para evitar a segurança cibernética de uma organização contra ataques cibernéticos ou criminosos cibernéticos.

Slide 37 : Este slide mostra o título de três tópicos que serão abordados a seguir no modelo.

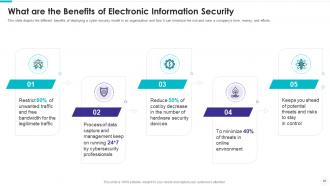

Slide 38 : Este slide descreve os diferentes benefícios da implantação de um modelo de segurança cibernética em uma organização e como ele pode minimizar o risco.

Slide 39 : Este slide mostra a proteção cibernética de uma organização por meio da inteligência artificial e como ela pode ser útil na detecção de ameaças, etc.

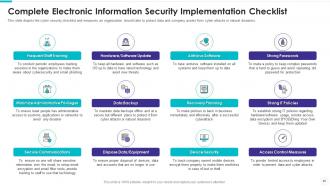

Slide 40 : Este slide mostra a lista de verificação de segurança cibernética e as medidas que uma organização deve tomar para proteger os dados.

Slide 41 : Este slide mostra o título de doze tópicos que serão abordados a seguir no modelo.

Slide 42 : Este slide representa o programa de treinamento de conscientização sobre segurança cibernética para funcionários, incluindo o nome dos participantes.

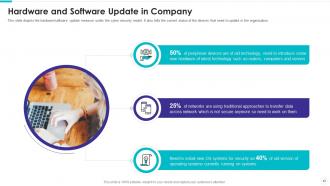

Slide 43 : Este slide descreve a medida de atualização de hardware/software sob o modelo de segurança cibernética.

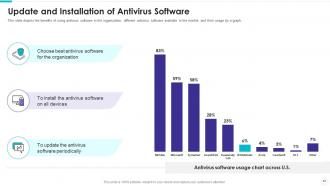

Slide 44 : Este slide mostra os benefícios do uso de software antivírus na organização, diferentes softwares antivírus disponíveis no mercado, etc.

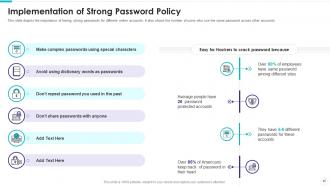

Slide 45 : Este slide mostra a importância de ter senhas fortes para diferentes contas online.

Slide 46 : Este slide mostra a importância de minimizar o privilégio administrativo e de funcionários, mostrando seus benefícios para a empresa.

Slide 47 : Este slide representa a preparação do backup de dados para informações confidenciais e como o backup de dados deve ser criado e armazenado em uma organização.

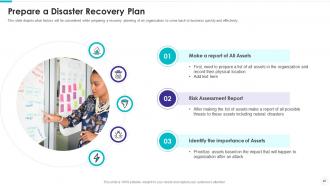

Slide 48 : Este slide mostra quais fatores serão considerados ao preparar um planejamento de recuperação de uma organização para voltar aos negócios de forma rápida e eficaz.

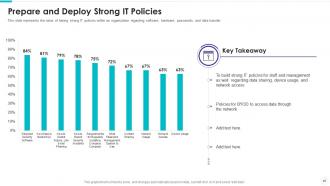

Slide 49 : Este slide representa o valor de ter políticas de TI fortes dentro de uma organização em relação a software, hardware, senhas e transferência de dados.

Slide 50 : Este slide mostra a comunicação segura dentro de uma organização e a tecnologia para criptografar e-mails ou dados ao enviá-los ou recebê-los.

Slide 51 : Este slide mostra a importância do descarte dos dados e equipamentos que não estão mais em uso.

Slide 52 : Este slide mostra que a segurança do hardware ou dispositivos dos funcionários também é essencial ao aplicar o modelo de segurança cibernética.

Slide 53 : Este slide representa como é essencial minimizar os direitos/acesso dos funcionários em uma organização para manter os dados seguros.

Slide 54 : Este slide mostra o título de três tópicos que serão abordados a seguir no modelo.

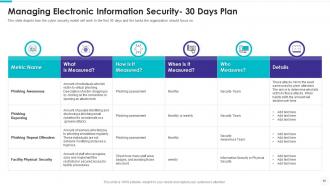

Slide 55 : Este slide mostra como o modelo de segurança cibernética funcionará nos primeiros 30 dias e as tarefas nas quais a organização deve se concentrar.

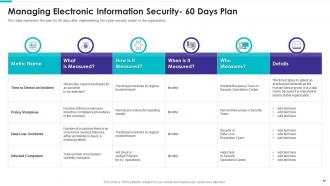

Slide 56 : Este slide representa o plano para 60 dias após a implementação do modelo de segurança cibernética na organização.

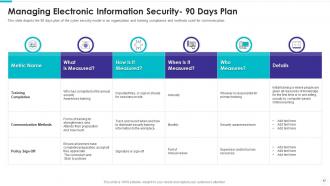

Slide 57 : Este slide mostra o plano de 90 dias do modelo de segurança cibernética em uma organização e treinamento de conformidade e métodos usados para comunicação.

Slide 58 : Este slide mostra o título de dois tópicos que serão abordados a seguir no modelo.

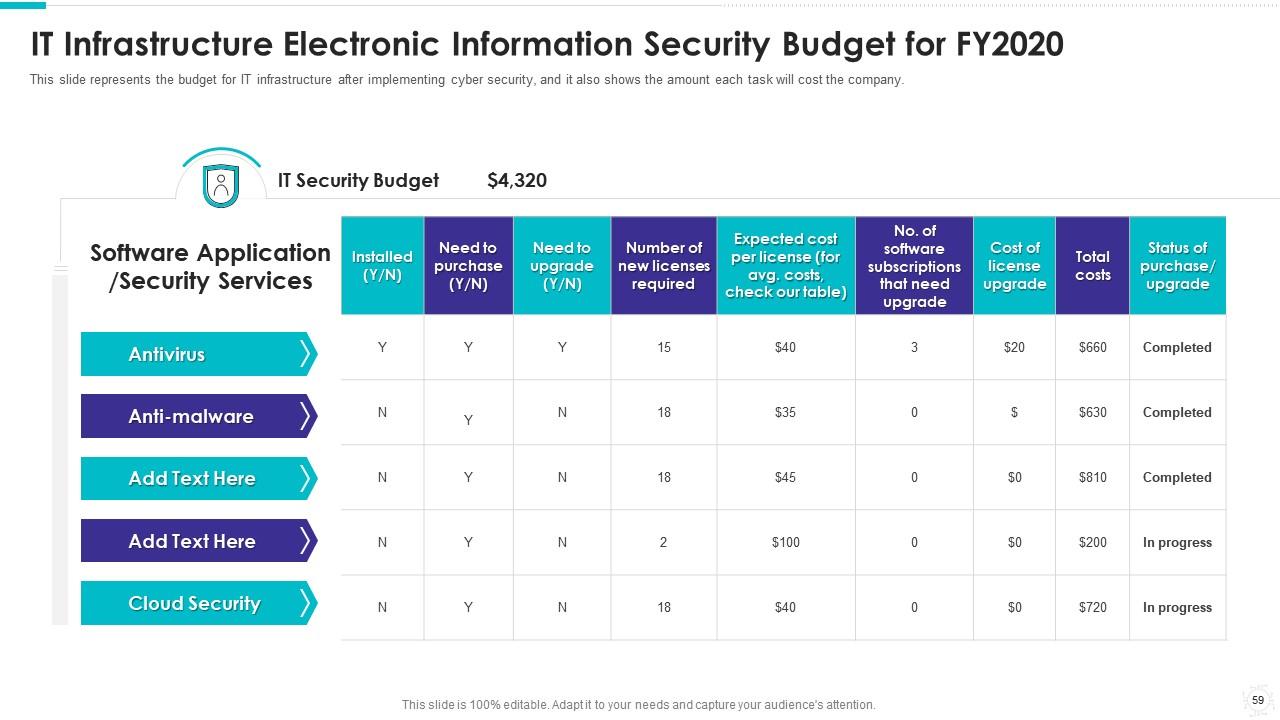

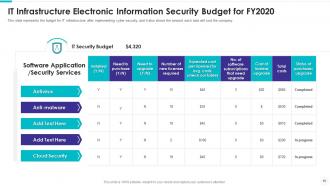

Slide 59 : Este slide representa o orçamento para infraestrutura de TI após a implementação da segurança cibernética e também mostra o valor que cada tarefa custará à empresa.

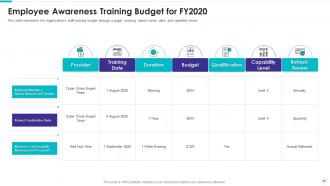

Slide 60 : Este slide representa o orçamento de treinamento de pessoal da organização por meio de um gráfico que abrange o nome do instrutor, data e níveis de capacidade.

Slide 61 : Este slide mostra o título de dois tópicos que serão abordados a seguir no modelo.

Slide 62 : Este slide mostra o cronograma para implementação do modelo de segurança cibernética em uma organização e as tarefas a serem executadas mensalmente.

Slide 63 : Este slide mostra o roteiro de treinamento de segurança cibernética. Ele também mostra o plano e as diretrizes para conduzir um programa de treinamento eficaz.

Slide 64 : Este slide mostra o título de dois tópicos que serão abordados a seguir no modelo.

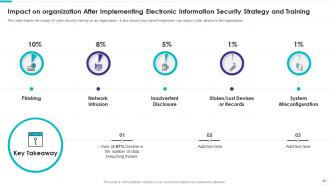

Slide 65 : Este slide mostra o impacto do treinamento de segurança cibernética em uma organização.

Slide 66 : Este slide representa o status atual dos ataques cibernéticos em uma organização após a implementação do modelo de segurança cibernética.

Slide 67 : Este slide mostra o título de dois tópicos que serão abordados a seguir no modelo.

Slide 68 : Este slide mostra o painel para rastreamento de ameaças em segurança cibernética, cobrindo o status mensal da ameaça, o status atual do risco etc.

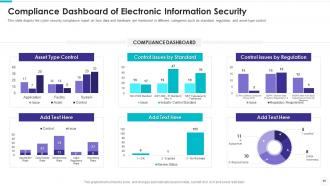

Slide 69 : Este slide mostra o relatório de conformidade de segurança cibernética sobre como os dados e o hardware são monitorados em diferentes categorias, como padrão, regulamentação etc.

Slide 70 : Este é o slide dos ícones.

Slide 71 : Este slide apresenta o título para slides adicionais.

Slide 72 : Este slide mostra sobre sua empresa, público-alvo e os valores de seus clientes.

Slide 73 : Este slide mostra detalhes dos membros da equipe, como nome, designação, etc.

Slide 74 : Este slide apresenta a visão, missão e objetivos da sua empresa.

Slide 75 : Este slide mostra postagens de experiências anteriores de clientes.

Slide 76 : Este slide mostra o roteiro.

Slide 77 : Este slide mostra o plano de 30-60-90 dias para os projetos.

Slide 78 : Este slide apresenta o diagrama circular.

Slide 79 : Este slide mostra os objetivos da empresa.

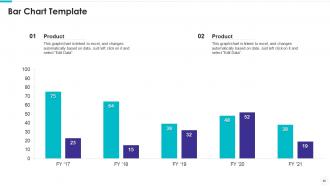

Slide 80 : Este slide apresenta gráficos de barras anuais para diferentes produtos. Os gráficos estão vinculados ao Excel.

Slide 81 : Este é o slide de agradecimento e contém detalhes de contato da empresa, como endereço do escritório, número de telefone etc.

Slides de apresentação em Powerpoint de Segurança da Informação Eletrônica com todos os 86 slides:

Use nossos slides de apresentação em Powerpoint de segurança da informação eletrônica para ajudá-lo a economizar seu valioso tempo. Eles são readymade para caber em qualquer estrutura de apresentação.

FAQs

Cyber Security is the practice of protecting computer systems and networks from theft, damage, or unauthorized access to maintain confidentiality, integrity, and availability of data.

The different elements of Cyber Security include Application Security, Network Security, Information Security, Disaster Recovery Plan, Operational Security, End-user Education, Cloud Security, and Cyber Risk Management.

Deploying a Cyber Security model in an organization helps minimize the risk of cyber attacks, protects sensitive data, maintains business continuity, and ensures compliance with regulations.

Some measures an organization can take to prevent cyber attacks include updating hardware and software regularly, using antivirus software, having strong passwords, minimizing administrative and staff privileges, preparing data backups, creating recovery plans, having strong IT policies, and securing communication within the organization.

The different types of cyber threats include cybercrime, cyber terrorism, and cyber attacks. Recent trends include threats that have emerged in the United States, the United Kingdom, and Australia in previous years. Standard methods used by cybercriminals/attackers include phishing, malware attacks, ransomware, and social engineering.

-

Informative design.

-

Amazing product with appealing content and design.