Diapositivas de presentación de PowerPoint de seguridad de la información electrónica

La seguridad de la información es el proceso de proteger dispositivos electrónicos como computadoras, servidores, dispositivos móviles, datos, sistemas electrónicos y redes de ataques cibernéticos. Aquí hay una plantilla diseñada de manera eficiente sobre seguridad de la información electrónica que ilustra detalles importantes sobre la seguridad cibernética. Al incorporar este PPT, puede presentar y compartir detalles sobre las amenazas comunes contra los datos y los sistemas de información. Esta presentación de seguridad de red será útil para arrojar luz sobre el escenario actual de la organización, el requisito de seguridad en diferentes sectores, y funciona. Además, el PPT de seguridad de la información contiene los elementos críticos de la seguridad, la identificación y evaluación de riesgos, los pasos para mitigar esos riesgos y los beneficios de la seguridad, junto con el papel de las automatizaciones en la seguridad de la información. Además, esta presentación de seguridad de datos viene con una lista de verificación para implementar en la organización, un plan de 30-60-90 días para administrar la seguridad y el presupuesto para implementarlo. La plataforma de seguridad de la información también muestra una hoja de ruta para monitorear la seguridad y un cronograma para implementar en la organización. Por último, este PPT muestra los efectos de la implementación de la seguridad en la organización y el tablero para el seguimiento de amenazas en la seguridad. Obtenga acceso ahora.

You must be logged in to download this presentation.

Impress your

Impress your audience

Editable

of Time

Características de estas diapositivas de presentación de PowerPoint:

Esta plataforma completa cubre varios temas y destaca conceptos importantes. Tiene diapositivas PPT que se adaptan a las necesidades de su negocio. Esta presentación de plataforma completa enfatiza las diapositivas de presentación de Powerpoint de seguridad de la información electrónica y tiene plantillas con imágenes de fondo profesionales y contenido relevante. Esta plataforma consta de un total de ochenta y un diapositivas. Nuestros diseñadores han creado plantillas personalizables, teniendo en cuenta su conveniencia. Puede editar el color, el texto y el tamaño de fuente con facilidad. No solo esto, también puede agregar o eliminar el contenido si es necesario. Obtenga acceso a esta presentación completa totalmente editable haciendo clic en el botón de descarga a continuación.

People who downloaded this PowerPoint presentation also viewed the following :

Contenido de esta presentación de Powerpoint

Diapositiva 1 : Esta diapositiva muestra el título, es decir, "Seguridad de la información electrónica" y el nombre de su empresa.

Diapositiva 2 : Esta diapositiva presenta la agenda.

Diapositiva 3 : Esta diapositiva muestra el índice.

Diapositiva 4 : Esta diapositiva también muestra la tabla de contenido.

Diapositiva 5 : Esta diapositiva muestra el título de dos temas que se cubrirán a continuación en la plantilla.

Diapositiva 6 : esta diapositiva define el significado de la seguridad cibernética y cómo ayuda a proteger los datos a través de diferentes métodos y técnicas.

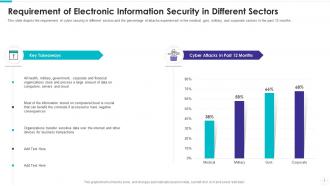

Diapositiva 7 : Esta diapositiva muestra los requisitos de seguridad cibernética en diferentes sectores y el porcentaje de ataques experimentados en el sector médico, etc.

Diapositiva 8 : esta diapositiva muestra el título de tres temas que se cubrirán a continuación en la plantilla.

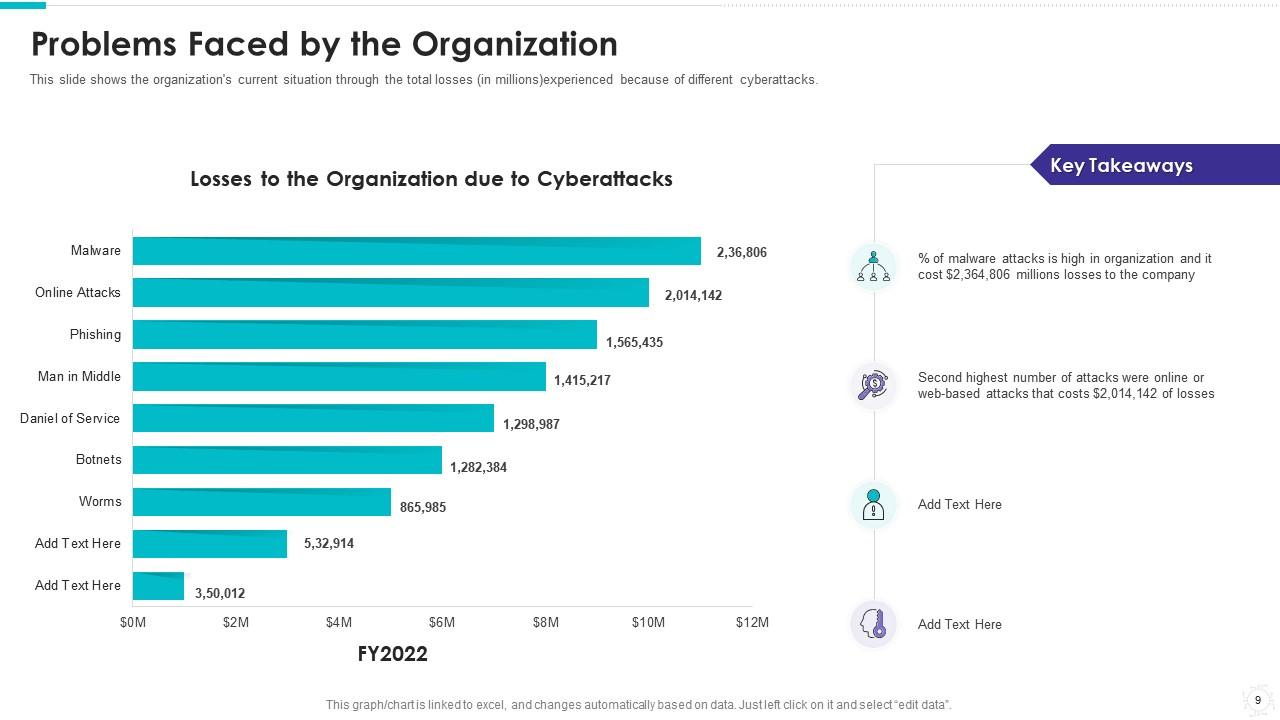

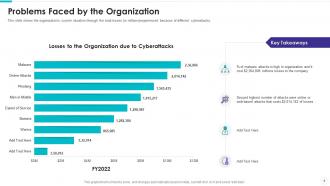

Diapositiva 9 : Esta diapositiva muestra la situación actual de la organización a través de las pérdidas totales (en millones) experimentadas debido a diferentes ataques cibernéticos.

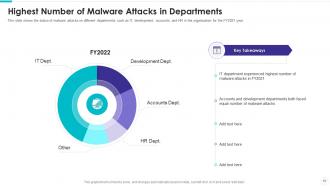

Diapositiva 10 : esta diapositiva muestra el estado de los ataques de malware en diferentes departamentos, como TI, desarrollo, cuentas y recursos humanos en la organización para el año fiscal 2021.

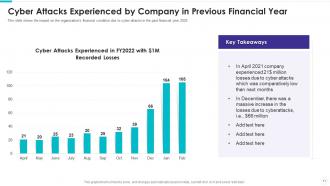

Diapositiva 11 : esta diapositiva muestra el impacto en la situación financiera de la organización debido a los ataques cibernéticos en el último año fiscal 2022.

Diapositiva 12 : esta diapositiva muestra el título de catorce temas que se cubrirán a continuación en la plantilla.

Diapositiva 13 : esta diapositiva representa los diferentes elementos de la ciberseguridad, como la seguridad de las aplicaciones, la seguridad de la red, la seguridad de la información, etc.

Diapositiva 14 : esta diapositiva define la seguridad de la aplicación y las categorías de amenazas y herramientas de la aplicación para realizar la seguridad de la aplicación para evitar ataques cibernéticos.

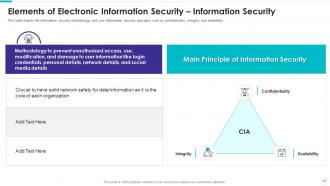

Diapositiva 15 : Esta diapositiva muestra la metodología de seguridad de la información y los principios básicos de seguridad de la información, como la confidencialidad, la integridad y la disponibilidad.

Diapositiva 16 : Esta diapositiva representa los principios fundamentales de la seguridad de la información, como la confidencialidad, la integridad y la disponibilidad, etc.

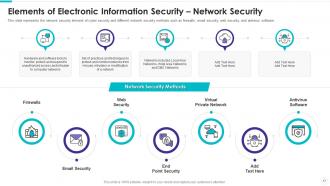

Diapositiva 17 : Esta diapositiva representa el elemento de seguridad de la red de la seguridad cibernética y los diferentes métodos de seguridad de la red, como los firewalls, etc.

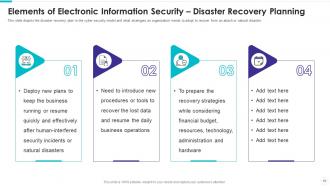

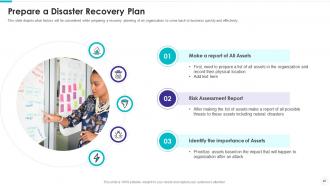

Diapositiva 18 : Esta diapositiva muestra el plan de recuperación ante desastres en el modelo de seguridad cibernética y qué estrategias debe adoptar una organización.

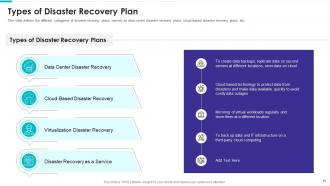

Diapositiva 19 : Esta diapositiva define las diferentes categorías de planes de recuperación ante desastres, es decir, como planes de recuperación ante desastres del centro de datos, etc.

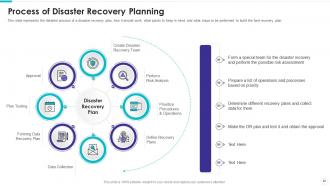

Diapositiva 20 : Esta diapositiva representa el proceso detallado de un plan de recuperación ante desastres, cómo debe funcionar, qué puntos tener en cuenta, etc.

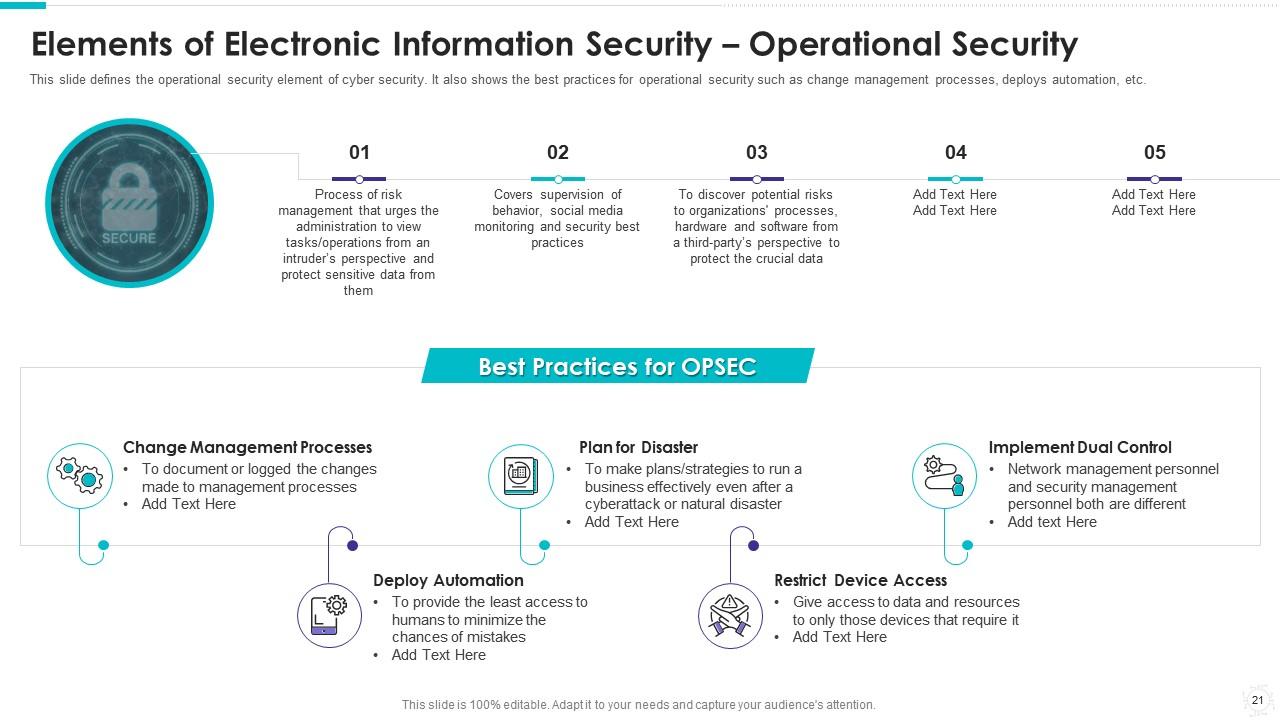

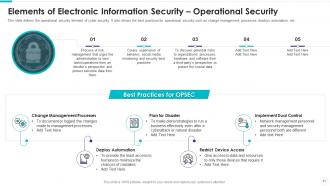

Diapositiva 21 : Esta diapositiva define el elemento de seguridad operativa de la seguridad cibernética. También muestra las mejores prácticas para la seguridad operativa.

Diapositiva 22 : Esta diapositiva muestra los pasos principales de la seguridad operativa, como la descripción de información confidencial, la identificación de riesgos potenciales, etc.

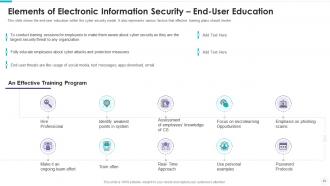

Diapositiva 23 : Esta diapositiva muestra la educación del usuario final dentro del modelo de ciberseguridad. También representa varios factores que deben involucrar planes de capacitación efectivos.

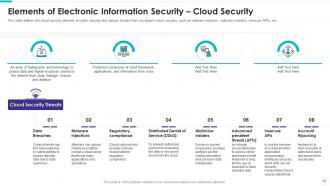

Diapositiva 24 : esta diapositiva define el elemento de seguridad en la nube de la seguridad cibernética y varias amenazas que pueden violar la seguridad en la nube, etc.

Diapositiva 25 : esta diapositiva representa las mejores prácticas para la seguridad en la nube, como el modelo de responsabilidad compartida, la gestión de operaciones, etc.

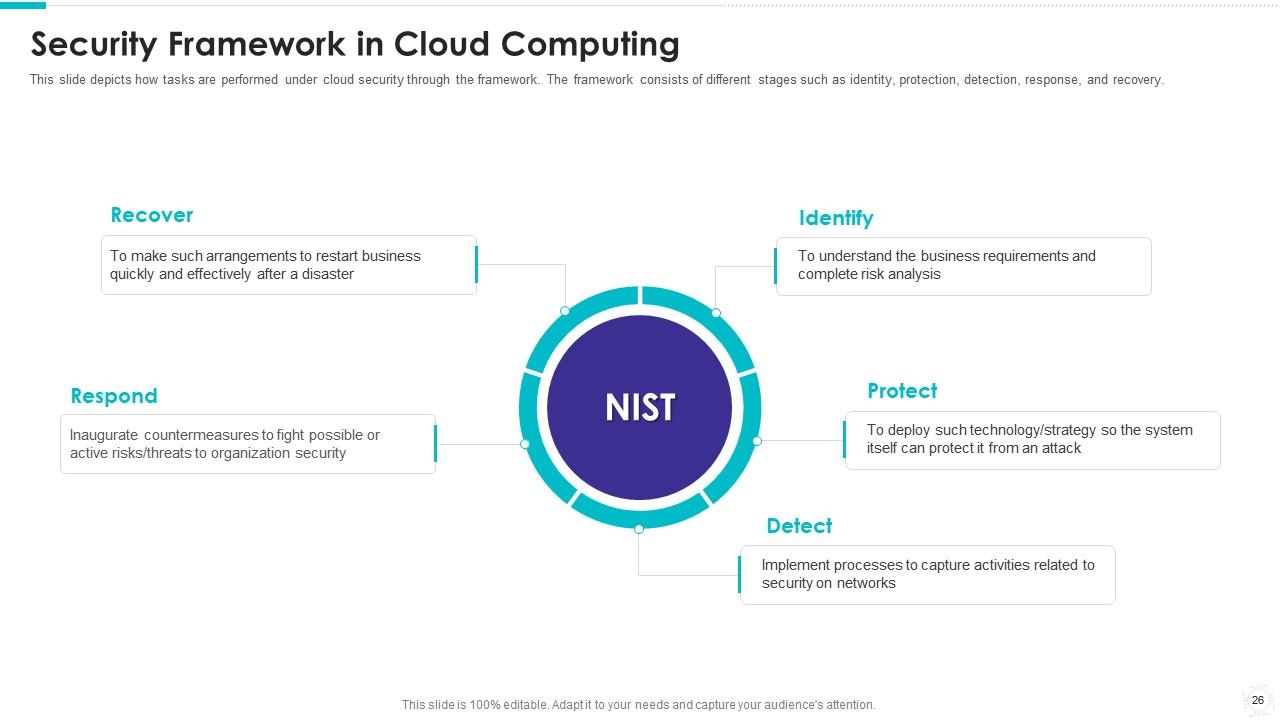

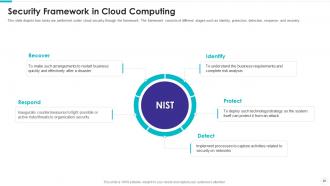

Diapositiva 26 : esta diapositiva muestra cómo se realizan las tareas bajo la seguridad de la nube a través del marco. El marco consta de diferentes etapas.

Diapositiva 27 : Esta diapositiva muestra el título de tres temas que se cubrirán a continuación en la plantilla.

Diapositiva 28 : esta diapositiva muestra los principales tipos de amenazas en la seguridad cibernética, como el delito cibernético, el terrorismo cibernético y los ataques cibernéticos.

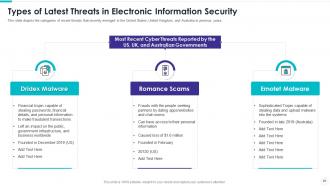

Diapositiva 29 : esta diapositiva muestra las categorías de amenazas recientes que surgieron recientemente en los Estados Unidos, el Reino Unido y Australia en años anteriores.

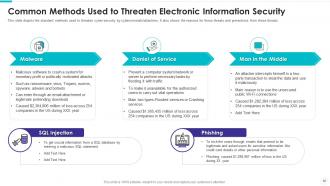

Diapositiva 30 : esta diapositiva muestra los métodos estándar utilizados para amenazar la seguridad cibernética por parte de los ciberdelincuentes/atacantes.

Diapositiva 31 : Esta diapositiva muestra el título de dos temas que se cubrirán a continuación en la plantilla.

Diapositiva 32 : esta diapositiva muestra la superficie de los ataques cibernéticos en función de diferentes tipos de propiedades.

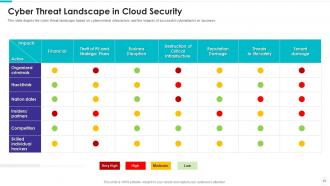

Diapositiva 33 : Esta diapositiva muestra el panorama de las ciberamenazas en función de los roles/actores de los ciberdelincuentes y los impactos de los ciberataques exitosos en las empresas.

Diapositiva 34 : Esta diapositiva muestra el título de dos temas que se cubrirán a continuación en la plantilla.

Diapositiva 35 : Esta diapositiva muestra la importancia de la estrategia y los procedimientos de gestión del riesgo cibernético y los factores que deben tenerse en cuenta.

Diapositiva 36 : esta diapositiva representa varios consejos o procedimientos que se pueden seguir para evitar que la seguridad cibernética de una organización sufra ataques cibernéticos o delincuentes cibernéticos.

Diapositiva 37 : Esta diapositiva muestra el título de tres temas que se cubrirán a continuación en la plantilla.

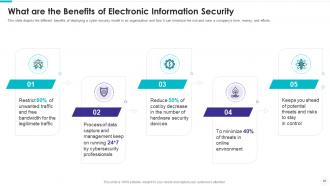

Diapositiva 38 : Esta diapositiva muestra los diferentes beneficios de implementar un modelo de seguridad cibernética en una organización y cómo puede minimizar el riesgo.

Diapositiva 39 : Esta diapositiva muestra la protección cibernética de una organización a través de la inteligencia artificial y cómo puede ser útil en la detección de amenazas, etc.

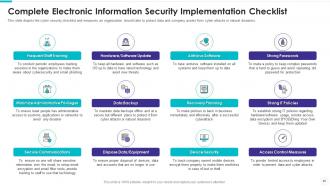

Diapositiva 40 : Esta diapositiva muestra la lista de verificación de seguridad cibernética y las medidas que una organización debe tomar para proteger los datos.

Diapositiva 41 : Esta diapositiva muestra el título de doce temas que se cubrirán a continuación en la plantilla.

Diapositiva 42 : Esta diapositiva representa el programa de capacitación de concientización sobre seguridad cibernética para el personal, incluido el nombre de los participantes.

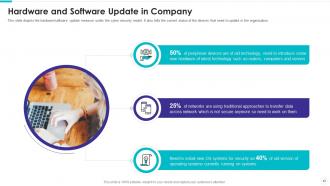

Diapositiva 43 : Esta diapositiva muestra la medida de actualización de hardware/software bajo el modelo de seguridad cibernética.

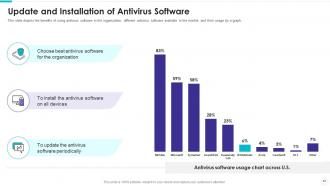

Diapositiva 44 : Esta diapositiva muestra los beneficios de usar software antivirus en la organización, diferentes software antivirus disponibles en el mercado, etc.

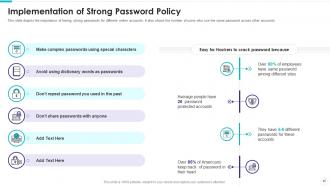

Diapositiva 45 : Esta diapositiva muestra la importancia de tener contraseñas seguras para diferentes cuentas en línea.

Diapositiva 46 : Esta diapositiva muestra la importancia de minimizar el privilegio administrativo y del personal al mostrar sus beneficios para la empresa.

Diapositiva 47 : Esta diapositiva representa la preparación del respaldo de datos para información confidencial y cómo se debe crear y almacenar el respaldo de datos dentro de una organización.

Diapositiva 48 : Esta diapositiva muestra los factores que se considerarán al preparar una planificación de recuperación de una organización para volver al negocio de manera rápida y efectiva.

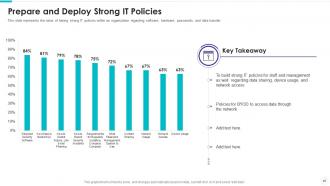

Diapositiva 49 : Esta diapositiva representa el valor de tener políticas de TI sólidas dentro de una organización con respecto al software, el hardware, las contraseñas y la transferencia de datos.

Diapositiva 50 : esta diapositiva muestra la comunicación segura dentro de una organización y la tecnología para cifrar correos electrónicos o datos mientras se envían o reciben.

Diapositiva 51 : Esta diapositiva muestra la importancia de desechar los datos y equipos que ya no se utilizan.

Diapositiva 52 : esta diapositiva muestra que la seguridad del hardware o los dispositivos de los empleados también es esencial al aplicar el modelo de ciberseguridad.

Diapositiva 53 : Esta diapositiva representa cómo es esencial minimizar los derechos/acceso de los empleados en una organización para mantener la seguridad de los datos.

Diapositiva 54 : Esta diapositiva muestra el título de tres temas que se cubrirán a continuación en la plantilla.

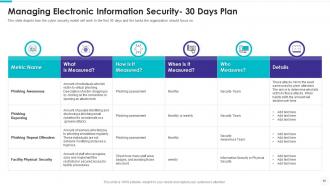

Diapositiva 55 : Esta diapositiva muestra cómo funcionará el modelo de seguridad cibernética en los primeros 30 días y las tareas en las que la organización debe enfocarse.

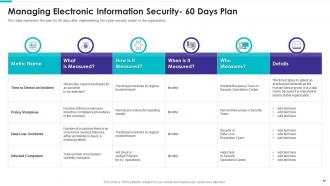

Diapositiva 56 : Esta diapositiva representa el plan a 60 días después de implementar el modelo de ciberseguridad en la organización.

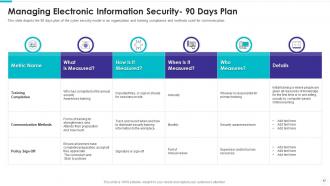

Diapositiva 57 : Esta diapositiva muestra el plan de 90 días del modelo de seguridad cibernética en una organización y el cumplimiento de la capacitación y los métodos utilizados para la comunicación.

Diapositiva 58 : Esta diapositiva muestra el título de dos temas que se cubrirán a continuación en la plantilla.

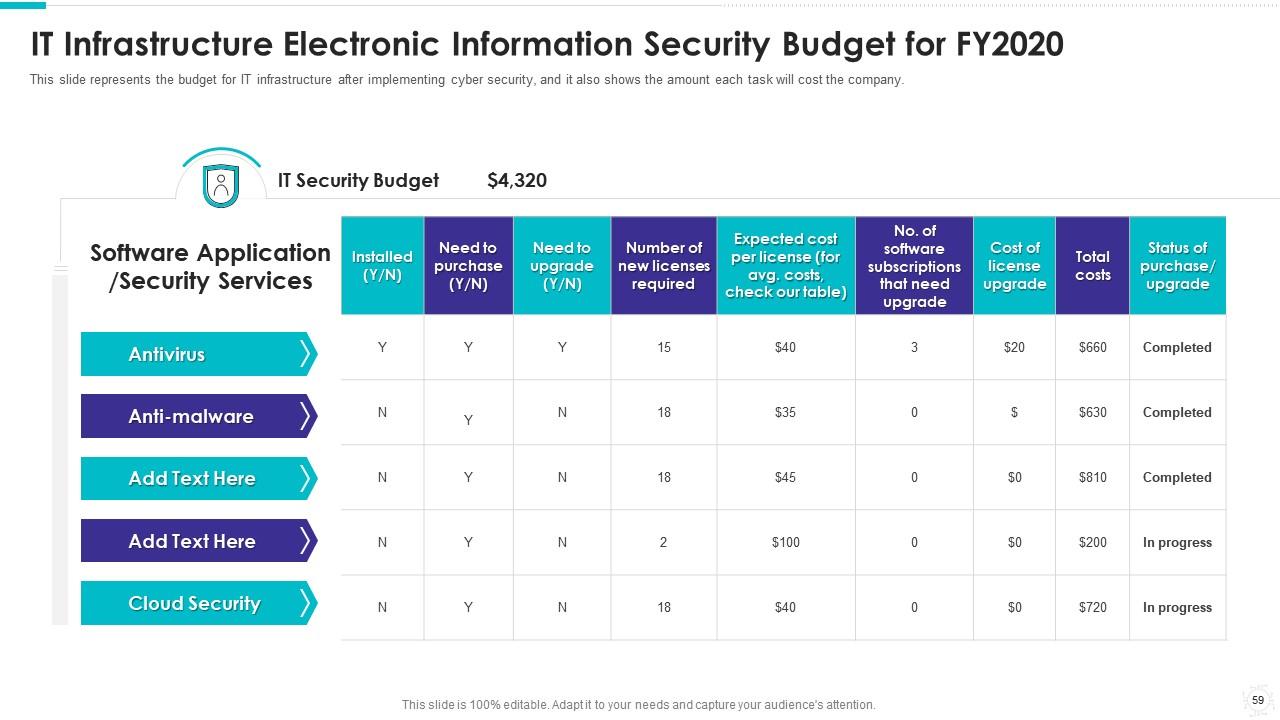

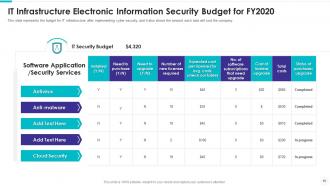

Diapositiva 59 : Esta diapositiva representa el presupuesto para la infraestructura de TI después de implementar la seguridad cibernética, y también muestra la cantidad que le costará a la empresa cada tarea.

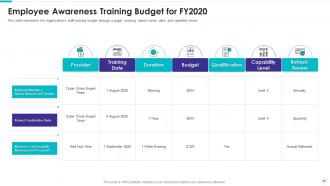

Diapositiva 60 : Esta diapositiva representa el presupuesto de capacitación del personal de la organización a través de un gráfico que incluye el nombre del capacitador, la fecha y los niveles de capacidad.

Diapositiva 61 : Esta diapositiva muestra el título de dos temas que se cubrirán a continuación en la plantilla.

Diapositiva 62 : Esta diapositiva muestra la línea de tiempo para la implementación del modelo de seguridad cibernética en una organización y las tareas a realizar cada mes.

Diapositiva 63 : Esta diapositiva muestra la hoja de ruta de capacitación en seguridad cibernética. También muestra el plan y las pautas para llevar a cabo un programa de capacitación eficaz.

Diapositiva 64 : Esta diapositiva muestra el título de dos temas que se cubrirán a continuación en la plantilla.

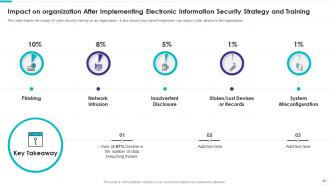

Diapositiva 65 : Esta diapositiva muestra el impacto de la capacitación en seguridad cibernética en una organización.

Diapositiva 66 : Esta diapositiva representa el estado actual de los ataques cibernéticos en una organización después de implementar el modelo de seguridad cibernética.

Diapositiva 67 : Esta diapositiva muestra el título de dos temas que se cubrirán a continuación en la plantilla.

Diapositiva 68 : esta diapositiva muestra el tablero para el seguimiento de amenazas en la seguridad cibernética al cubrir el estado mensual de amenazas, el estado actual de riesgo, etc.

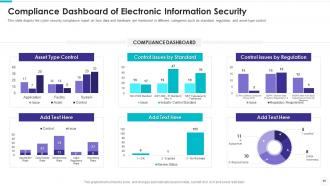

Diapositiva 69 : Esta diapositiva muestra el informe de cumplimiento de seguridad cibernética sobre cómo se monitorean los datos y el hardware en diferentes categorías, como estándar, regulación, etc.

Diapositiva 70 : esta es la diapositiva de iconos.

Diapositiva 71 : Esta diapositiva presenta el título de las diapositivas adicionales.

Diapositiva 72 : esta diapositiva muestra información sobre su empresa, el público objetivo y los valores de sus clientes.

Diapositiva 73 : esta diapositiva muestra detalles de los miembros del equipo, como el nombre, la designación, etc.

Diapositiva 74 : Esta diapositiva presenta la visión, la misión y los objetivos de su empresa.

Diapositiva 75 : Esta diapositiva muestra publicaciones de experiencias pasadas de clientes.

Diapositiva 76 : Esta diapositiva muestra la hoja de ruta.

Diapositiva 77 : Esta diapositiva muestra un plan de 30-60-90 días para proyectos.

Diapositiva 78 : Esta diapositiva presenta un diagrama circular.

Diapositiva 79 : Esta diapositiva muestra los objetivos de la empresa.

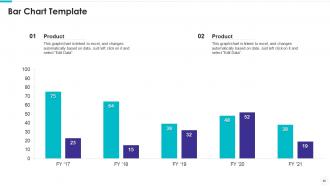

Diapositiva 80 : Esta diapositiva muestra gráficos de barras anuales para diferentes productos. Los gráficos están vinculados a Excel.

Diapositiva 81 : esta es una diapositiva de agradecimiento y contiene detalles de contacto de la empresa, como la dirección de la oficina, el número de teléfono, etc.

Diapositivas de presentación de Powerpoint de seguridad de la información electrónica con las 86 diapositivas:

Utilice nuestras diapositivas de presentación de Powerpoint de seguridad de la información electrónica para ayudarlo de manera efectiva a ahorrar su valioso tiempo. Están listos para encajar en cualquier estructura de presentación.

FAQs

Cyber Security is the practice of protecting computer systems and networks from theft, damage, or unauthorized access to maintain confidentiality, integrity, and availability of data.

The different elements of Cyber Security include Application Security, Network Security, Information Security, Disaster Recovery Plan, Operational Security, End-user Education, Cloud Security, and Cyber Risk Management.

Deploying a Cyber Security model in an organization helps minimize the risk of cyber attacks, protects sensitive data, maintains business continuity, and ensures compliance with regulations.

Some measures an organization can take to prevent cyber attacks include updating hardware and software regularly, using antivirus software, having strong passwords, minimizing administrative and staff privileges, preparing data backups, creating recovery plans, having strong IT policies, and securing communication within the organization.

The different types of cyber threats include cybercrime, cyber terrorism, and cyber attacks. Recent trends include threats that have emerged in the United States, the United Kingdom, and Australia in previous years. Standard methods used by cybercriminals/attackers include phishing, malware attacks, ransomware, and social engineering.

-

Informative design.

-

Amazing product with appealing content and design.