Méthodes d'ingénierie sociale et stratégies d'atténuation Diapositives de présentation PowerPoint

Méthodes d'ingénierie sociale et stratégies d'atténuation Techniques d'exploitation comportementale : sensibilisation aux menaces et module de protection Techniques de manipulation sociale et contre-mesures Stratégies d'atténuation des risques d'ingénierie sociale pour les entreprises Protéger votre organisation contre l'ingénierie sociale

You must be logged in to download this presentation.

Impress your

Impress your audience

Editable

of Time

Caractéristiques de ces diapositives de présentation PowerPoint :

Livrez ce jeu de diapositives complet à vos membres d'équipe et autres collaborateurs. Comprenant des diapositives stylisées présentant divers concepts, ces Diapositives de présentation PowerPoint sur les méthodes d'ingénierie sociale et les stratégies d'atténuation sont le meilleur outil que vous puissiez utiliser. Personnalisez son contenu et ses graphiques pour le rendre unique et stimulant. Les quatre-vingt-quatre diapositives sont toutes modifiables et modifiables, alors n'hésitez pas à les adapter à votre environnement professionnel. La police, la couleur et les autres composants sont également dans un format modifiable, ce qui fait de ce modèle de PPT le meilleur choix pour votre prochaine présentation. Alors, téléchargez maintenant.

People who downloaded this PowerPoint presentation also viewed the following :

Contenu de cette présentation Powerpoint

Diapositive 1 : Cette diapositive présente les méthodes d'ingénierie sociale et les stratégies d'atténuation. Indiquez le nom de votre entreprise et commencez.

Diapositive 2 : Cette diapositive est une diapositive d'ordre du jour. Énoncez vos ordres du jour ici.

Diapositive 3 : Cette diapositive présente une table des matières pour la présentation.

Diapositive 4 : Cette diapositive est une diapositive d'introduction.

Diapositive 5 : Cette diapositive traite du processus d'ingénierie sociale de manipulation des victimes pour obtenir l'accès à leurs informations confidentielles.

Diapositive 6 : Cette diapositive est une diapositive d'introduction.

Diapositive 7 : Cette diapositive représente les différents types d'attaques d'ingénierie sociale basées sur la technologie et l'interaction humaine.

Diapositive 8 : Cette diapositive est une diapositive d'introduction.

Diapositive 9 : Cette diapositive traite des attaques d'ingénierie sociale utilisant la méthode d'usurpation d'identité.

Diapositive 10 : Cette diapositive représente les stratégies efficaces pour se protéger des attaques d'usurpation d'identité.

Diapositive 11 : Cette diapositive est une diapositive d'introduction.

Diapositive 12 : Cette diapositive démontre la procédure d'attaque par intrusion avec l'aide d'un exemple illustratif.

Diapositive 13 : Cette diapositive met en évidence les meilleures pratiques pour éviter les attaques d'ingénierie sociale par intrusion.

Diapositive 14 : Cette diapositive est une diapositive d'introduction.

Diapositive 15 : Cette diapositive traite de la technique d'appât des attaques d'ingénierie sociale.

Diapositive 16 : Cette diapositive décrit les méthodes pour prévenir les attaques par appât.

Diapositive 17 : Cette diapositive compare les deux principales techniques d'attaques d'ingénierie sociale, connues sous les noms d'appât et d'hameçonnage.

Diapositive 18 : Cette diapositive est une diapositive d'introduction.

Diapositive 19 : Cette diapositive traite de la technique de prétexte de l'ingénierie sociale et de ses exemples.

Diapositive 20 : Cette diapositive présente les mesures préventives pour se protéger des attaques par prétexte.

Diapositive 21 : Cette diapositive est une diapositive d'introduction.

Diapositive 22 : Cette diapositive traite des arnaques d'ingénierie sociale de type donnant-donnant.

Diapositive 23 : Cette diapositive décrit les différentes méthodes utilisées par les attaquants pour mettre en œuvre des arnaques de type donnant-donnant.

Diapositive 24 : Cette diapositive représente les méthodes pour éviter les arnaques d'ingénierie sociale de type donnant-donnant.

Diapositive 25 : Cette diapositive est une diapositive d'introduction.

Diapositive 26 : Cette diapositive traite des arnaques d'ingénierie sociale inversée.

Diapositive 27 : Cette diapositive contient les stratégies pour éviter les arnaques d'ingénierie sociale inversée.

Diapositive 28 : Cette diapositive est une diapositive d'introduction.

Diapositive 29 : Cette diapositive traite de la technique de fouille dans les poubelles utilisée pour mener des attaques d'ingénierie sociale.

Diapositive 30 : Cette diapositive est une diapositive d'introduction.

Diapositive 31 : Cette diapositive représente la technique d'arnaque par logiciel malveillant utilisée par les escrocs pour tenter des attaques d'ingénierie sociale.

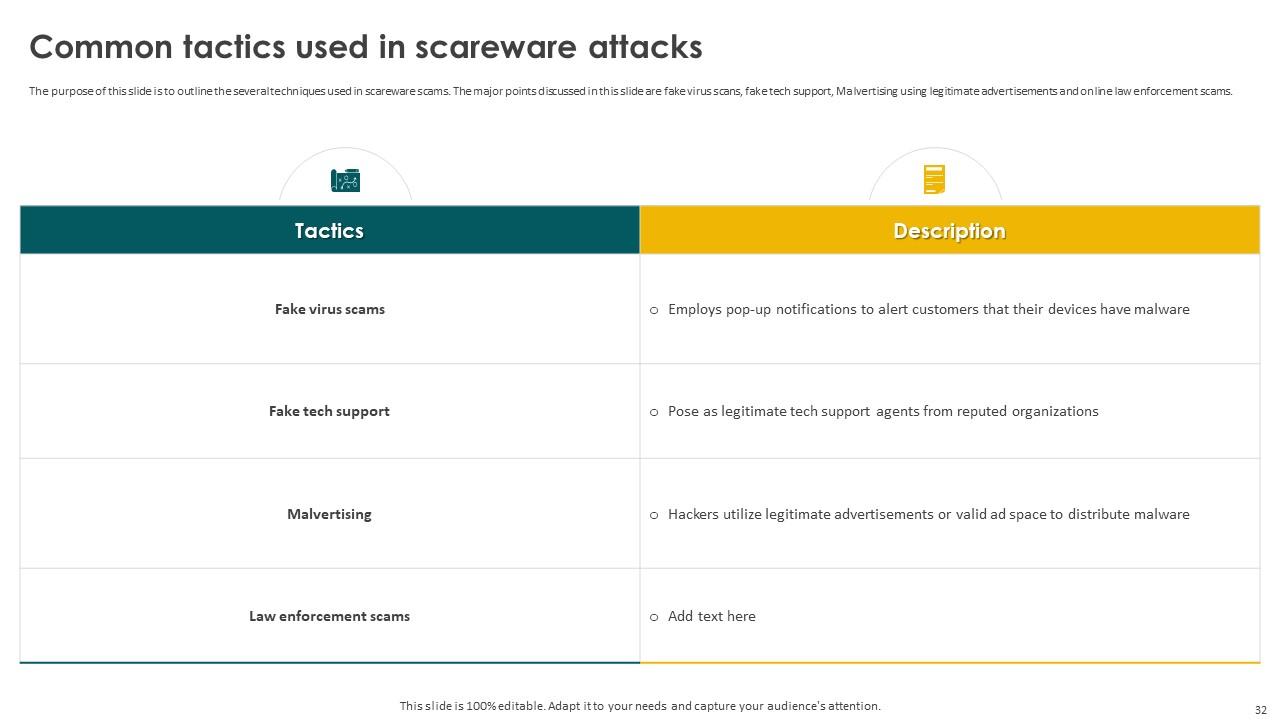

Diapositive 32 : Cette diapositive décrit les différentes techniques utilisées dans les arnaques par logiciel malveillant.

Diapositive 33 : Cette diapositive représente les différentes étapes impliquées dans le processus de campagne d'arnaque par faux antivirus.

Diapositive 34 : Cette diapositive présente les outils et les meilleures pratiques pour éviter les attaques par logiciel malveillant.

Diapositive 35 : Cette diapositive est une diapositive d'introduction.

Diapositive 36 : Cette diapositive démontre une vue d'ensemble des attaques d'hameçonnage cybernétique.

Diapositive 37 : Cette diapositive décrit les diverses mesures préventives pour se protéger des attaques d'hameçonnage.

Diapositive 38 : Cette diapositive est une diapositive d'introduction.

Diapositive 39 : Cette diapositive indique la procédure des attaques d'hameçonnage par courrier électronique.

Diapositive 40 : Cette diapositive traite de plusieurs attaques d'hameçonnage par courrier électronique telles que l'hameçonnage ciblé et le harponnage.

Diapositive 41 : Cette diapositive est une diapositive d'introduction.

Diapositive 42 : Cette diapositive illustre la structure d'une attaque d'hameçonnage ciblé.

Diapositive 43 : Cette diapositive traite des différentes méthodes d'identification des attaques d'hameçonnage ciblé.

Diapositive 44 : Cette diapositive illustre les étapes à suivre immédiatement après avoir été victime d'une arnaque d'hameçonnage ciblé.

Diapositive 45 : Cette diapositive est une diapositive d'introduction.

Diapositive 46 : Cette diapositive contient l'attaque d'hameçonnage de harponnage, également connue sous le nom de fraude du PDG.

Diapositive 47 : Cette diapositive traite des différentes méthodes d'identification des attaques d'hameçonnage de harponnage.

Diapositive 48 : Cette diapositive est une diapositive d'introduction.

Diapositive 49 : Cette diapositive décrit le processus de fonctionnement des attaques d'hameçonnage par point d'eau.

Diapositive 50 : Cette diapositive décrit les différentes mesures préventives pour éviter les attaques d'hameçonnage par point d'eau.

Diapositive 51 : Cette diapositive est une diapositive d'introduction.

Diapositive 52 : Cette diapositive traite des attaques d'hameçonnage vocal.

Diapositive 53 : Cette diapositive traite des différents types d'attaques d'hameçonnage vocal.

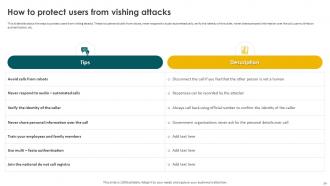

Diapositive 54 : Cette diapositive présente les moyens de protéger les utilisateurs contre les attaques d'hameçonnage vocal.

Diapositive 55 : Cette diapositive est une diapositive d'introduction.

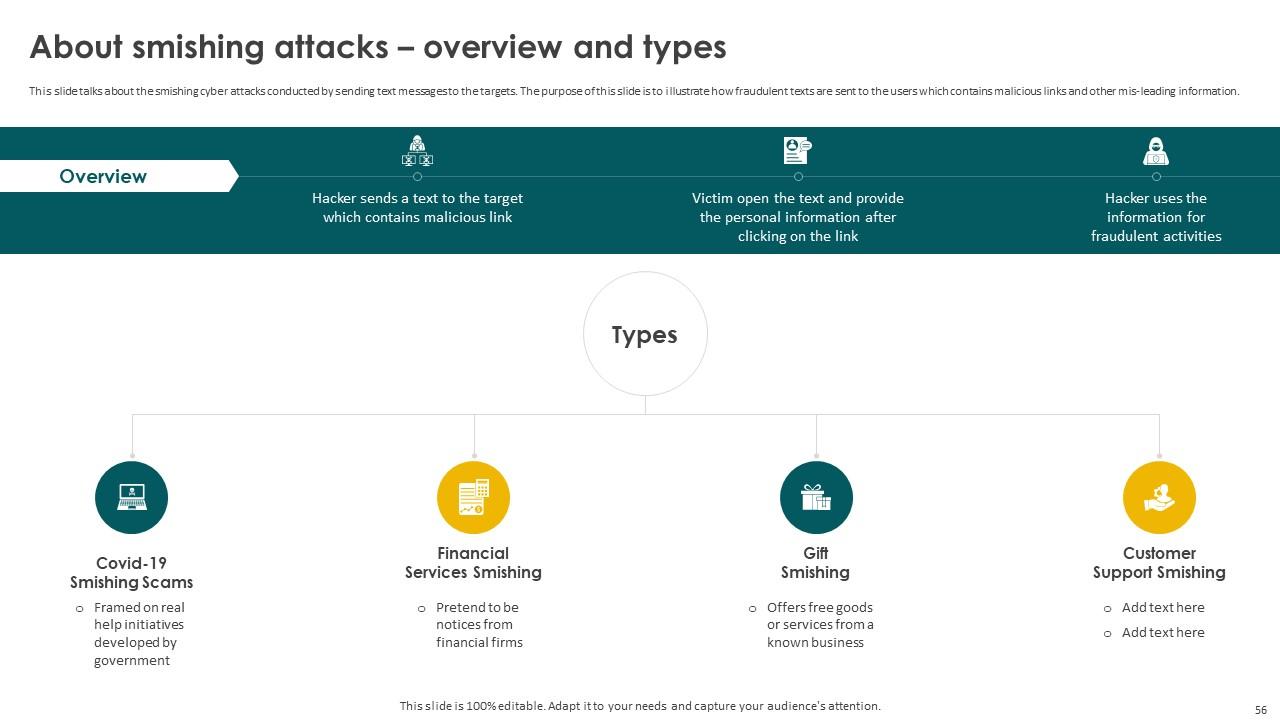

Diapositive 56 : Cette diapositive présente les attaques d'hameçonnage par SMS menées en envoyant des messages texte aux cibles.

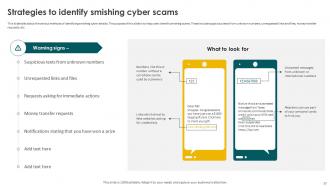

Diapositive 57 : Cette diapositive montre les différentes méthodes d'identification des attaques d'hameçonnage par SMS.

Diapositive 58 : Cette diapositive est une diapositive d'introduction.

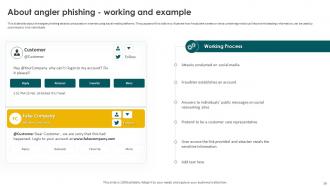

Diapositive 59 : Cette diapositive traite des attaques d'hameçonnage de pêche à la ligne menées sur Internet à l'aide de plateformes de médias sociaux.

Diapositive 60 : Cette diapositive illustre les différentes méthodes d'identification des attaques d'hameçonnage de pêche à la ligne.

Diapositive 61 : Cette diapositive est une diapositive d'introduction.

Diapositive 62 : Cette diapositive démontre le flux de fonctionnement des attaques d'hameçonnage de l'homme du milieu à l'aide d'un serveur cloud de boîte à outils d'hameçonnage de l'homme du milieu.

Diapositive 63 : Cette diapositive illustre le processus d'exécution des attaques cybernétiques de l'homme du milieu.

Diapositive 64 : Cette diapositive décrit les différentes méthodes de prévention des attaques cybernétiques de l'homme du milieu.

Diapositive 65 : Cette diapositive est une diapositive d'introduction.

Diapositive 66 : Cette diapositive représente le programme de formation pour les employés qui les aidera à prévenir diverses arnaques de cybersécurité dans les entreprises.

Diapositive 67 : Cette diapositive montre la ventilation des coûts du programme de formation à la sensibilisation à l'ingénierie sociale.

Diapositive 68 : Cette diapositive est une diapositive d'introduction.

Diapositive 69 : Cette diapositive décrit les étapes à suivre pour protéger l'organisation et ses employés contre les attaques d'ingénierie sociale.

Diapositive 70 : Cette diapositive représente un plan 30-60-90 pour protéger les entreprises et leurs employés contre les attaques d'ingénierie sociale.

Diapositive 71 : Cette diapositive montre le calendrier pour protéger les organisations contre les attaques d'ingénierie sociale.

Diapositive 72 : Cette diapositive présente la feuille de route pour prévenir les attaques d'ingénierie sociale dans les organisations.

Diapositive 73 : Cette diapositive est une diapositive d'introduction.

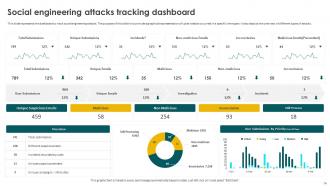

Diapositive 74 : Cette diapositive présente un tableau de bord pour suivre les attaques d'ingénierie sociale.

Diapositive 75 : Cette diapositive montre toutes les icônes incluses dans la présentation.

Diapositive 76 : Cette diapositive est intitulée Diapositives supplémentaires pour aller de l'avant.

Diapositive 77 : Cette diapositive est une diapositive Notre équipe avec les noms et les désignations.

Diapositive 78 : Cette diapositive est une diapositive Chronologie. Affichez ici les données relatives aux intervalles de temps.

Diapositive 79 : Cette diapositive est une diapositive À propos de nous pour montrer les spécifications de l'entreprise, etc.

Diapositive 80 : Cette diapositive est une diapositive Notre cible. Énoncez vos cibles ici.

Diapositive 81 : Cette diapositive représente un diagramme de Venn avec des zones de texte.

Diapositive 82 : Cette diapositive présente une feuille de route avec des zones de texte supplémentaires.

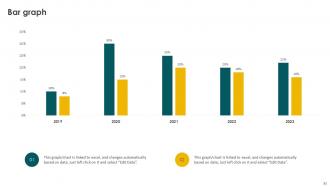

Diapositive 83 : Cette diapositive présente un graphique/diagramme approprié.

Diapositive 84 : Cette diapositive est une diapositive de remerciement avec l'adresse, les numéros de contact et l'adresse électronique.

Méthodes d'ingénierie sociale et stratégies d'atténuation

Utilisez nos diapositives de présentation PowerPoint sur les méthodes d'ingénierie sociale et les stratégies d'atténuation pour vous aider efficacement à gagner du temps précieux. Elles sont prêtes à s'intégrer dans n'importe quelle structure de présentation.

-

SlideTeam is the best in the business. Their templates are engaging and customizable. You can rely on them.

-

Keep doing the good work guys. Surpass the needs and expectations always!!