Métodos de ingeniería social y estrategias de mitigación

Métodos de ingeniería social y estrategias de mitigación PPT, que analiza el proceso de ingeniería social de manipular a las víctimas para que proporcionen acceso a su información confidencial. Además, nuestro Módulo de concienciación y protección sobre amenazas de explotación conductual analiza varias técnicas de ingeniería social, como suplantación de identidad, colarse, cebo, pretexto, scareware, quid pro quo, ingeniería social inversa, phishing, smishing y buceo en contenedores. Además, esta Presentación de técnicas de manipulación social y contramedidas demuestra los diferentes tipos de ataques de suplantación de identidad, como suplantación de correo electrónico, dominio primo, encabezado falsificado y apropiación de cuentas. Además, esta Guía de estrategias de mitigación del riesgo de ingeniería social para empresas describe las técnicas utilizadas para realizar ataques de cebo, como descargas en línea, dispositivos infectados por malware y ofertas tentadoras. También representa las estrategias preventivas para proteger a los empleados de los fraudes de ingeniería social y los ataques de phishing. Por último, esta Cubierta de protección de su organización contra la ingeniería social incluye una lista de verificación, una hoja de ruta, un plan de 30-60-90 y un cronograma para implementar diferentes medidas de seguridad en las organizaciones para mantenerse a salvo de los ataques de ingeniería social. Descarga nuestra plantilla 100% editable y personalizable, también compatible con Google Slides.

You must be logged in to download this presentation.

Impress your

Impress your audience

Editable

of Time

Características de estas diapositivas de presentación de PowerPoint:

Entrega esta presentación completa a los miembros de tu equipo y otros colaboradores. Abarcado con diapositivas estilizadas que presentan varios conceptos, estas Diapositivas de Presentación de Powerpoint sobre Métodos de Ingeniería Social y Estrategias de Mitigación es la mejor herramienta que puedes utilizar. Personaliza su contenido y gráficos para hacerlo único y provocador. Las ochenta y cuatro diapositivas son editables y modificables, así que siéntete libre de ajustarlas a tu entorno empresarial. La fuente, el color y otros componentes también vienen en un formato editable, lo que hace que este diseño de PPT sea la mejor opción para tu próxima presentación. Así que, descárgalo ahora.

People who downloaded this PowerPoint presentation also viewed the following :

Contenido de esta presentación de Powerpoint

Diapositiva 1: Esta diapositiva presenta los Métodos de Ingeniería Social y las Estrategias de Mitigación. Indique el Nombre de su Empresa y comience.

Diapositiva 2: Esta diapositiva es una diapositiva de Agenda. Indique sus agendas aquí.

Diapositiva 3: Esta diapositiva muestra una Tabla de Contenidos para la presentación.

Diapositiva 4: Esta diapositiva es una diapositiva introductoria.

Diapositiva 5: Esta diapositiva analiza el proceso de ingeniería social de manipular a las víctimas para que proporcionen acceso a su información confidencial.

Diapositiva 6: Esta diapositiva es una diapositiva introductoria.

Diapositiva 7: Esta diapositiva representa los diferentes tipos de ataques de ingeniería social basados en la tecnología y la interacción humana.

Diapositiva 8: Esta diapositiva es una diapositiva introductoria.

Diapositiva 9: Esta diapositiva analiza los ataques de ingeniería social utilizando el método de suplantación de identidad.

Diapositiva 10: Esta diapositiva representa las estrategias efectivas para mantenerse a salvo de los ataques de suplantación de identidad.

Diapositiva 11: Esta diapositiva es una diapositiva introductoria.

Diapositiva 12: Esta diapositiva demuestra el procedimiento del ataque de cola con la ayuda de un ejemplo ilustrativo.

Diapositiva 13: Esta diapositiva destaca las mejores prácticas para evitar los ataques de ingeniería social de cola.

Diapositiva 14: Esta diapositiva es una diapositiva introductoria.

Diapositiva 15: Esta diapositiva analiza la técnica de cebo de los ataques de ingeniería social.

Diapositiva 16: Esta diapositiva describe los métodos para prevenir los ataques de cebo.

Diapositiva 17: Esta diapositiva compara las dos técnicas principales de ataques de ingeniería social, conocidas como cebo y phishing.

Diapositiva 18: Esta diapositiva es una diapositiva introductoria.

Diapositiva 19: Esta diapositiva analiza la técnica de pretexto de la ingeniería social y sus ejemplos.

Diapositiva 20: Esta diapositiva presenta las medidas preventivas para mantenerse a salvo de los ataques de pretexto.

Diapositiva 21: Esta diapositiva es una diapositiva introductoria.

Diapositiva 22: Esta diapositiva analiza las estafas de ingeniería social de quid pro quo.

Diapositiva 23: Esta diapositiva describe los diferentes métodos utilizados por los atacantes para implementar estafas de quid pro quo.

Diapositiva 24: Esta diapositiva representa los métodos para evitar las estafas de ingeniería social de quid pro quo.

Diapositiva 25: Esta diapositiva es una diapositiva introductoria.

Diapositiva 26: Esta diapositiva analiza las estafas de ingeniería social inversa.

Diapositiva 27: Esta diapositiva contiene las estrategias para evitar las estafas de ingeniería social inversa.

Diapositiva 28: Esta diapositiva es una diapositiva introductoria.

Diapositiva 29: Esta diapositiva analiza la técnica de buceo en contenedores de basura utilizada para llevar a cabo ataques de ingeniería social.

Diapositiva 30: Esta diapositiva es una diapositiva introductoria.

Diapositiva 31: Esta diapositiva representa la técnica de scareware utilizada por los estafadores para intentar ataques de ingeniería social.

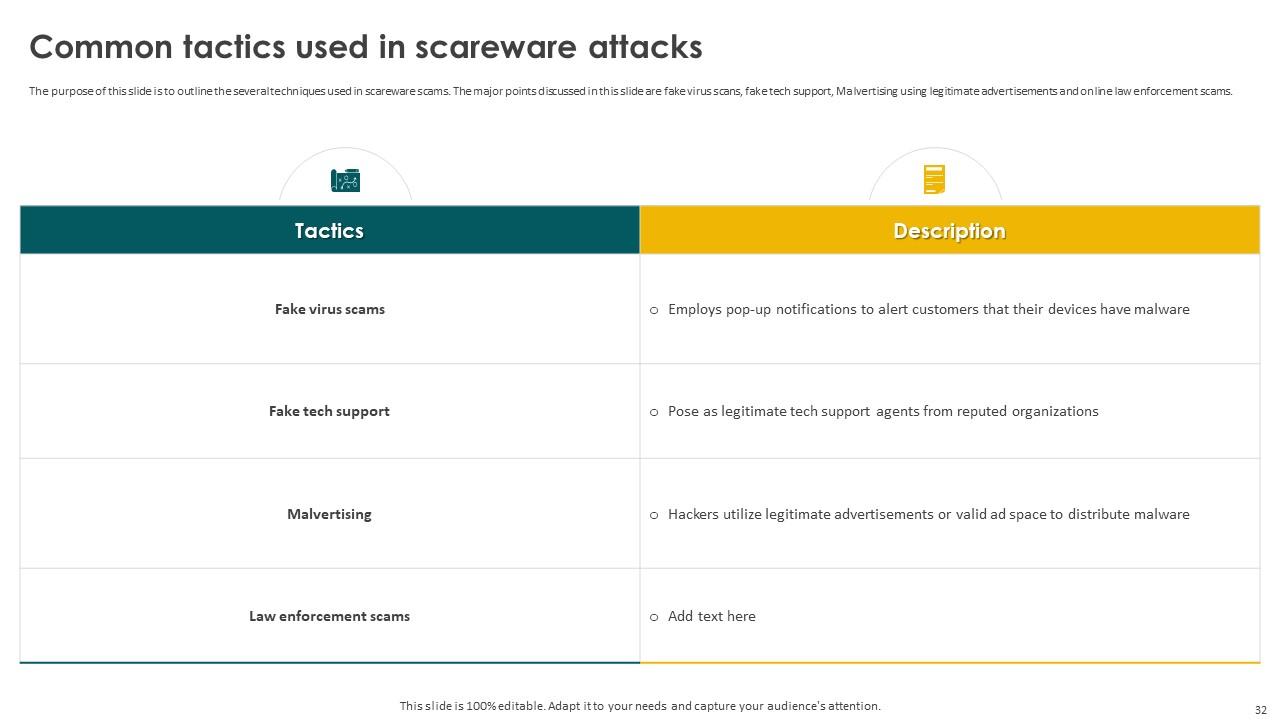

Diapositiva 32: Esta diapositiva describe varias técnicas utilizadas en las estafas de scareware.

Diapositiva 33: Esta diapositiva representa los diversos pasos involucrados en el proceso de campaña de scareware de antivirus falso.

Diapositiva 34: Esta diapositiva incluye las herramientas y las mejores prácticas para evitar los ataques de scareware.

Diapositiva 35: Esta diapositiva es una diapositiva introductoria.

Diapositiva 36: Esta diapositiva demuestra una descripción general de los ataques de phishing cibernéticos.

Diapositiva 37: Esta diapositiva describe varias medidas preventivas para mantenerse a salvo de los ataques de phishing.

Diapositiva 38: Esta diapositiva es una diapositiva introductoria.

Diapositiva 39: Esta diapositiva denota el procedimiento de los ataques de phishing por correo electrónico.

Diapositiva 40: Esta diapositiva habla sobre varios ataques de phishing por correo electrónico, como el phishing dirigido y el phishing a grandes empresas.

Diapositiva 41: Esta diapositiva es una diapositiva introductoria.

Diapositiva 42: Esta diapositiva ilustra la estructura del ataque de phishing dirigido.

Diapositiva 43: Esta diapositiva habla sobre los diversos métodos para identificar los ataques cibernéticos de phishing dirigido.

Diapositiva 44: Esta diapositiva ilustra los pasos a seguir inmediatamente después de caer en una estafa de phishing dirigido.

Diapositiva 45: Esta diapositiva es una diapositiva introductoria.

Diapositiva 46: Esta diapositiva contiene el ataque de phishing a grandes empresas, también conocido como fraude del CEO.

Diapositiva 47: Esta diapositiva se refiere a los diversos métodos para identificar los ataques cibernéticos de phishing a grandes empresas.

Diapositiva 48: Esta diapositiva es una diapositiva introductoria.

Diapositiva 49: Esta diapositiva representa el proceso de trabajo de los ataques de phishing de aguada.

Diapositiva 50: Esta diapositiva describe varias medidas preventivas para evitar los ataques de phishing de aguada.

Diapositiva 51: Esta diapositiva es una diapositiva introductoria.

Diapositiva 52: Esta diapositiva habla sobre los ataques cibernéticos de vishing.

Diapositiva 53: Esta diapositiva trata sobre los diversos tipos de ataques cibernéticos de vishing.

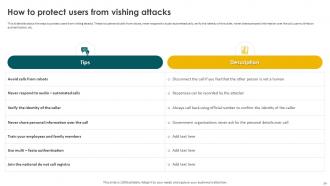

Diapositiva 54: Esta diapositiva incluye las formas de proteger a los usuarios de los ataques de vishing.

Diapositiva 55: Esta diapositiva es una diapositiva introductoria.

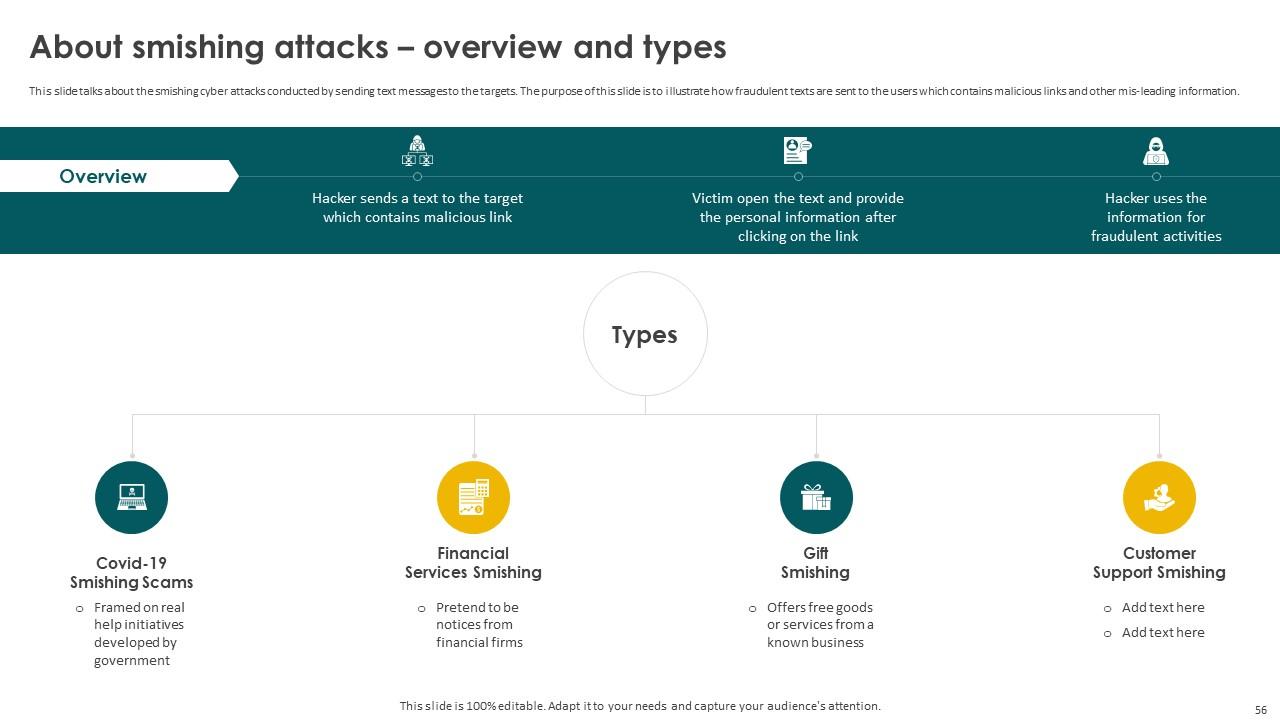

Diapositiva 56: Esta diapositiva muestra los ataques cibernéticos de smishing realizados mediante el envío de mensajes de texto a los objetivos.

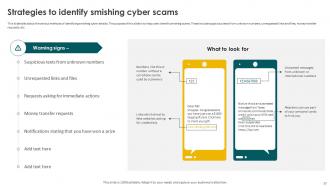

Diapositiva 57: Esta diapositiva muestra los diversos métodos para identificar los ataques cibernéticos de smishing.

Diapositiva 58: Esta diapositiva es una diapositiva introductoria.

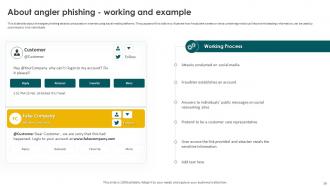

Diapositiva 59: Esta diapositiva habla sobre los ataques de phishing de pescador realizados en Internet utilizando plataformas de redes sociales.

Diapositiva 60: Esta diapositiva ilustra los diversos métodos para identificar los ataques cibernéticos de phishing de pescador.

Diapositiva 61: Esta diapositiva es una diapositiva introductoria.

Diapositiva 62: Esta diapositiva demuestra el flujo de trabajo de los ataques de phishing de hombre en el medio utilizando el servidor en la nube del kit de herramientas de phishing MITM.

Diapositiva 63: Esta diapositiva ilustra el proceso de ejecución de ataques cibernéticos de hombre en el medio.

Diapositiva 64: Esta diapositiva describe varios métodos para prevenir los ataques cibernéticos de hombre en el medio.

Diapositiva 65: Esta diapositiva es una diapositiva introductoria.

Diapositiva 66: Esta diapositiva representa el programa de capacitación para empleados que les ayudará a prevenir diversas estafas de ciberseguridad en los negocios.

Diapositiva 67: Esta diapositiva muestra el desglose de costos del programa de capacitación en concientización sobre ingeniería social.

Diapositiva 68: Esta diapositiva es una diapositiva introductoria.

Diapositiva 69: Esta diapositiva describe los pasos a seguir para proteger a la organización y a sus empleados de los ataques de ingeniería social.

Diapositiva 70: Esta diapositiva representa el plan 30-60-90 para proteger a las empresas y sus empleados de los ataques de ingeniería social.

Diapositiva 71: Esta diapositiva muestra la línea de tiempo para proteger a las organizaciones de los ataques de ingeniería social.

Diapositiva 72: Esta diapositiva presenta la hoja de ruta para prevenir los ataques de ingeniería social en las organizaciones.

Diapositiva 73: Esta diapositiva es una diapositiva introductoria.

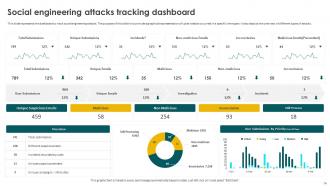

Diapositiva 74: Esta diapositiva presenta el panel de control para rastrear los ataques de ingeniería social.

Diapositiva 75: Esta diapositiva muestra todos los iconos incluidos en la presentación.

Diapositiva 76: Esta diapositiva se titula Diapositivas Adicionales para avanzar.

Diapositiva 77: Esta diapositiva es la diapositiva de Nuestro Equipo con nombres y designaciones.

Diapositiva 78: Esta diapositiva es una diapositiva de Línea de Tiempo. Muestre datos relacionados con intervalos de tiempo aquí.

Diapositiva 79: Esta diapositiva es una diapositiva Sobre Nosotros para mostrar las especificaciones de la empresa, etc.

Diapositiva 80: Esta diapositiva es la diapositiva de Nuestro Objetivo. Indique sus objetivos aquí.

Diapositiva 81: Esta diapositiva representa un diagrama de Venn con cuadros de texto.

Diapositiva 82: Esta diapositiva presenta una Hoja de Ruta con cuadros de texto adicionales.

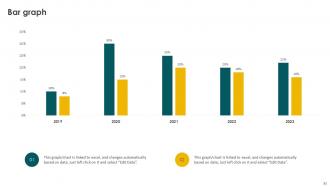

Diapositiva 83: Esta diapositiva muestra el gráfico/diagrama adecuado.

Diapositiva 84: Esta diapositiva es una diapositiva de agradecimiento con dirección, números de contacto y dirección de correo electrónico.

Métodos de ingeniería social y estrategias de mitigación

Nuestros métodos de ingeniería social y diapositivas de presentación de estrategias de mitigación le ayudarán a ahorrar tiempo valioso. Están listas para adaptarse a cualquier estructura de presentación.

-

SlideTeam is the best in the business. Their templates are engaging and customizable. You can rely on them.

-

Keep doing the good work guys. Surpass the needs and expectations always!!