Métodos de Engenharia Social e Estratégias de Mitigação Slides de Apresentação

Métodos de Engenharia Social e Estratégias de Mitigação Processo de Engenharia Social de Manipulação de Vítimas Técnicas de Engenharia Social: Impersonação, Tailgating, Baiting, Pretexting, Scareware, Quid Pro Quo, Engenharia Social Reversa, Phishing, Smishing, Dumpster Diving Tipos de Ataques de Impersonação: Spoofing de E-mail, Domínio Primo, Cabeçalho Falsificado, Tomada de Conta Técnicas de Baiting: Downloads Online, Dispositivos Infectados por Malware, Ofertas Tentadoras Estratégias de Mitigação de Risco de Engenharia Social: Proteção de Funcionários contra Golpes e Ataques de Phishing Medidas de Segurança para Proteção contra Ataques de Engenharia Social: Checklist, Roteiro, Plano 30-60-90, Cronograma Modelo Editável e Personalizável, Compatível com Google Slides

You must be logged in to download this presentation.

Impress your

Impress your audience

Editable

of Time

Recursos desses slides de apresentação do PowerPoint:

Entregue este deck completo aos membros da sua equipe e a outros colaboradores. Abrangendo slides estilizados que apresentam vários conceitos, este Slides de Apresentação de Métodos de Engenharia Social e Estratégias de Mitigação é a melhor ferramenta que você pode utilizar. Personalize seu conteúdo e gráficos para torná-lo único e instigante. As oitenta e quatro slides são editáveis e modificáveis, então sinta-se à vontade para ajustá-los ao seu ambiente de negócios. A fonte, a cor e outros componentes também vêm em um formato editável, tornando este design de PPT a melhor escolha para sua próxima apresentação. Então, baixe agora.

People who downloaded this PowerPoint presentation also viewed the following :

Conteúdo desta apresentação em PowerPoint

Slide 1: Este slide apresenta Métodos de Engenharia Social e Estratégias de Mitigação. Declare o Nome da Sua Empresa e comece.

Slide 2: Este slide é um slide de Agenda. Declare suas agendas aqui.

Slide 3: Este slide mostra um Sumário para a apresentação.

Slide 4: Este slide é um slide introdutório.

Slide 5: Este slide discute sobre o processo de engenharia social de manipular vítimas para fornecer acesso às suas informações confidenciais.

Slide 6: Este slide é um slide introdutório.

Slide 7: Este slide representa os diferentes tipos de ataques de engenharia social com base na tecnologia e interação humana.

Slide 8: Este slide é um slide introdutório.

Slide 9: Este slide discute ataques de engenharia social usando o método de personificação.

Slide 10: Este slide representa as estratégias eficazes para se manter a salvo de ataques de personificação.

Slide 11: Este slide é um slide introdutório.

Slide 12: Este slide demonstra o procedimento de ataque de perseguição com a ajuda de um exemplo ilustrativo.

Slide 13: Este slide destaca as melhores práticas para evitar ataques de engenharia social de perseguição.

Slide 14: Este slide é um slide introdutório.

Slide 15: Este slide discute a técnica de isca de ataques de engenharia social.

Slide 16: Este slide descreve os métodos para prevenir ataques de isca.

Slide 17: Este slide compara as duas principais técnicas de ataques de engenharia social, conhecidas como isca e phishing.

Slide 18: Este slide é um slide introdutório.

Slide 19: Este slide discute a técnica de pretexto de engenharia social e seus exemplos.

Slide 20: Este slide apresenta as medidas preventivas para se manter a salvo de ataques de pretexto.

Slide 21: Este slide é um slide introdutório.

Slide 22: Este slide discute os golpes de engenharia social quid pro quo.

Slide 23: Este slide descreve os diferentes métodos usados pelos atacantes para implementar golpes quid pro quo.

Slide 24: Este slide representa os métodos para evitar golpes de engenharia social quid pro quo.

Slide 25: Este slide é um slide introdutório.

Slide 26: Este slide discute os golpes de engenharia social reversa.

Slide 27: Este slide contém as estratégias para evitar golpes de engenharia social reversa.

Slide 28: Este slide é um slide introdutório.

Slide 29: Este slide discute a técnica de mergulho em lixo usada para realizar ataques de engenharia social.

Slide 30: Este slide é um slide introdutório.

Slide 31: Este slide representa a técnica de scareware usada por golpistas para tentar ataques de engenharia social.

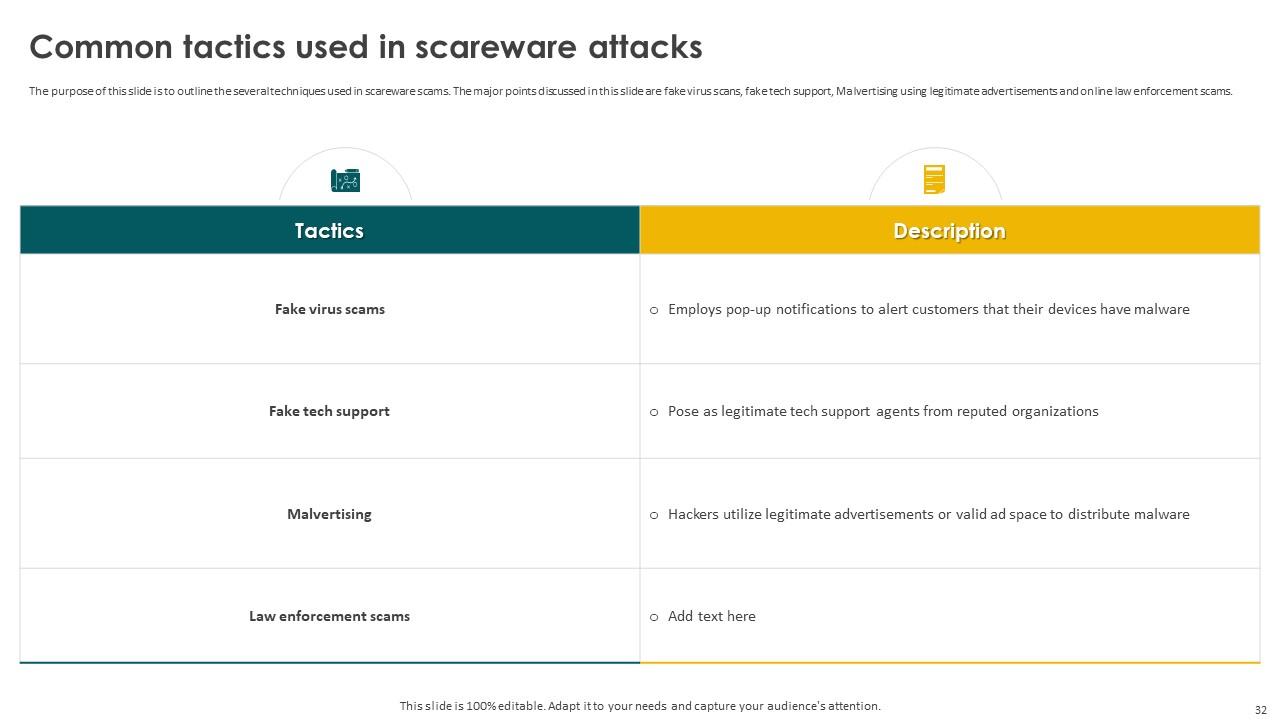

Slide 32: Este slide descreve as várias técnicas usadas em golpes de scareware.

Slide 33: Este slide representa as várias etapas envolvidas no processo de campanha de scareware de antivírus falso.

Slide 34: Este slide contém as ferramentas e melhores práticas para evitar ataques de scareware.

Slide 35: Este slide é um slide introdutório.

Slide 36: Este slide demonstra a visão geral dos ataques de phishing cibernético.

Slide 37: Este slide descreve as várias medidas preventivas para se manter a salvo de ataques de phishing.

Slide 38: Este slide é um slide introdutório.

Slide 39: Este slide denota o procedimento de ataques de phishing por e-mail.

Slide 40: Este slide fala sobre vários ataques de phishing por e-mail, como spear phishing e whaling.

Slide 41: Este slide é um slide introdutório.

Slide 42: Este slide ilustra a estrutura de um ataque de spear phishing.

Slide 43: Este slide fala sobre os vários métodos de identificação de ataques cibernéticos de spear phishing.

Slide 44: Este slide ilustra as etapas a serem tomadas imediatamente após cair em um golpe de spear phishing.

Slide 45: Este slide é um slide introdutório.

Slide 46: Este slide contém o ataque de phishing de baleia, também conhecido como fraude do CEO.

Slide 47: Este slide aborda os vários métodos de identificação de ataques cibernéticos de phishing de baleia.

Slide 48: Este slide é um slide introdutório.

Slide 49: Este slide mostra o processo de funcionamento dos ataques de phishing de watering hole.

Slide 50: Este slide descreve as várias medidas preventivas para evitar ataques de phishing de watering hole.

Slide 51: Este slide é um slide introdutório.

Slide 52: Este slide fala sobre os ataques cibernéticos de vishing.

Slide 53: Este slide lida com os vários tipos de ataques cibernéticos de vishing.

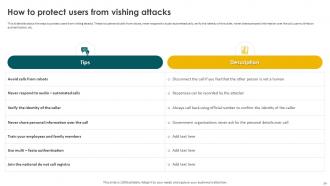

Slide 54: Este slide contém as maneiras de proteger os usuários contra ataques de vishing.

Slide 55: Este slide é um slide introdutório.

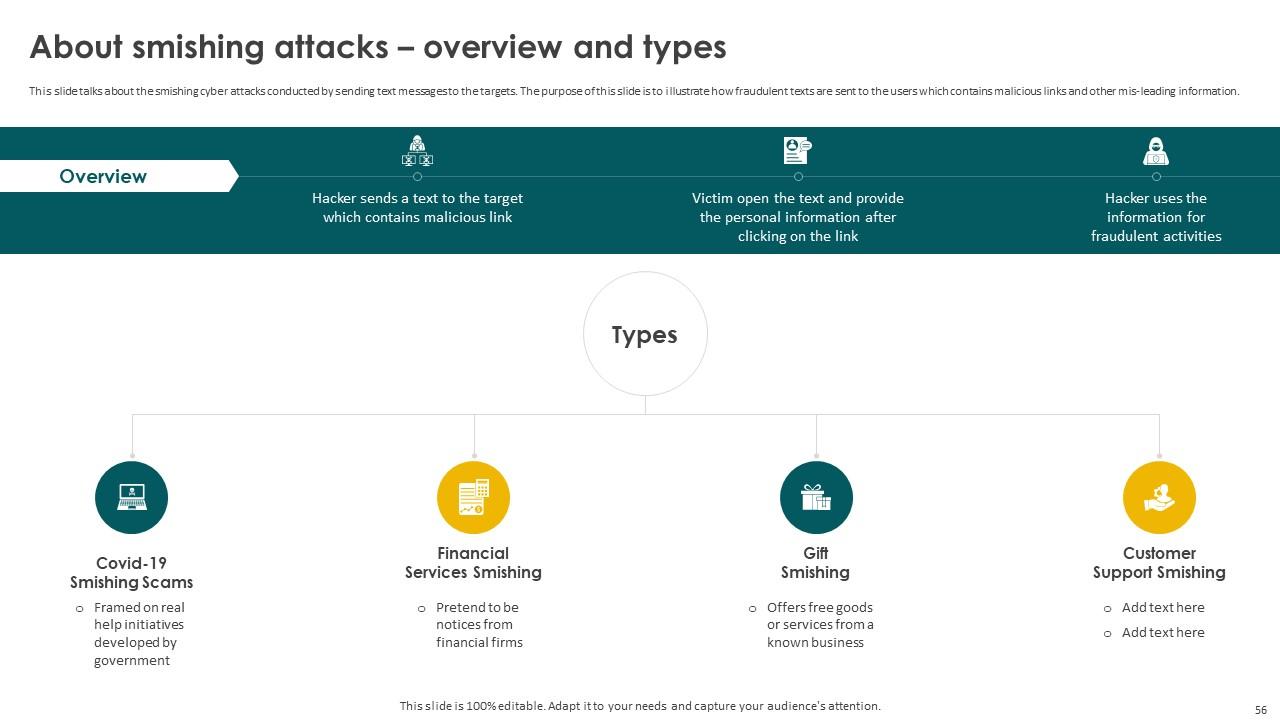

Slide 56: Este slide mostra os ataques cibernéticos de smishing conduzidos enviando mensagens de texto para os alvos.

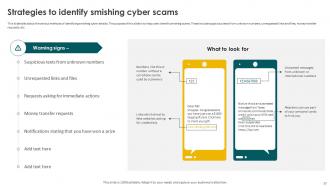

Slide 57: Este slide mostra os vários métodos de identificação de ataques cibernéticos de smishing.

Slide 58: Este slide é um slide introdutório.

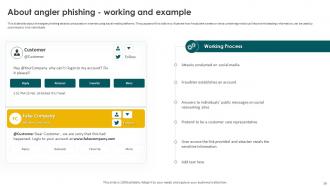

Slide 59: Este slide fala sobre os ataques de phishing angler conduzidos na internet usando plataformas de mídia social.

Slide 60: Este slide ilustra os vários métodos de identificação de ataques cibernéticos de phishing angler.

Slide 61: Este slide é um slide introdutório.

Slide 62: Este slide demonstra o fluxo de trabalho dos ataques de phishing man-in-the-middle usando o servidor de nuvem do kit de ferramentas de phishing MITM.

Slide 63: Este slide ilustra o processo de execução de ataques cibernéticos man-in-the-middle.

Slide 64: Este slide descreve os vários métodos de prevenção de ataques cibernéticos man-in-the-middle.

Slide 65: Este slide é um slide introdutório.

Slide 66: Este slide representa o programa de treinamento para funcionários que os ajudará a prevenir vários golpes de segurança cibernética nos negócios.

Slide 67: Este slide mostra o custo do programa de treinamento de conscientização sobre engenharia social.

Slide 68: Este slide é um slide introdutório.

Slide 69: Este slide descreve as etapas a serem tomadas para proteger a organização e seus funcionários contra ataques de engenharia social.

Slide 70: Este slide representa o plano 30-60-90 para proteger empresas e seus funcionários contra ataques de engenharia social.

Slide 71: Este slide mostra o cronograma para proteger organizações contra ataques de engenharia social.

Slide 72: Este slide apresenta o roteiro para prevenir ataques de engenharia social em organizações.

Slide 73: Este slide é um slide introdutório.

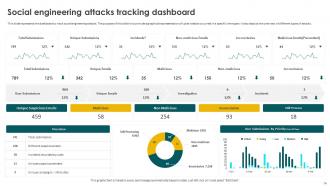

Slide 74: Este slide coloca o painel para rastrear ataques de engenharia social.

Slide 75: Este slide mostra todos os ícones incluídos na apresentação.

Slide 76: Este slide é intitulado Slides Adicionais para seguir em frente.

Slide 77: Este slide é Nossa Equipe com nomes e designações.

Slide 78: Este slide é um slide de Linha do Tempo. Mostre dados relacionados a intervalos de tempo aqui.

Slide 79: Este slide é um slide Sobre Nós para mostrar especificações da empresa etc.

Slide 80: Este slide é Nosso Alvo. Declare seus alvos aqui.

Slide 81: Este slide mostra um diagrama de Venn com caixas de texto.

Slide 82: Este slide apresenta um Roteiro com caixas de texto adicionais.

Slide 83: Este slide mostra o gráfico/gráfico adequado.

Slide 84: Este slide é um slide de agradecimento com endereço, números de contato e endereço de e-mail.

Métodos de Engenharia Social e Estratégias de Mitigação

Nossos Métodos de Engenharia Social e Slides de Apresentação de Estratégias de Mitigação são prontos para uso e se adaptam a qualquer estrutura de apresentação, ajudando você a economizar tempo valioso.

-

SlideTeam is the best in the business. Their templates are engaging and customizable. You can rely on them.

-

Keep doing the good work guys. Surpass the needs and expectations always!!