Soziale Manipulationstechniken und Abwehrstrategien Präsentationsfolien

Soziale Manipulationstechniken und Gegenmaßnahmen Verhaltensausnutzung - Bedrohungen, Bewusstsein und Schutz Soziale Technik - Risikominderungsstrategien für Unternehmen Schutz Ihrer Organisation vor sozialer Technik

You must be logged in to download this presentation.

Impress your

Impress your audience

Editable

of Time

Merkmale dieser PowerPoint-Präsentationsfolien:

Liefern Sie dieses vollständige Deck an Ihre Teammitglieder und andere Mitarbeiter. Umfasst mit stilisierten Folien, die verschiedene Konzepte präsentieren, ist diese Präsentation zu Social Engineering-Methoden und Abwehrstrategien das beste Werkzeug, das Sie nutzen können. Passen Sie den Inhalt und die Grafiken an, um es einzigartig und anregend zu gestalten. Alle vierundachtzig Folien sind bearbeitbar und modifizierbar, sodass Sie sie ganz an Ihre Geschäftssituation anpassen können. Schriftart, Farbe und andere Komponenten sind ebenfalls in einem bearbeitbaren Format, was diese PPT-Gestaltung zur besten Wahl für Ihre nächste Präsentation macht. Laden Sie es also jetzt herunter.

People who downloaded this PowerPoint presentation also viewed the following :

Inhalt dieser Powerpoint-Präsentation

Folie 1: Diese Folie führt in Social-Engineering-Methoden und Mitigationsstrategien ein. Nennen Sie Ihren Firmennamen und beginnen Sie.

Folie 2: Dies ist eine Agenda-Folie. Nennen Sie hier Ihre Tagesordnungspunkte.

Folie 3: Diese Folie zeigt ein Inhaltsverzeichnis für die Präsentation.

Folie 4: Dies ist eine einführende Folie.

Folie 5: Diese Folie behandelt den Social-Engineering-Prozess der Manipulation von Opfern, um Zugang zu deren vertraulichen Informationen zu erhalten.

Folie 6: Dies ist eine einführende Folie.

Folie 7: Diese Folie stellt die verschiedenen Arten von Social-Engineering-Angriffen basierend auf Technologie und menschlicher Interaktion dar.

Folie 8: Dies ist eine einführende Folie.

Folie 9: Diese Folie behandelt Social-Engineering-Angriffe unter Verwendung der Identitätsvortäuschungsmethode.

Folie 10: Diese Folie stellt effektive Strategien vor, um sich vor Identitätsvortäuschungsangriffen zu schützen.

Folie 11: Dies ist eine einführende Folie.

Folie 12: Diese Folie demonstriert anhand eines illustrativen Beispiels das Vorgehen bei einem Tailgating-Angriff.

Folie 13: Diese Folie hebt die besten Praktiken hervor, um Tailgating-Social-Engineering-Angriffe zu vermeiden.

Folie 14: Dies ist eine einführende Folie.

Folie 15: Diese Folie behandelt die Baiting-Technik von Social-Engineering-Angriffen.

Folie 16: Diese Folie umreißt Methoden zur Verhinderung von Baiting-Angriffen.

Folie 17: Diese Folie vergleicht die beiden Haupttechniken von Social-Engineering-Angriffen, bekannt als Baiting und Phishing.

Folie 18: Dies ist eine einführende Folie.

Folie 19: Diese Folie behandelt die Pretexting-Technik des Social Engineerings und deren Beispiele.

Folie 20: Diese Folie stellt Präventivmaßnahmen vor, um sich vor Pretexting-Angriffen zu schützen.

Folie 21: Dies ist eine einführende Folie.

Folie 22: Diese Folie behandelt Quid-pro-quo-Social-Engineering-Betrugsmaschen.

Folie 23: Diese Folie umreißt die verschiedenen Methoden, die von Angreifern zur Umsetzung von Quid-pro-quo-Betrugsmaschen verwendet werden.

Folie 24: Diese Folie stellt Methoden vor, um Quid-pro-quo-Social-Engineering-Betrugsmaschen zu vermeiden.

Folie 25: Dies ist eine einführende Folie.

Folie 26: Diese Folie behandelt Reverse-Social-Engineering-Betrugsmaschen.

Folie 27: Diese Folie enthält Strategien zur Vermeidung von Reverse-Social-Engineering-Betrugsmaschen.

Folie 28: Dies ist eine einführende Folie.

Folie 29: Diese Folie behandelt die Dumpster-Diving-Technik, die für Social-Engineering-Angriffe verwendet wird.

Folie 30: Dies ist eine einführende Folie.

Folie 31: Diese Folie stellt die Scareware-Technik dar, die von Betrügern für Social-Engineering-Angriffe verwendet wird.

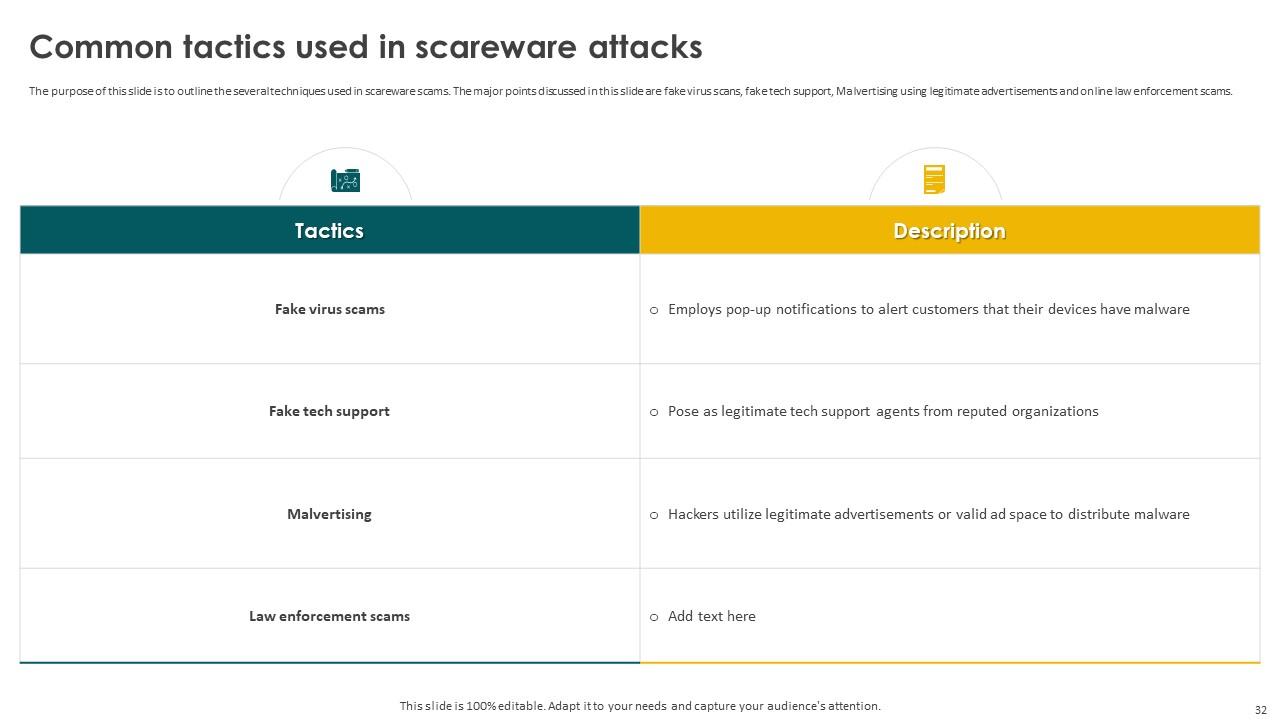

Folie 32: Diese Folie umreißt die verschiedenen Techniken, die bei Scareware-Betrugsmaschen verwendet werden.

Folie 33: Diese Folie stellt die verschiedenen Schritte dar, die in einer Fake-Antivirus-Scareware-Kampagne involviert sind.

Folie 34: Diese Folie enthält Tools und Best Practices zur Vermeidung von Scareware-Angriffen.

Folie 35: Dies ist eine einführende Folie.

Folie 36: Diese Folie demonstriert einen Überblick über Cyber-Phishing-Angriffe.

Folie 37: Diese Folie umreißt verschiedene Präventivmaßnahmen, um sich vor Phishing-Angriffen zu schützen.

Folie 38: Dies ist eine einführende Folie.

Folie 39: Diese Folie zeigt das Vorgehen bei E-Mail-basierten Phishing-Angriffen.

Folie 40: Diese Folie behandelt verschiedene E-Mail-basierte Phishing-Angriffe wie Spear-Phishing und Whaling.

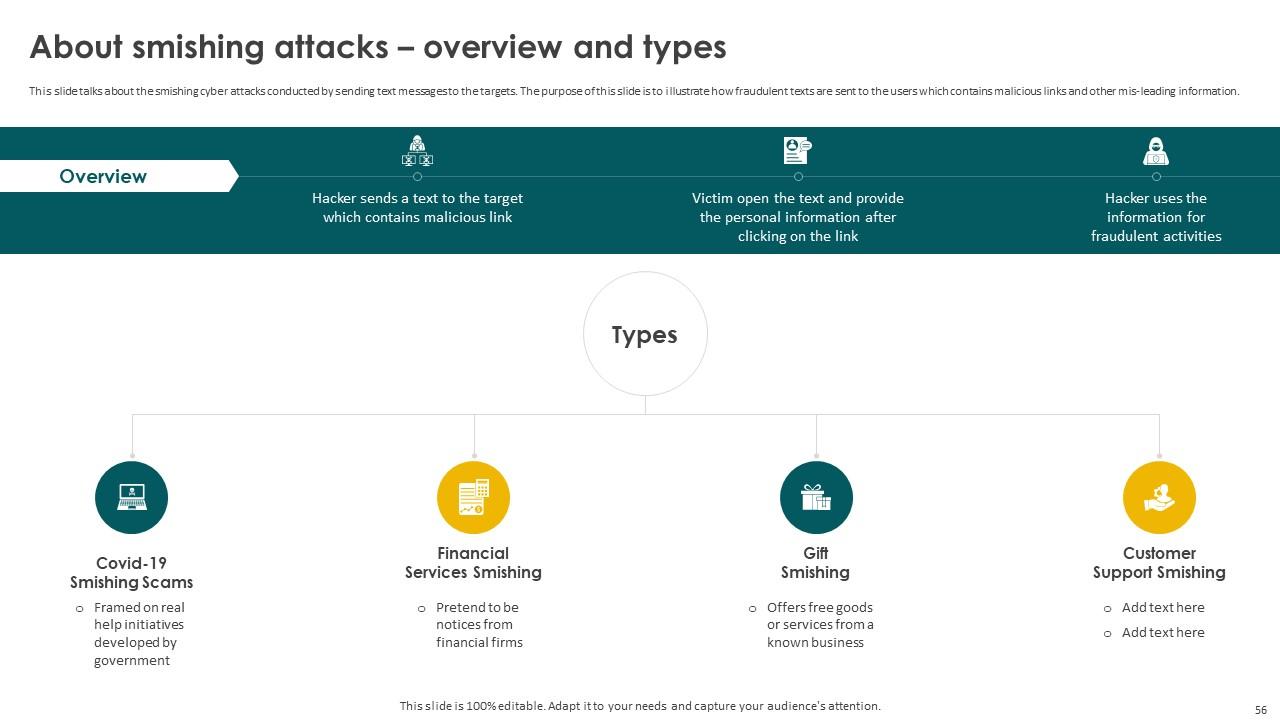

Folie 41: Dies ist eine einführende Folie.

Soziale Manipulationstechniken und Abwehrstrategien

Unsere Social Engineering-Methoden und Mitigation-Strategien-Präsentationsfolien können Ihnen effektiv dabei helfen, wertvolle Zeit zu sparen. Sie sind fertig erstellt und lassen sich in jede Präsentationsstruktur integrieren.

-

SlideTeam is the best in the business. Their templates are engaging and customizable. You can rely on them.

-

Keep doing the good work guys. Surpass the needs and expectations always!!