Phishing-Angriffe und Strategien zu ihrer Eindämmung V2 Powerpoint-Präsentationsfolien

Schauen Sie sich unsere professionell gestaltete PowerPoint-Präsentation zu Phishing-Angriffen und Strategien zu ihrer Eindämmung an. Es veranschaulicht systematisch die Abläufe bei Cyber-Phishing-Angriffen, beleuchtet verschiedene Zielbranchen, die anfällig für Cyber-Kriminalität sind, und erläutert, warum Organisationen zu Opfern werden. Darüber hinaus beschreibt der Vortrag verschiedene Arten von Phishing-Angriffen und bietet praktische Strategien zu deren Abwehr. Dazu gehören E-Mail-Phishing, Spear-Phishing, Whale-Phishing, Vishing, Smishing, Angler-Phishing, Pharming, Pop-up-Phishing, Klon-Phishing, Man-in-the-Middle-Angriffe, Evil-Twin-Scams, Watering-Hole-Angriffe und Suchmaschinen-Phishing. Es bietet außerdem Einblicke in die Einführung eines mehrschichtigen Ansatzes zur Stärkung der Phishing-Abwehr und Richtlinien zum Schutz vor Phishing-Betrügereien. Darüber hinaus enthält das Spear-Phishing-Deck Abschnitte zur Sensibilisierung für Phishing-Angriffe und stellt einen umfassenden Plan für die Implementierung von Phishing-Sensibilisierungskampagnen in Unternehmen vor. Es beschreibt die Ressourcen, die Unternehmen ihren Mitarbeitern zur Verfügung stellen können, um sich vor Cyberkriminalität zu schützen. Schließlich umfasst das Man-in-the-Middle-Phishing-Deck eine Roadmap, einen 30-60-90-Tage-Plan, einen Zeitplan, eine Checkliste zum Schutz von Organisationen vor Phishing-Angriffen und ein Dashboard zur Verfolgung von Cyber-Angriffen. Laden Sie unser zu 100 Prozent bearbeitbares und anpassbares PowerPoint herunter, das mit Google Slides kompatibel ist, um Ihren Präsentationsprozess zu optimieren.

You must be logged in to download this presentation.

Impress your

Impress your audience

Editable

of Time

Merkmale dieser PowerPoint-Präsentationsfolien:

Diese vollständige Präsentation deckt verschiedene Themen ab und hebt wichtige Konzepte hervor. Es verfügt über PPT-Folien, die auf Ihre Geschäftsanforderungen zugeschnitten sind. Diese vollständige Deckpräsentation konzentriert sich auf Phishing-Angriffe und Strategien zu deren Eindämmung, V2-Powerpoint-Präsentationsfolien und verfügt über Vorlagen mit professionellen Hintergrundbildern und relevanten Inhalten. Dieses Deck besteht aus insgesamt fünfundneunzig Folien. Unsere Designer haben anpassbare Vorlagen erstellt, um Ihren Komfort im Auge zu behalten. Sie können Farbe, Text und Schriftgröße problemlos bearbeiten. Darüber hinaus können Sie bei Bedarf auch Inhalte hinzufügen oder löschen. Erhalten Sie Zugriff auf diese vollständig bearbeitbare vollständige Präsentation, indem Sie unten auf den Download-Button klicken.

People who downloaded this PowerPoint presentation also viewed the following :

Inhalt dieser Powerpoint-Präsentation

Folie 1 : Auf dieser Folie werden Phishing-Angriffe und Strategien zu deren Eindämmung vorgestellt. Geben Sie Ihren Firmennamen an und beginnen Sie.

Folie 2 : Dies ist eine Agenda-Folie. Geben Sie hier Ihre Agenda an.

Folie 3 : Diese Folie zeigt das Inhaltsverzeichnis der Präsentation.

Folie 4 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 5 : Diese Folie zeigt einen Überblick über Cyber-Phishing-Angriffe und spricht über die Wirksamkeit von Phishing-Betrügereien.

Folie 6 : Auf dieser Folie werden die Methoden vorgestellt, mit denen Phisher Opfer angreifen, und die verschiedenen Methoden beschrieben, mit denen Angreifer Opfer austricksen.

Folie 7 : Auf dieser Folie geht es um die Umsetzung und Funktionsweise von Phishing-Angriffen. Der Zweck dieser Folie besteht darin, zu erklären, wie Cyber-Phishing-Betrug durchgeführt wird.

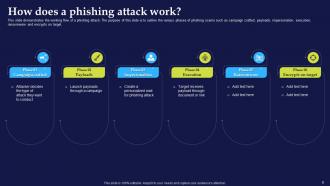

Folie 8 : Diese Folie demonstriert den Arbeitsablauf eines Phishing-Angriffs und skizziert die verschiedenen Phasen von Phishing-Betrügereien, z. B. erstellte Kampagnen, Payloads usw.

Folie 9 : Auf dieser Folie werden die verschiedenen Gründe dargelegt, warum Unternehmen Opfer unterschiedlicher Phishing-Angriffe werden.

Folie 10 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

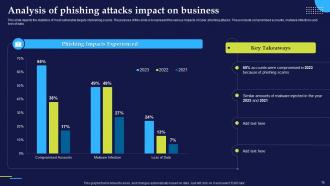

Folie 11 : Auf dieser Folie werden die Auswirkungen von Phishing-Angriffen auf Unternehmen erörtert und die Geldsummen dargestellt, die namhaften Unternehmen durch Phishing-Betrug verloren gehen.

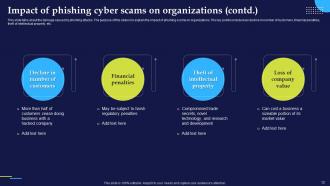

Folie 12 : Auf dieser Folie geht es um den durch Phishing-Angriffe verursachten Schaden. Der Zweck dieser Folie besteht darin, die Auswirkungen von Phishing-Betrügereien auf Unternehmen zu erläutern.

Folie 13 : Diese Folie beschreibt den durch Phishing-Angriffe verursachten Schaden. Der Zweck dieser Folie besteht darin, die Auswirkungen von Phishing-Betrügereien auf Unternehmen zu erläutern.

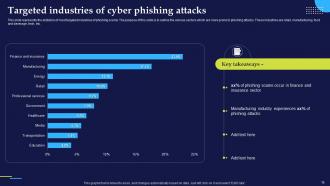

Folie 14 : Diese Folie stellt die Statistiken der am stärksten von Phishing-Betrug betroffenen Branchen dar.

Folie 15 : Diese Folie zeigt die Statistiken der am stärksten gefährdeten Ziele von Phishing-Betrügereien und stellt die verschiedenen Auswirkungen von Cyber-Phishing-Angriffen dar.

Folie 16 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 17 : Auf dieser Folie werden die verschiedenen Arten von Cyber-Phishing-Angriffen beschrieben. Zu den Arten gehören E-Mail-Phishing, HTTPS-Phishing, Whaling usw.

Folie 18 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

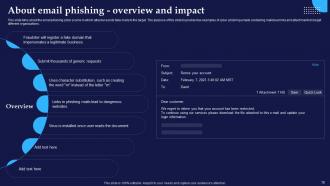

Folie 19 : Auf dieser Folie geht es um E-Mail-Phishing-Cyberbetrug, bei dem Angreifer gefälschte E-Mails an das Ziel senden.

Folie 20 : Diese Folie demonstriert die Vorgehensweise bei E-Mail-basierten Phishing-Angriffen und erklärt, wie Angreifer gefälschte Websites nutzen, um an sensible Daten der Benutzer zu gelangen.

Folie 21 : Auf dieser Folie geht es um die Warnzeichen, die dem Benutzer helfen können, Phishing-E-Mails zu erkennen.

Folie 22 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

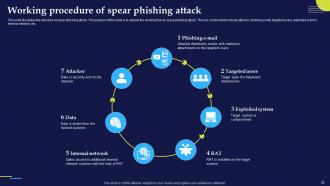

Folie 23 : Auf dieser Folie geht es um Spear-Phishing-Cyberangriffe, bei denen Betrüger eine bestimmte Person oder eine bestimmte Personengruppe ins Visier nehmen.

Folie 24 : Diese Folie veranschaulicht die Struktur eines Spear-Phishing-Angriffs. Der Zweck dieser Folie besteht darin, den Arbeitsablauf eines Spear-Phishing-Angriffs zu erläutern.

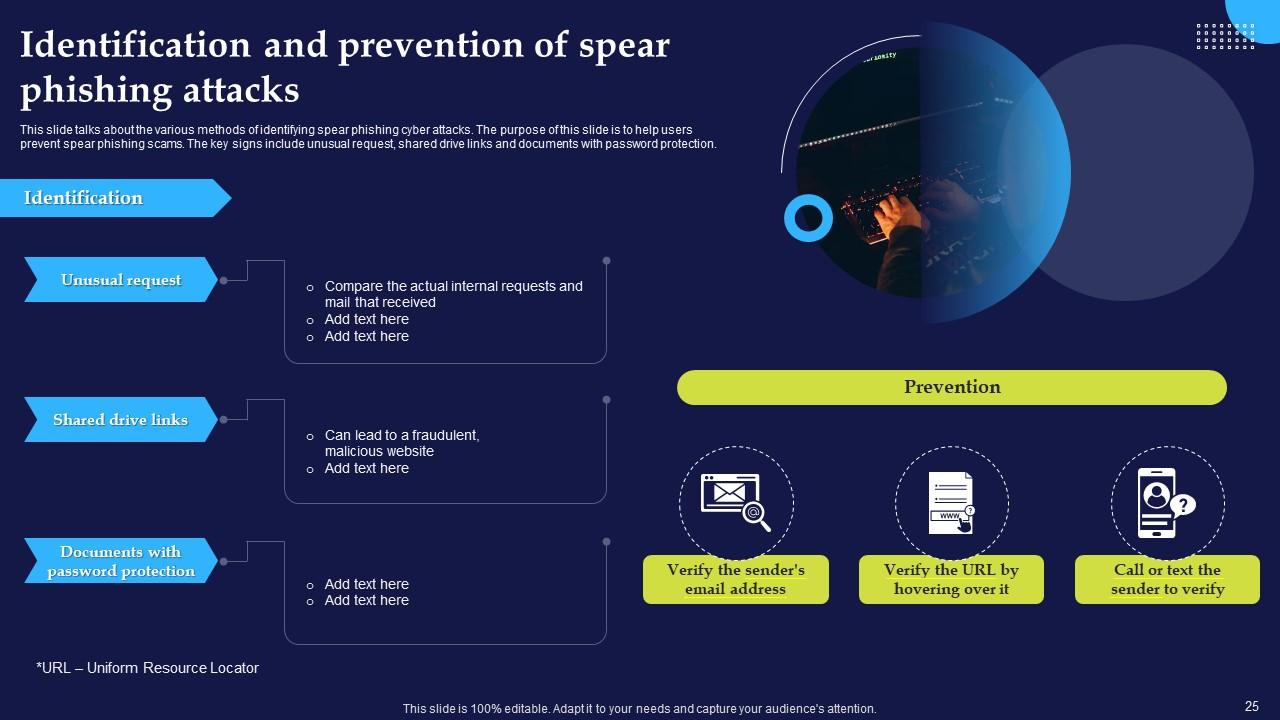

Folie 25 : Auf dieser Folie geht es um die verschiedenen Methoden zur Erkennung von Spear-Phishing-Cyberangriffen.

Folie 26 : Diese Folie veranschaulicht die Schritte, die sofort unternommen werden müssen, nachdem man auf einen Spear-Phishing-Betrug hereingefallen ist.

Folie 27 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 28 : Auf dieser Folie geht es um den Whaling-Phishing-Angriff, der auch als CEO-Betrug bekannt ist.

Folie 29 : Auf dieser Folie geht es um die verschiedenen Methoden zur Identifizierung von Whale-Phishing-Cyberangriffen.

Folie 30 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

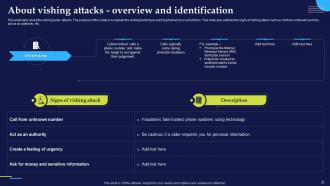

Folie 31 : Auf dieser Folie geht es um Vishing-Cyberangriffe und um die Vishing-Technik, mit der Phisher ihre Opfer betrügen.

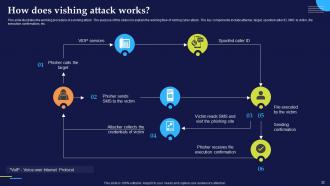

Folie 32 : Diese Folie veranschaulicht den Arbeitsablauf eines Vishing-Angriffs. Der Zweck dieser Folie besteht darin, den Arbeitsablauf eines Vishing-Cyberangriffs zu erläutern.

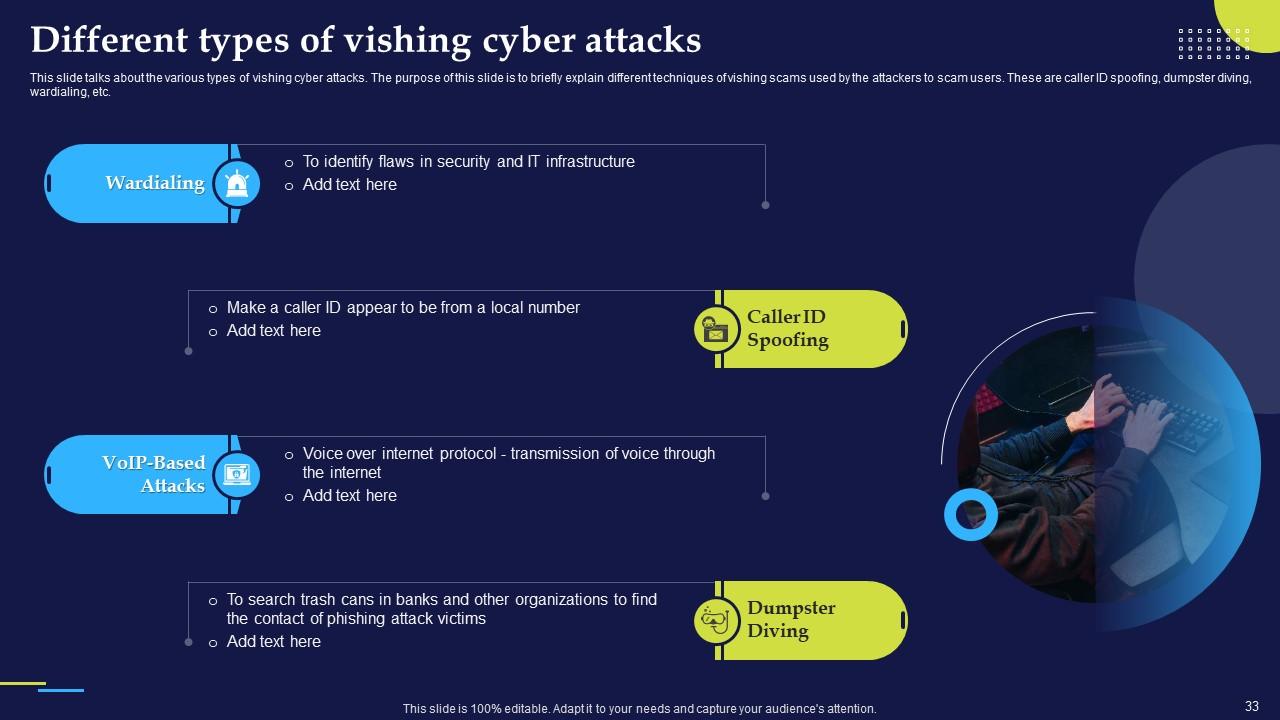

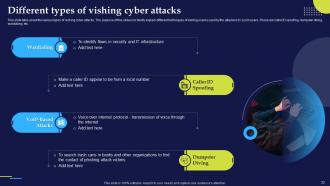

Folie 33 : Auf dieser Folie geht es um die verschiedenen Arten von Vishing-Cyberangriffen und es werden kurz verschiedene Vishing-Techniken erläutert, mit denen die Angreifer Benutzer betrügen.

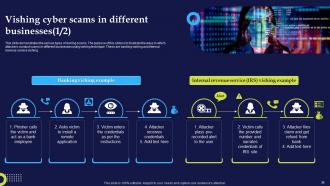

Folie 34 : Diese Folie demonstriert die verschiedenen Arten von Vishing-Betrug und veranschaulicht die Art und Weise, wie Angreifer mithilfe der Vishing-Technik Betrügereien in verschiedenen Unternehmen durchführen.

Folie 35 : Diese Folie zeigt auch die verschiedenen Arten von Vishing-Betrug und veranschaulicht die Art und Weise, wie Angreifer mithilfe der Vishing-Technik in verschiedenen Unternehmen Betrügereien durchführen.

Folie 36 : Auf dieser Folie geht es um Möglichkeiten, Benutzer vor Vishing-Angriffen zu schützen. Dazu gehört, Anrufe von Robotern zu vermeiden, niemals auf automatisierte Audioanrufe zu reagieren usw.

Folie 37 : Auf dieser Folie werden die Techniken vorgestellt, die dabei helfen können, Unternehmen vor Phishing- und Vishing-Angriffen zu schützen.

Folie 38 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 39 : Auf dieser Folie geht es um die Smishing-Cyberangriffe, die durch das Versenden von Textnachrichten an die Ziele durchgeführt werden.

Folie 40 : Diese Folie zeigt verschiedene Methoden zur Identifizierung von Smishing-Cyberangriffen. Der Zweck dieser Folie besteht darin, Benutzern dabei zu helfen, Smishing-Betrügereien zu erkennen.

Folie 41 : Auf dieser Folie geht es um die verschiedenen Arten von Smishing-Cyberangriffen und um verschiedene Smishing-Techniken, mit denen die Angreifer Benutzer betrügen.

Folie 42 : Diese Folie zeigt das reale Beispiel von Smishing-Cyberangriffen, die auf verschiedene Einzelpersonen und Organisationen abzielten.

Folie 43 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

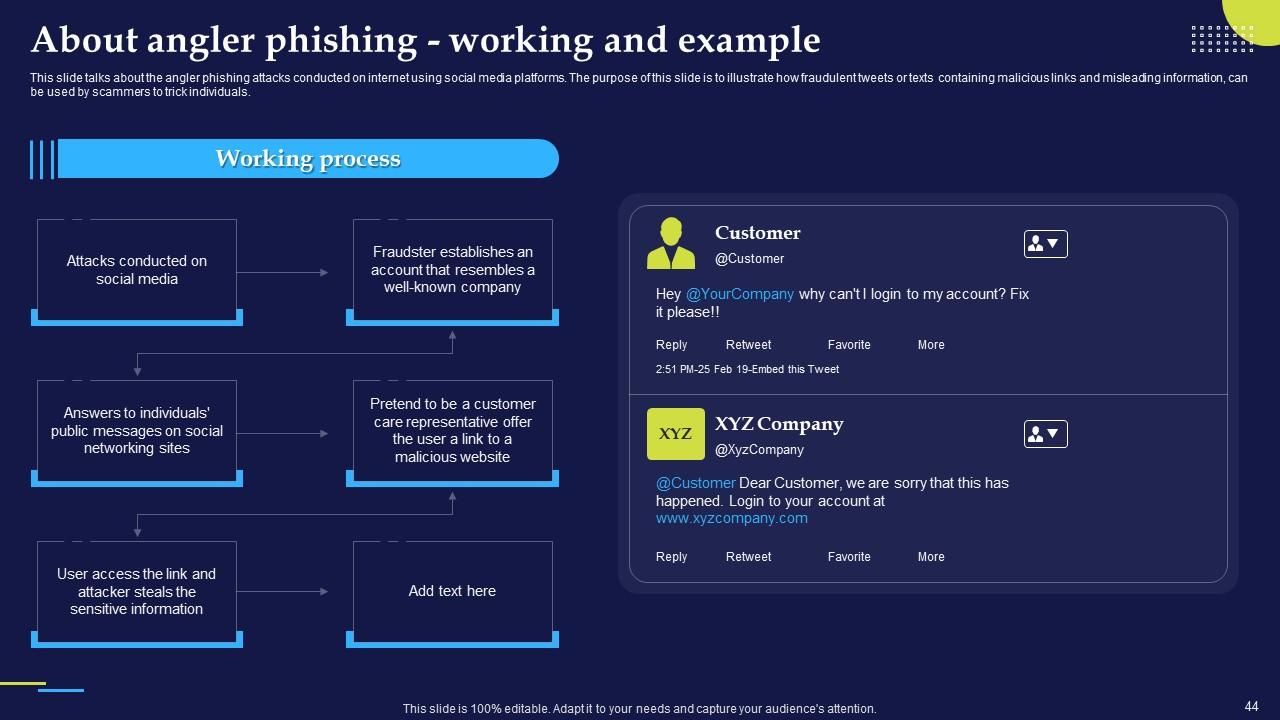

Folie 44 : Auf dieser Folie geht es um die Angler-Phishing-Angriffe im Internet über Social-Media-Plattformen.

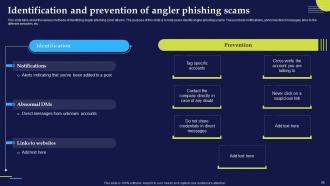

Folie 45 : Diese Folie zeigt verschiedene Methoden zur Identifizierung von Angler-Phishing-Cyberangriffen. Der Zweck dieser Folie besteht darin, Benutzern dabei zu helfen, Angler-Phishing-Betrügereien zu erkennen.

Folie 46 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

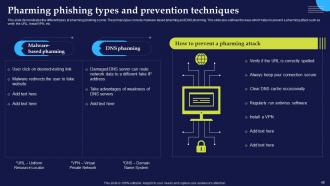

Folie 47 : Auf dieser Folie geht es um Pharming-Phishing-Cyberbetrug. Der Zweck dieser Folie besteht darin, die Möglichkeiten zur Erkennung von Pharming-Betrügereien zu veranschaulichen.

Folie 48 : Diese Folie zeigt die verschiedenen Arten von Pharming-Phishing-Betrügereien. Zu den Haupttypen gehören Malware-basiertes Pharming und DNS-Pharming.

Folie 49 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

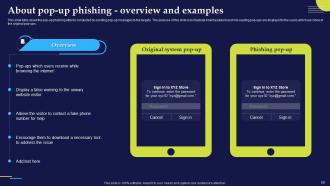

Folie 50 : Auf dieser Folie geht es um Pop-up-Phishing-Angriffe, bei denen Pop-up-Nachrichten an die Ziele gesendet werden.

Folie 51 : Auf dieser Folie werden die verschiedenen Warnzeichen beschrieben, die bei der Erkennung von Pop-up-Phishing-Cyberangriffen hilfreich sind.

Folie 52 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 53 : Auf dieser Folie geht es um die Klon-Phishing-Cyberangriffe, bei denen der Angreifer doppelte E-Mails an die Organisationen sendet.

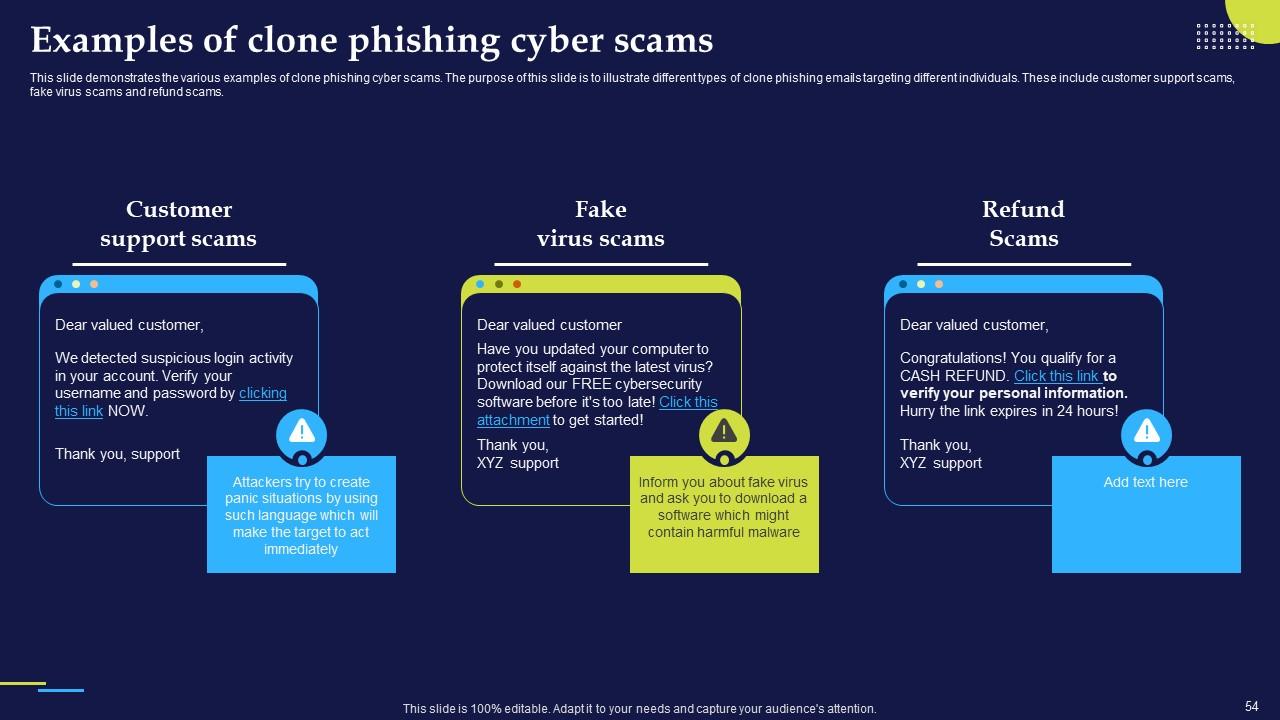

Folie 54 : Diese Folie zeigt die verschiedenen Beispiele für Klon-Phishing-Cyberbetrug.

Folie 55 : Auf dieser Folie werden die verschiedenen Schritte erläutert, die ergriffen werden können, um Klon-Phishing-Angriffe zu verhindern.

Folie 56 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

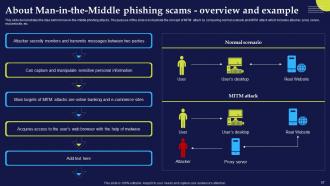

Folie 57 : Diese Folie veranschaulicht die Idee hinter Man-in-the-Middle-Phishing-Angriffen.

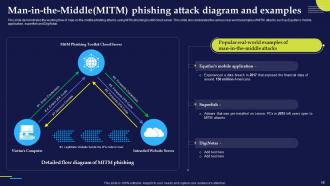

Folie 58 : Diese Folie zeigt den Arbeitsablauf von Man-in-the-Middle-Phishing-Angriffen mithilfe des MITM-Phishing-Toolkit-Cloud-Servers.

Folie 59 : Auf dieser Folie werden die verschiedenen Phishing-Kits vorgestellt, mit denen Angreifer Man-in-the-Middle-Betrügereien durchführen.

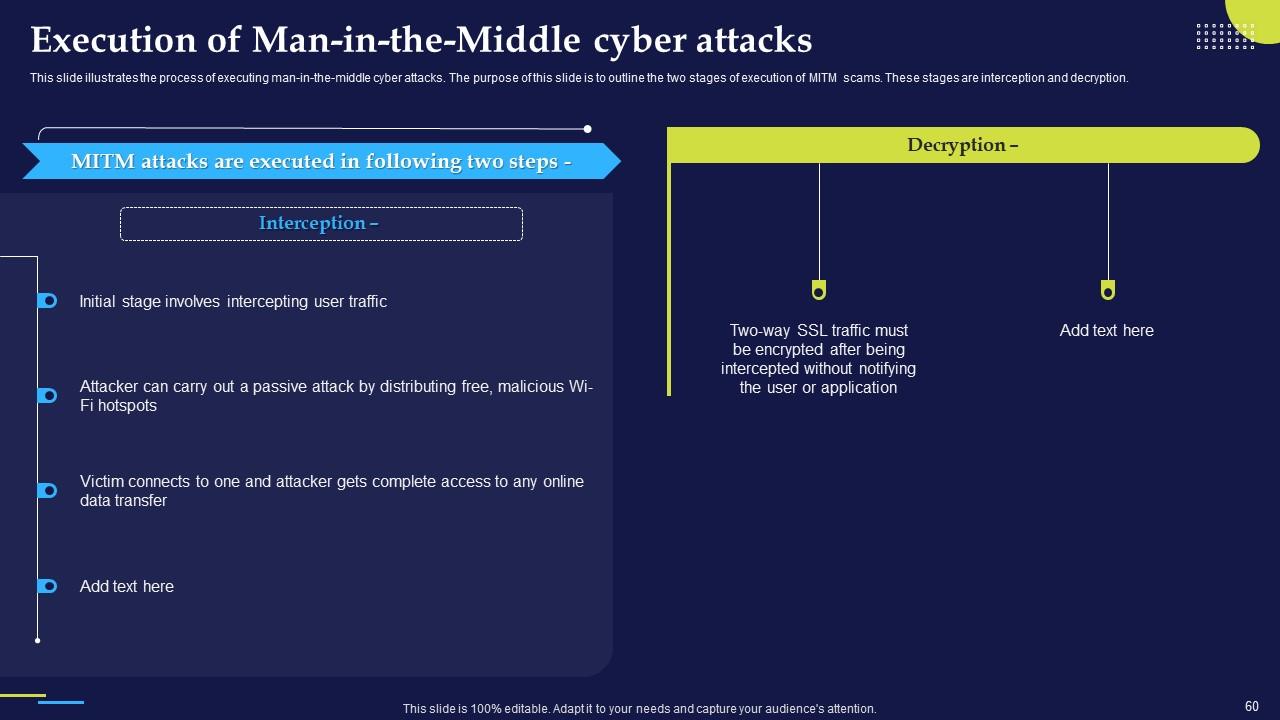

Folie 60 : Diese Folie veranschaulicht den Prozess der Durchführung von Man-in-the-Middle-Cyberangriffen.

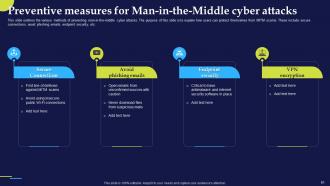

Folie 61 : Auf dieser Folie werden die verschiedenen Methoden zur Verhinderung von Man-in-the-Middle-Cyberangriffen vorgestellt.

Folie 62 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

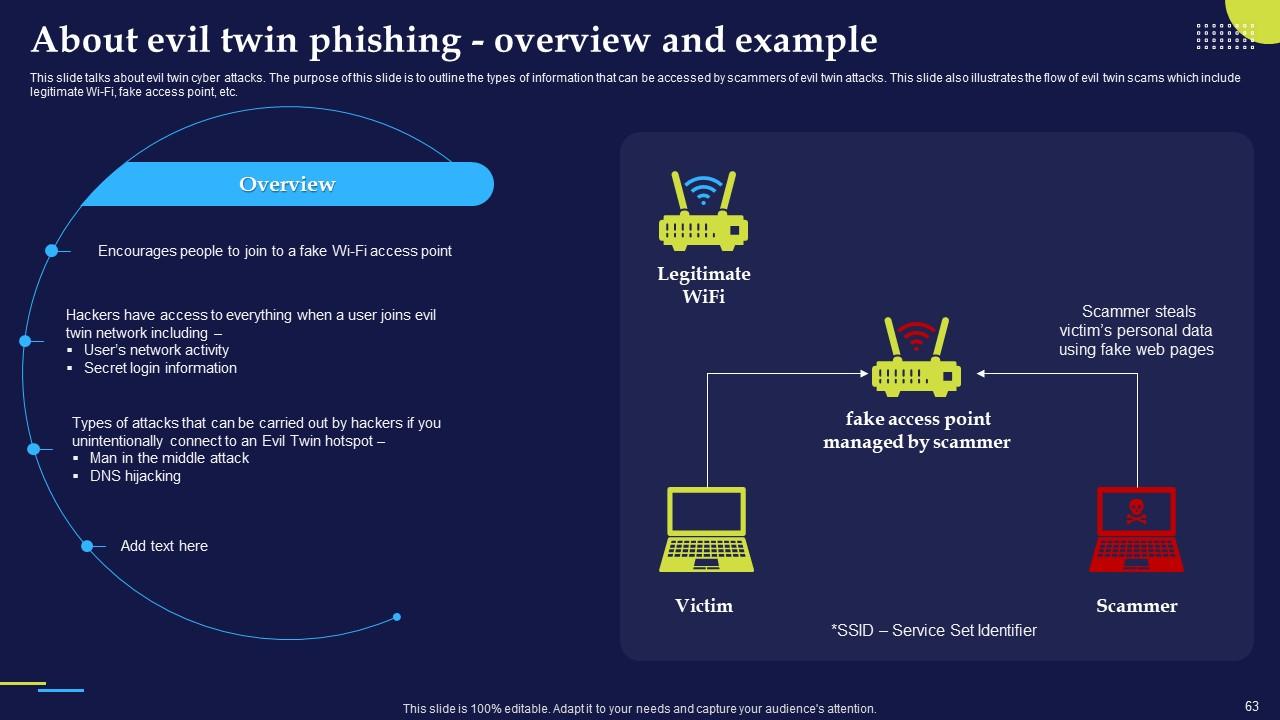

Folie 63 : Auf dieser Folie geht es um Cyberangriffe mit bösen Zwillingen und umreißt die Arten von Informationen, auf die Betrüger bei Angriffen mit bösen Zwillingen zugreifen können.

Folie 64 : Diese Folie stellt die Funktionsweise böser Zwillings-Phishing-Angriffe dar. Zu den wichtigsten Punkten gehören die Einrichtung eines gefälschten Zugangspunkts für böse Zwillinge, die Einrichtung eines gefälschten Gefangenenportals usw.

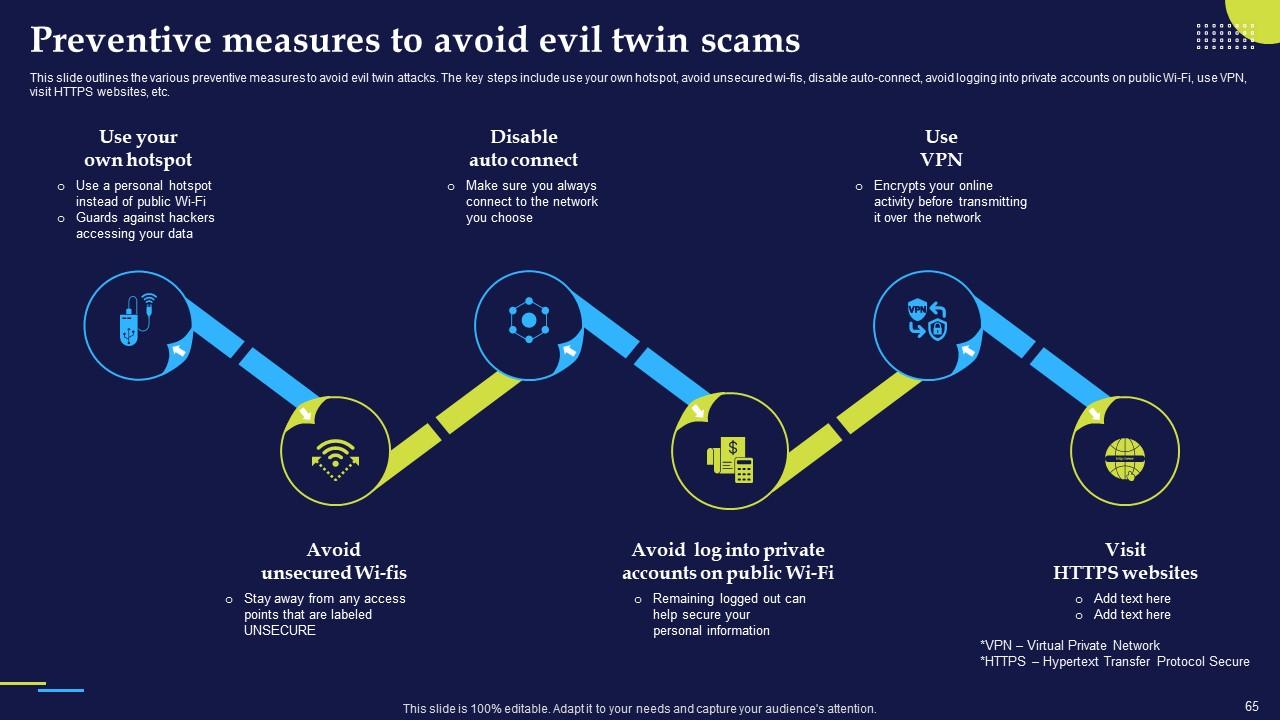

Folie 65 : Diese Folie beschreibt die verschiedenen vorbeugenden Maßnahmen zur Vermeidung böser Zwillingsangriffe. Zu den wichtigsten Schritten gehören die Nutzung eines eigenen Hotspots, die Vermeidung ungesicherter WLANs usw.

Folie 66 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

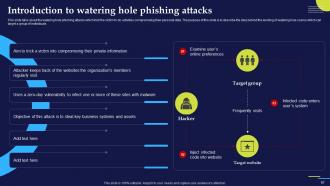

Folie 67 : Auf dieser Folie geht es um die Watering-Hole-Phishing-Angriffe, bei denen das Opfer dazu verleitet wird, Aktivitäten durchzuführen, bei denen seine persönlichen Daten gefährdet werden.

Folie 68 : Diese Folie stellt den Arbeitsprozess von Watering-Hole-Phishing-Angriffen dar. Der Zweck dieser Folie besteht darin, das Flussdiagramm von Watering-Hole-Phishing-Betrügereien zu veranschaulichen.

Folie 69 : Diese Folie demonstriert die Techniken, mit denen Betrüger Watering-Hole-Angriffe durchführen.

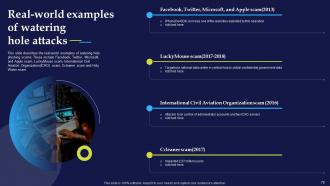

Folie 70 : Diese Folie beschreibt die realen Beispiele für Watering-Hole-Phishing-Betrug. Dazu gehören Facebook-, Twitter-, Microsoft- und Apple-Betrug usw.

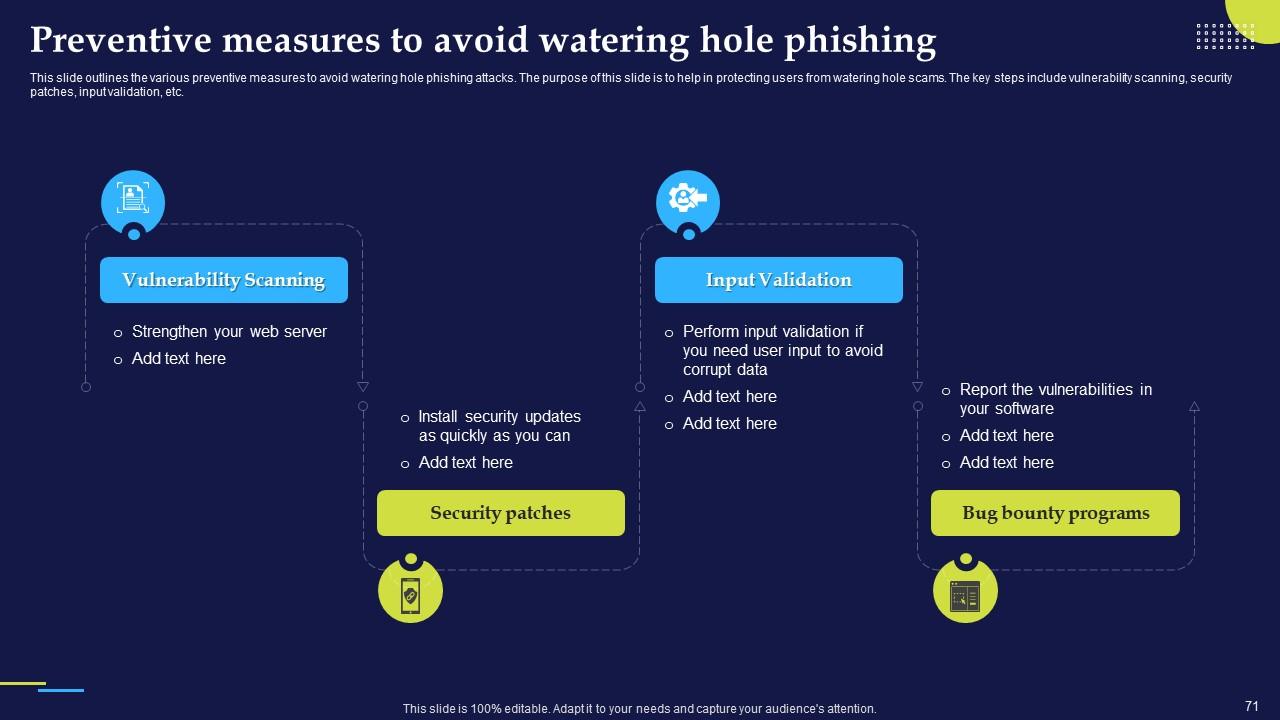

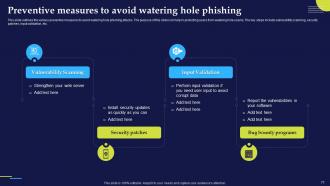

Folie 71 : Auf dieser Folie werden die verschiedenen vorbeugenden Maßnahmen zur Vermeidung von Watering-Hole-Phishing-Angriffen beschrieben.

Folie 72 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 73 : Auf dieser Folie geht es um Suchmaschinen-Phishing-Betrügereien und erklärt, wie Phisher ihre selbst erstellten Websites nutzen, um Opfer auszutricksen.

Folie 74 : Auf dieser Folie werden verschiedene Tricks beschrieben, mit denen betrügerische Websites ihre Besucher betrügen.

Folie 75 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 76 : Auf dieser Folie geht es um das größte von Phishern begangene Verbrechen namens Identitätsdiebstahl.

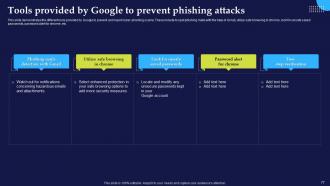

Folie 77 : Diese Folie zeigt die verschiedenen Tools, die Google zur Verhinderung und Meldung von Cyber-Phishing-Betrügereien bereitstellt.

Folie 78 : Diese Folie beschreibt die verschiedenen vorbeugenden Maßnahmen, um sich vor Phishing-Angriffen zu schützen. Dazu gehört das Wissen, wie man Phishing-Betrug erkennt, wie man das Klicken auf diesen Link vermeidet usw.

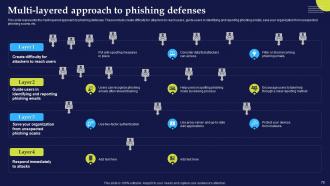

Folie 79 : Diese Folie stellt den mehrschichtigen Ansatz zur Phishing-Abwehr dar.

Folie 80 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

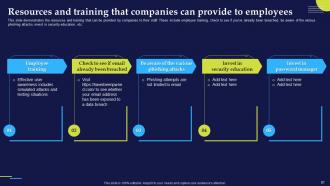

Folie 81 : Diese Folie zeigt die Ressourcen und Schulungen, die Unternehmen ihren Mitarbeitern anbieten können.

Folie 82 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 83 : Diese Folie stellt das Schulungsprogramm für Mitarbeiter dar, das ihnen hilft, verschiedene Cybersicherheitsbetrügereien in Unternehmen zu verhindern.

Folie 84 : Diese Folie demonstriert die Funktionsweise von Phishing-Schulungsprogrammen für Organisationen.

Folie 85 : Auf dieser Folie werden die Vorteile umfassender Schulungsprogramme in Organisationen erläutert.

Folie 86 : Auf dieser Folie geht es um die Maßnahmen für eine erfolgreiche Phishing-Aufklärungskampagne.

Folie 87 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 88 : Auf dieser Folie werden die Schritte beschrieben, die ergriffen werden müssen, um das Unternehmen und seine Mitarbeiter vor Phishing-Angriffen zu schützen.

Folie 89 : Diese Folie stellt einen 30-60-90-Plan zum Schutz von Unternehmen und ihren Mitarbeitern vor Phishing-Angriffen dar.

Folie 90 : Diese Folie zeigt den Zeitplan zum Schutz von Organisationen vor Phishing für verschiedene Organisationen.

Folie 91 : Diese Folie stellt den Fahrplan zur Verhinderung von Phishing-Angriffen in Organisationen dar. Zu den wichtigsten Schritten gehören die Durchführung einer grundlegenden Sicherheitsbewertung, Mitarbeiterschulungen usw.

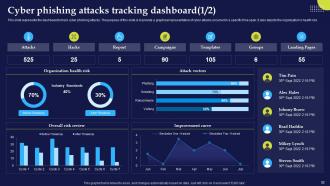

Folie 92 : Diese Folie präsentiert das Dashboard zur Verfolgung von Cyber-Phishing-Angriffen. Der Zweck dieser Folie besteht darin, eine grafische Darstellung von Cyberangriffen bereitzustellen.

Folie 93 : Diese Folie stellt auch das Dashboard zur Verfolgung von Cyber-Phishing-Angriffen dar und bietet eine grafische Darstellung der Cyber-Angriffe in einem bestimmten Zeitraum.

Folie 94 : Diese Folie zeigt alle in der Präsentation enthaltenen Symbole.

Folie 95 : Dies ist eine Dankesfolie mit Adresse, Kontaktnummern und E-Mail-Adresse.

Phishing-Angriffe und Strategien zu deren Abwehr V2 Powerpoint-Präsentationsfolien mit allen 104 Folien:

Nutzen Sie unsere V2-Powerpoint-Präsentationsfolien zu Phishing-Angriffen und Strategien zu deren Abwehr, um effektiv wertvolle Zeit zu sparen. Sie sind gebrauchsfertig und passen in jede Präsentationsstruktur.

-

I was confident and well prepared for my presentation for the first time ever. With SlideTeam’s templates, I could deliver one of my best presentations. Will be coming back for more!

-

SlideTeam provides PPTs on every single topic. Their templates suit my job very well. I am very grateful!