Attaques de phishing et stratégies pour les atténuer Diapositives de présentation Powerpoint V2

Découvrez nos attaques de phishing et stratégies pour les atténuer conçues par des professionnels. Il illustre systématiquement les processus opérationnels impliqués dans les attaques de cyberphishing, mettant en lumière diverses industries ciblées susceptibles d'être victimes de cybercriminalité et expliquant pourquoi les organisations deviennent des victimes. De plus, la présentation décrit divers types d'attaques de phishing et propose des stratégies pratiques pour les contrecarrer. Ceux-ci incluent le phishing par courrier électronique, le spear phishing, le phishing aux baleines, le vishing, le smishing, le phishing par les pêcheurs, le pharming, le phishing par pop-up, le phishing par clonage, les attaques de l'homme du milieu, les escroqueries maléfiques, les attaques de points d'eau et le phishing des moteurs de recherche. Il fournit également des informations sur l'adoption d'une approche à plusieurs niveaux pour renforcer les défenses contre le phishing et des lignes directrices pour se prémunir contre les escroqueries par phishing. En outre, le document sur le spear phishing comprend des sections sur la formation à la sensibilisation aux attaques de phishing, présentant un plan complet pour la mise en œuvre de campagnes de sensibilisation au phishing au sein des organisations. Il décrit les ressources que les entreprises peuvent fournir à leurs employés pour se protéger contre la cybercriminalité. Enfin, le document de phishing de l'homme du milieu comprend une feuille de route, un plan sur 30-60-90 jours, un calendrier, une liste de contrôle pour protéger les organisations contre les attaques de phishing et un tableau de bord pour suivre les cyber-attaques. Téléchargez notre PowerPoint 100 % modifiable et personnalisable, compatible avec Google Slides, pour rationaliser votre processus de présentation.

You must be logged in to download this presentation.

Impress your

Impress your audience

Editable

of Time

Caractéristiques de ces diapositives de présentation PowerPoint :

Cette présentation complète couvre divers sujets et met en évidence des concepts importants. Il contient des diapositives PPT qui répondent aux besoins de votre entreprise. Cette présentation complète met l'accent sur les attaques de phishing et les stratégies pour les atténuer. Diapositives de présentation Powerpoint V2 et contient des modèles avec des images d'arrière-plan professionnelles et un contenu pertinent. Ce jeu comprend un total de quatre-vingt-quinze diapositives. Nos concepteurs ont créé des modèles personnalisables, en gardant à l'esprit votre commodité. Vous pouvez facilement modifier la couleur, le texte et la taille de la police. De plus, vous pouvez également ajouter ou supprimer du contenu si nécessaire. Accédez à cette présentation complète entièrement modifiable en cliquant sur le bouton de téléchargement ci-dessous.

People who downloaded this PowerPoint presentation also viewed the following :

Contenu de cette présentation Powerpoint

Diapositive 1 : Cette diapositive présente les attaques de phishing et les stratégies pour les atténuer. Indiquez le nom de votre entreprise et commencez.

Diapositive 2 : Ceci est une diapositive de l'ordre du jour. Indiquez ici vos agendas.

Diapositive 3 : Cette diapositive montre la table des matières de la présentation.

Diapositive 4 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Diapositive 5 : Cette diapositive présente un aperçu des attaques de cyberphishing et parle de l'efficacité des escroqueries par phishing.

Diapositive 6 : Cette diapositive présente les moyens utilisés par les phishers pour attaquer les victimes et décrit les différentes méthodes utilisées par les attaquants pour tromper les victimes.

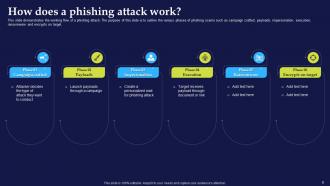

Diapositive 7 : Cette diapositive parle de la mise en œuvre et du fonctionnement des attaques de phishing. Le but de cette diapositive est d'expliquer comment les escroqueries par cyberphishing sont menées.

Diapositive 8 : Cette diapositive montre le déroulement d'une attaque de phishing et décrit les différentes phases des escroqueries par phishing telles que la conception de la campagne, les charges utiles, etc.

Diapositive 9 : Cette diapositive présente les différentes raisons pour lesquelles les entreprises sont victimes de différentes attaques de phishing.

Diapositive 10 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

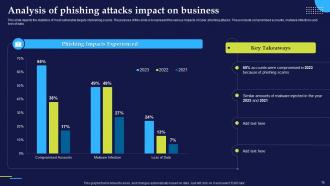

Diapositive 11 : Cette diapositive traite de l'impact des attaques de phishing sur les entreprises et décrit le montant d'argent perdu par des entreprises réputées en raison des escroqueries par phishing.

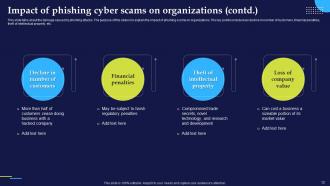

Diapositive 12 : Cette diapositive parle des dommages causés par les attaques de phishing. L'objectif de cette diapositive est d'expliquer l'impact des escroqueries par phishing sur les organisations.

Diapositive 13 : Cette diapositive décrit les dommages causés par les attaques de phishing. L'objectif de cette diapositive est d'expliquer l'impact des escroqueries par phishing sur les organisations.

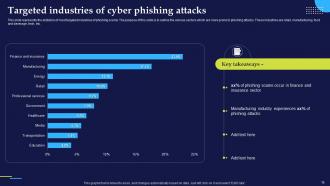

Diapositive 14 : Cette diapositive représente les statistiques des secteurs les plus ciblés par les escroqueries par phishing.

Diapositive 15 : Cette diapositive présente les statistiques des cibles les plus vulnérables aux escroqueries par phishing et représente les différents impacts des attaques de cyberphishing.

Diapositive 16 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Diapositive 17 : Cette diapositive présente les différents types d'attaques de cyberphishing. Les types incluent le phishing par courrier électronique, le phishing HTTPS, le whaling, etc.

Diapositive 18 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

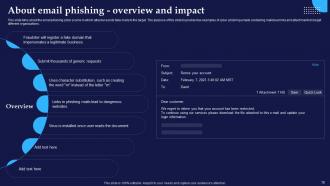

Diapositive 19 : Cette diapositive parle des cyberescroqueries par hameçonnage par courrier électronique dans lesquelles l'attaquant envoie de faux e-mails à la cible.

Diapositive 20 : Cette diapositive montre la procédure des attaques de phishing par courrier électronique et explique comment les faux sites Web sont utilisés par les attaquants pour obtenir les données sensibles des utilisateurs.

Diapositive 21 : Cette diapositive présente les signes d'avertissement qui peuvent aider l'utilisateur à reconnaître les e-mails de phishing.

Diapositive 22 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

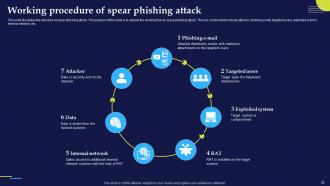

Diapositive 23 : Cette diapositive parle des cyberattaques de spear phishing dans lesquelles l'escroc cible un individu ou un groupe spécifique de personnes.

Diapositive 24 : Cette diapositive illustre la structure d’une attaque de spear phishing. Le but de cette diapositive est d’expliquer le déroulement d’une attaque de spear phishing.

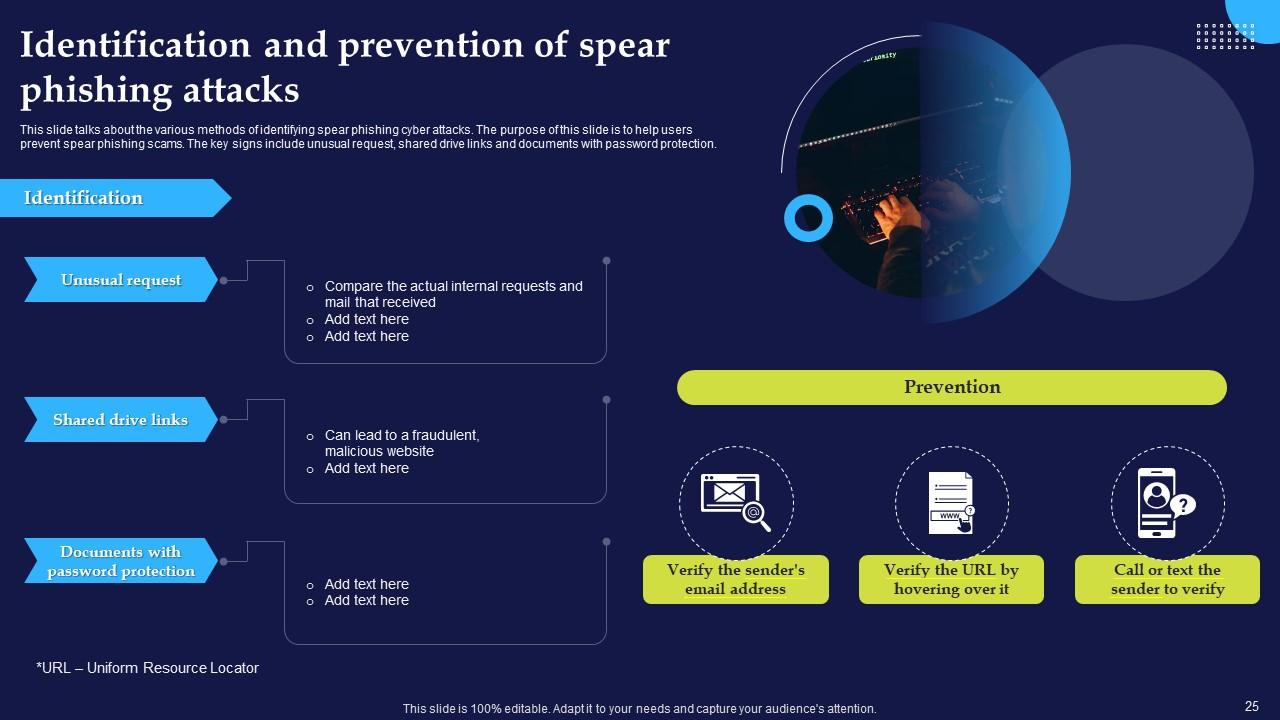

Diapositive 25 : Cette diapositive présente les différentes méthodes d'identification des cyberattaques de spear phishing.

Diapositive 26 : Cette diapositive illustre les étapes à suivre immédiatement après avoir été victime d'une escroquerie par spear phishing.

Diapositive 27 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Diapositive 28 : Cette diapositive parle de l'attaque de phishing à la baleine, également connue sous le nom de fraude au PDG.

Diapositive 29 : Cette diapositive présente les différentes méthodes d'identification des cyberattaques de phishing par baleine.

Diapositive 30 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

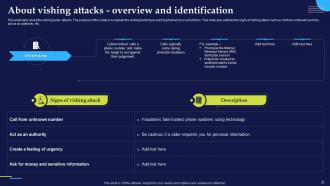

Diapositive 31 : Cette diapositive parle des cyberattaques par vishing et explique la technique de vishing utilisée par les phishers pour arnaquer les victimes.

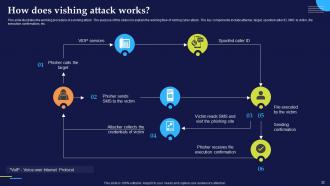

Diapositive 32 : Cette diapositive illustre la procédure de fonctionnement d'une attaque de vishing. Le but de cette diapositive est d'expliquer le déroulement d'une cyberattaque par vishing.

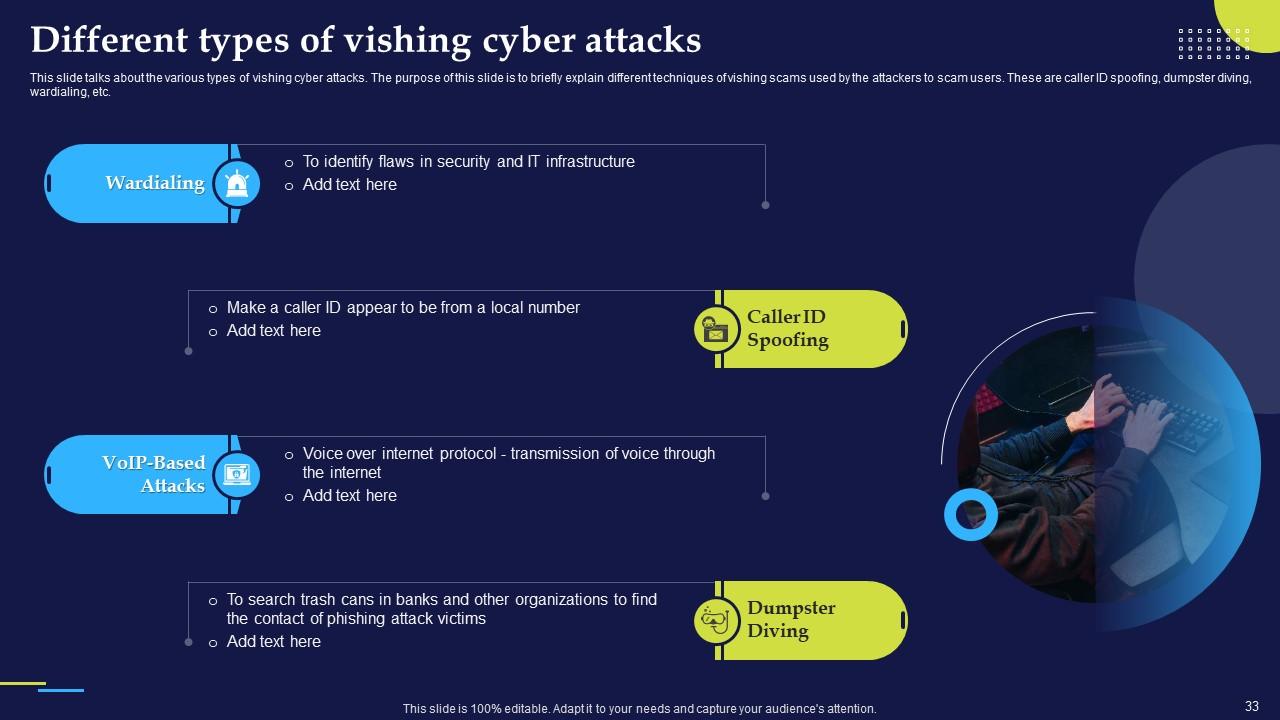

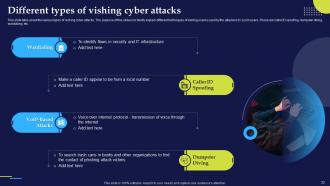

Diapositive 33 : Cette diapositive présente les différents types de cyberattaques par vishing et explique brièvement les différentes techniques d'escroquerie par vishing utilisées par les attaquants pour arnaquer les utilisateurs.

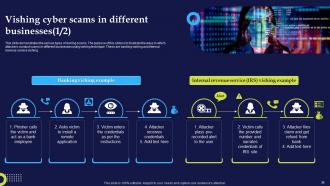

Diapositive 34 : Cette diapositive présente les différents types d'escroqueries par vishing et illustre la manière dont les attaquants mènent des escroqueries dans différentes entreprises en utilisant la technique de vishing.

Diapositive 35 : Cette diapositive présente également les différents types d'escroqueries par vishing et illustre la manière dont les attaquants mènent des escroqueries dans différentes entreprises en utilisant la technique de vishing.

Diapositive 36 : Cette diapositive présente les moyens de protéger les utilisateurs contre les attaques de vishing. Il s'agit notamment d'éviter les appels des robots, de ne jamais répondre aux appels audio automatisés, etc.

Diapositive 37 : Cette diapositive présente les techniques qui peuvent aider à protéger les organisations contre le phishing et les attaques de vishing.

Diapositive 38 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Diapositive 39 : Cette diapositive parle des cyberattaques par smishing menées en envoyant des messages texte aux cibles.

Diapositive 40 : Cette diapositive présente différentes méthodes d'identification des cyberattaques par smishing. Le but de cette diapositive est d'aider les utilisateurs à identifier les escroqueries par smishing.

Diapositive 41 : Cette diapositive présente les différents types de cyberattaques par smishing et explique les différentes techniques d'escroquerie par smishing utilisées par les attaquants pour arnaquer les utilisateurs.

Diapositive 42 : Cette diapositive montre un exemple concret de cyberattaques par smishing ciblant différentes personnes et organisations.

Diapositive 43 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

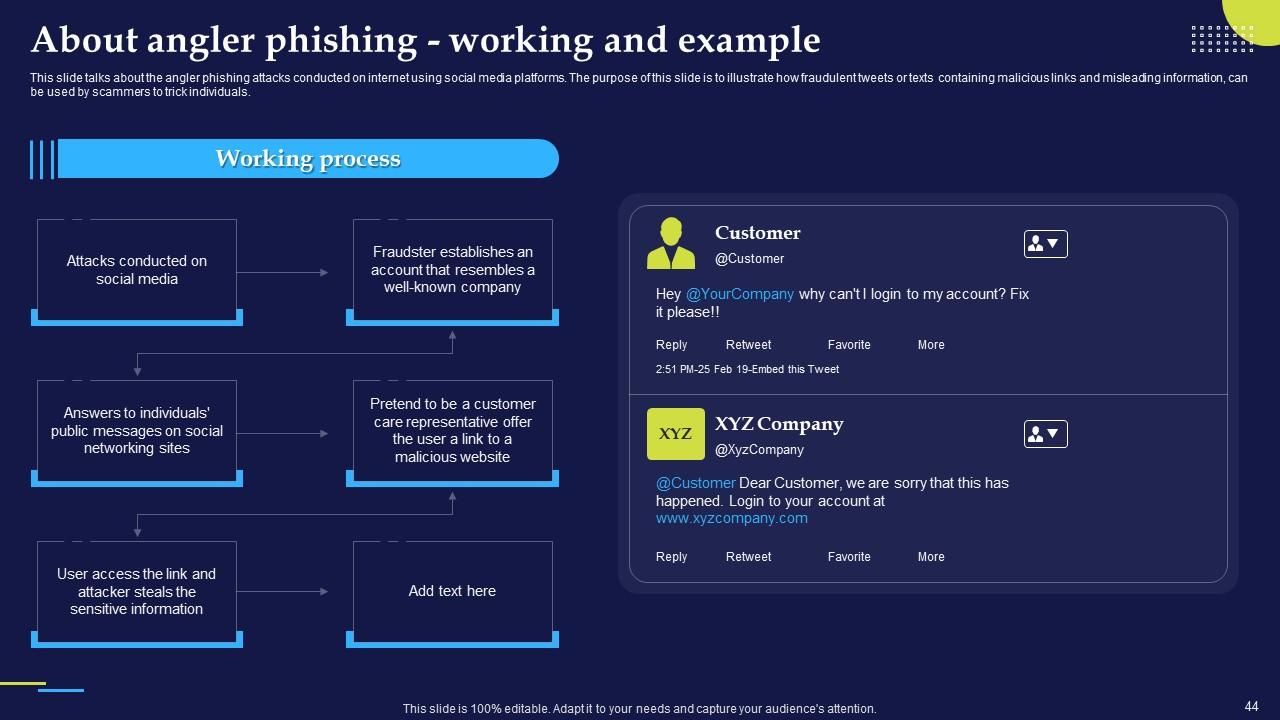

Diapositive 44 : Cette diapositive parle des attaques de phishing menées par les pêcheurs sur Internet à l'aide des plateformes de médias sociaux.

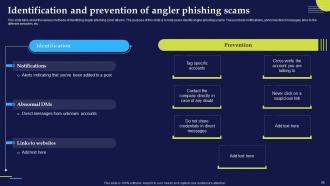

Diapositive 45 : Cette diapositive présente diverses méthodes d'identification des cyberattaques de phishing par les pêcheurs. Le but de cette diapositive est d'aider les utilisateurs à identifier les escroqueries par phishing des pêcheurs.

Diapositive 46 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

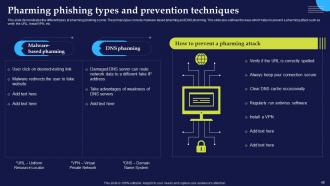

Diapositive 47 : Cette diapositive parle des cyberescroqueries par pharming et phishing. Le but de cette diapositive est d'illustrer les moyens de reconnaître les escroqueries par pharming.

Diapositive 48 : Cette diapositive présente les différents types d'escroqueries par phishing et pharming. Les principaux types incluent le pharming basé sur des logiciels malveillants et le pharming DNS.

Diapositive 49 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

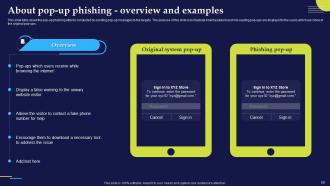

Diapositive 50 : Cette diapositive parle des attaques de phishing pop-up menées en envoyant des messages pop-up aux cibles.

Diapositive 51 : Cette diapositive présente les différents signes avant-coureurs qui aident à identifier les cyberattaques de phishing contextuelles.

Diapositive 52 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Diapositive 53 : Cette diapositive parle des cyberattaques de phishing par clonage dans lesquelles l'attaquant envoie des e-mails en double aux organisations.

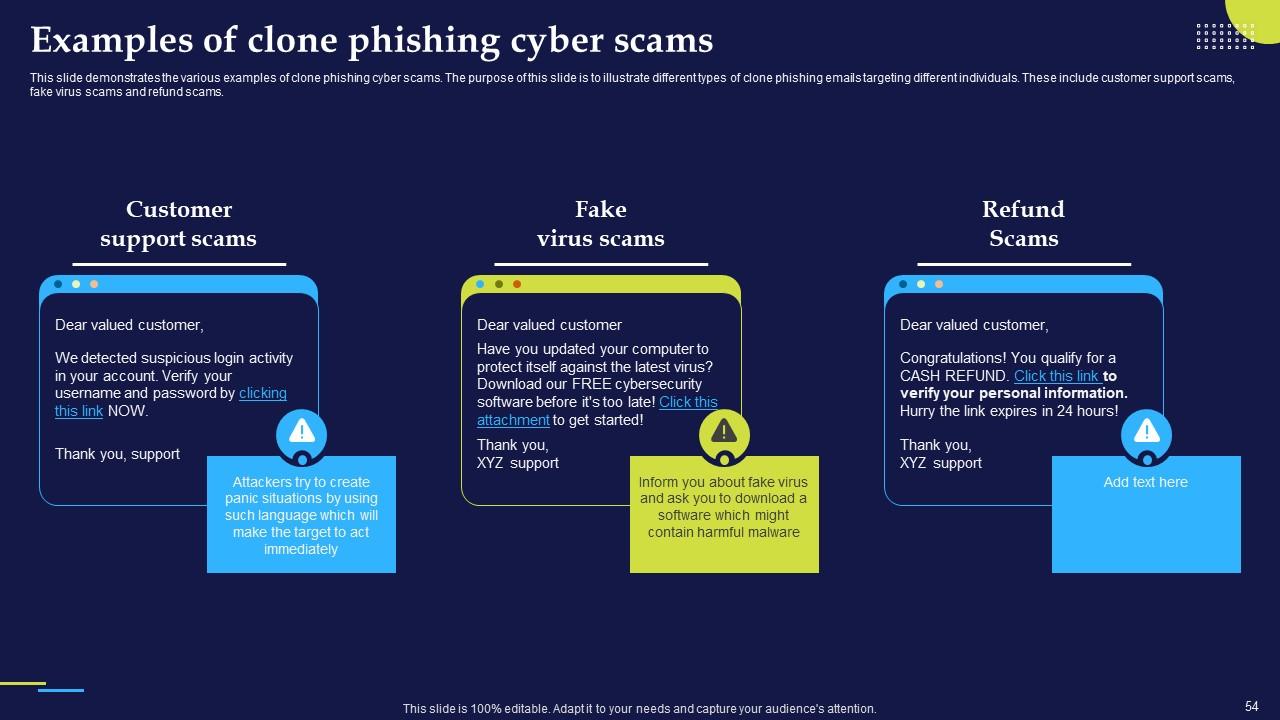

Diapositive 54 : Cette diapositive présente les différents exemples de cyberescroqueries par phishing par clonage.

Diapositive 55 : Cette diapositive présente les différentes mesures qui peuvent être prises pour prévenir les attaques de phishing par clonage.

Diapositive 56 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

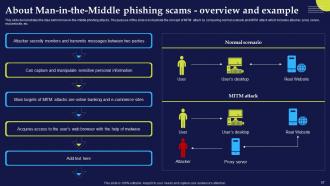

Diapositive 57 : Cette diapositive illustre l'idée derrière les attaques de phishing de type man-in-the-middle.

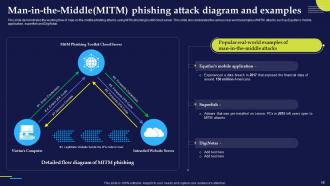

Diapositive 58 : Cette diapositive affiche le flux de travail des attaques de phishing de type man-in-the-middle à l'aide du serveur cloud du kit d'outils de phishing MITM.

Diapositive 59 : Cette diapositive présente les différents kits de phishing utilisés par les attaquants pour mener des escroqueries de type « man-in-the-middle ».

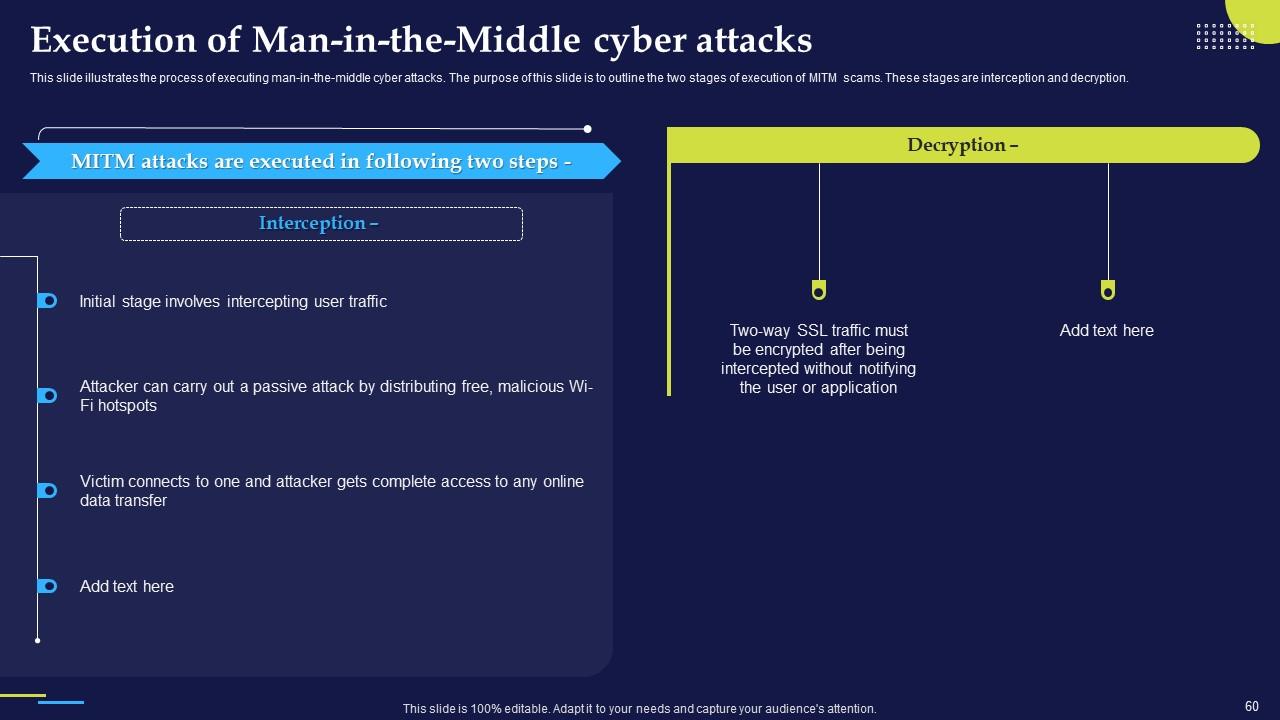

Diapositive 60 : Cette diapositive illustre le processus d'exécution de cyberattaques de type man-in-the-middle.

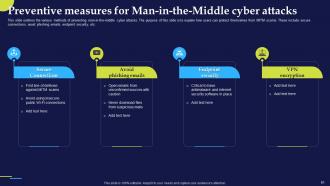

Diapositive 61 : Cette diapositive présente les différentes méthodes de prévention des cyberattaques de type « man-in-the-middle ».

Diapositive 62 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

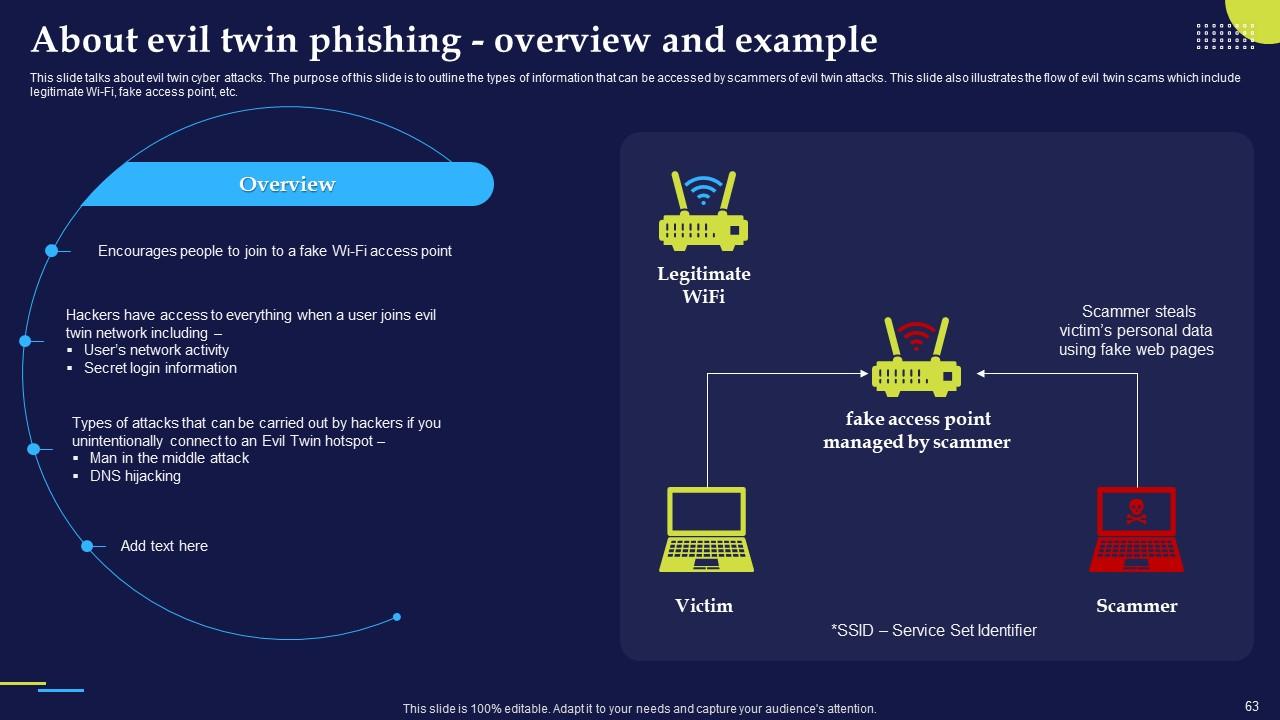

Diapositive 63 : Cette diapositive parle des cyberattaques jumelles maléfiques et décrit les types d'informations auxquelles peuvent accéder les escrocs des attaques jumelles maléfiques.

Diapositive 64 : Cette diapositive représente le fonctionnement des attaques de phishing doubles maléfiques. Les points clés incluent la configuration d’un faux point d’accès des jumeaux maléfiques, la configuration d’un faux portail captif, etc.

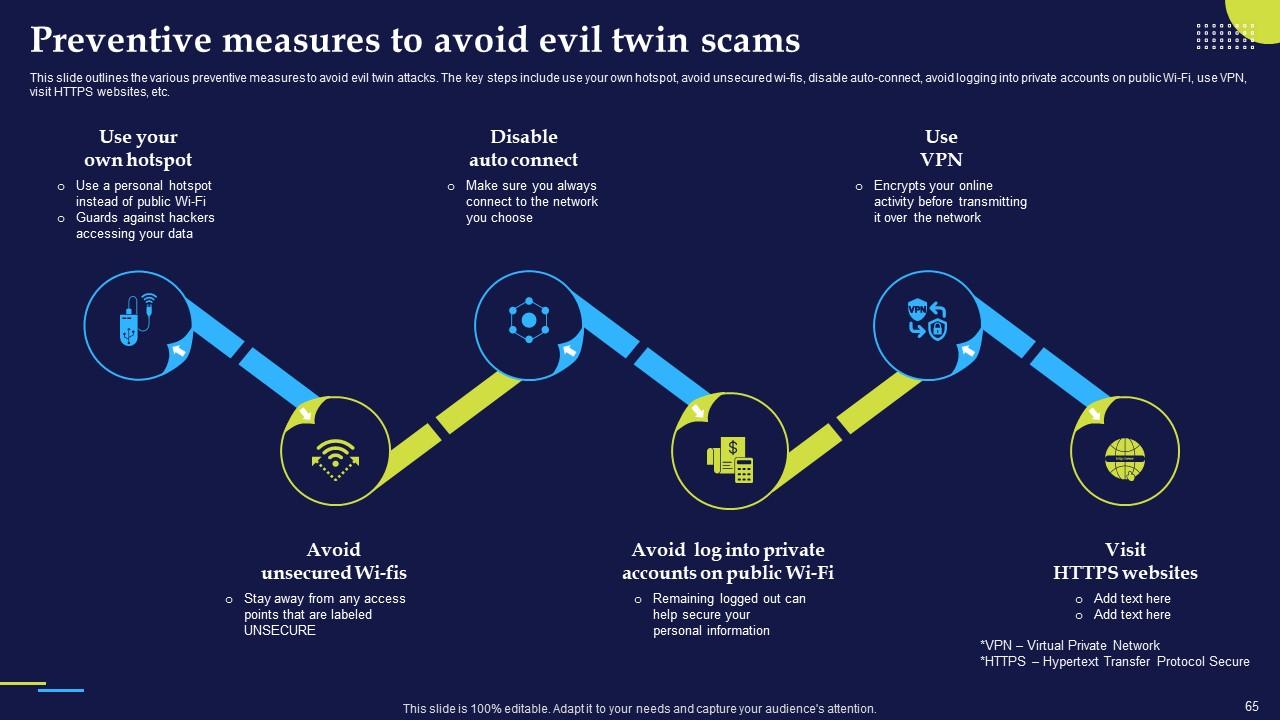

Diapositive 65 : Cette diapositive présente les différentes mesures préventives pour éviter les attaques de jumeaux maléfiques. Les étapes clés incluent l’utilisation de votre propre point d’accès, l’évitement des connexions Wi-Fi non sécurisées, etc.

Diapositive 66 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

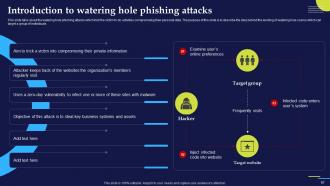

Diapositive 67 : Cette diapositive parle des attaques de phishing qui incitent la victime à effectuer des activités compromettant ses données personnelles.

Diapositive 68 : Cette diapositive représente le processus de travail des attaques de phishing en point d'eau. L’objectif de cette diapositive est d’illustrer l’organigramme des escroqueries par phishing.

Diapositive 69 : Cette diapositive présente les techniques utilisées par les fraudeurs pour mener des attaques contre des points d'eau.

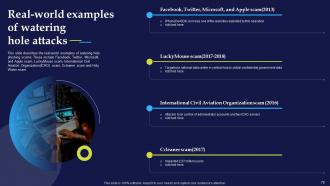

Diapositive 70 : Cette diapositive décrit des exemples concrets d'escroqueries par phishing. Ceux-ci incluent les arnaques sur Facebook, Twitter, Microsoft et Apple, etc.

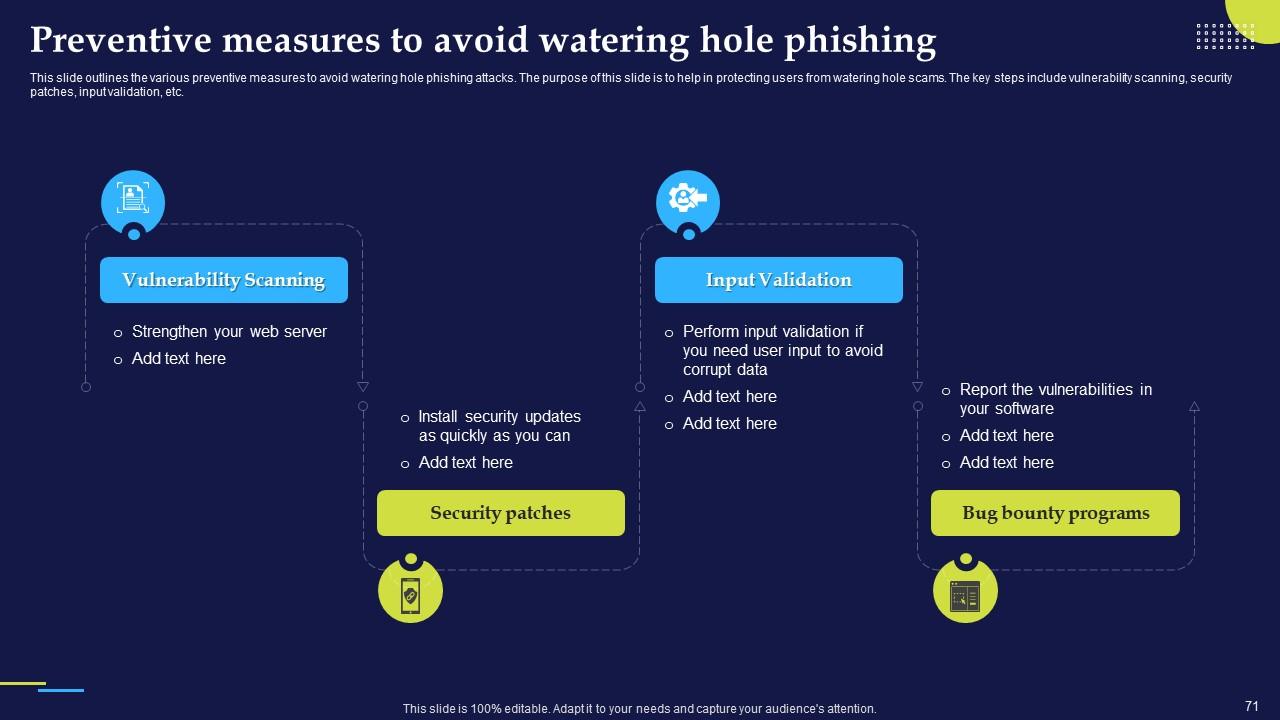

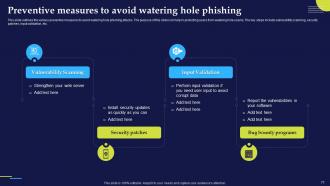

Diapositive 71 : Cette diapositive présente les différentes mesures préventives pour éviter les attaques de phishing en point d'eau.

Diapositive 72 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Diapositive 73 : Cette diapositive traite des escroqueries par phishing sur les moteurs de recherche et explique comment les phishers utilisent leurs propres sites Web pour tromper leurs victimes.

Diapositive 74 : Cette diapositive décrit diverses astuces utilisées par les sites Web frauduleux pour arnaquer les visiteurs.

Diapositive 75 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Diapositive 76 : Cette diapositive parle du crime majeur commis par les phishers appelé vol d'identité.

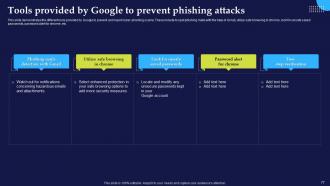

Diapositive 77 : Cette diapositive présente les différents outils fournis par Google pour prévenir et signaler les escroqueries par cyberphishing.

Diapositive 78 : Cette diapositive présente les différentes mesures préventives pour se protéger des attaques de phishing. Il s’agit notamment de savoir comment repérer les escroqueries par phishing, éviter de cliquer sur ce lien, etc.

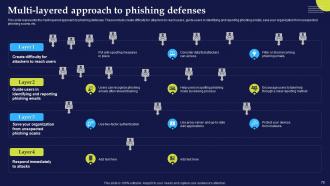

Diapositive 79 : Cette diapositive représente l'approche à plusieurs niveaux des défenses contre le phishing.

Diapositive 80 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

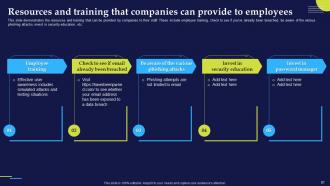

Diapositive 81 : Cette diapositive présente les ressources et les formations qui peuvent être fournies par les entreprises à leur personnel.

Diapositive 82 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Diapositive 83 : Cette diapositive représente le programme de formation destiné aux employés qui les aidera à prévenir diverses arnaques à la cybersécurité en entreprise.

Diapositive 84 : Cette diapositive montre le fonctionnement des programmes de formation sur le phishing pour les organisations.

Diapositive 85 : Cette diapositive présente les avantages de programmes de formation complets dans les organisations.

Diapositive 86 : Cette diapositive présente les mesures à prendre pour réussir une campagne de sensibilisation au phishing.

Diapositive 87 : Cette diapositive montre le titre des sujets qui doivent être abordés ensuite dans le modèle.

Diapositive 88 : Cette diapositive présente les mesures à prendre pour protéger l'organisation et ses employés contre les attaques de phishing.

Diapositive 89 : Cette diapositive représente le plan 30-60-90 pour protéger les entreprises et leurs employés contre les attaques de phishing.

Diapositive 90 : Cette diapositive montre le calendrier de protection des organisations contre le phishing pour différentes organisations.

Diapositive 91 : Cette diapositive représente la feuille de route pour prévenir les attaques de phishing dans les organisations. Les étapes clés comprennent la réalisation d'une évaluation de sécurité de base, la formation des employés, etc.

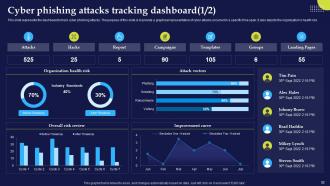

Slide 92 : Cette diapositive présente le tableau de bord permettant de suivre les attaques de cyber phishing. Le but de cette diapositive est de fournir une représentation graphique des cyberattaques.

Diapositive 93 : Cette diapositive représente également le tableau de bord permettant de suivre les attaques de cyberphishing et de fournir une représentation graphique des cyberattaques survenues sur une période de temps spécifique.

Diapositive 94 : Cette diapositive montre toutes les icônes incluses dans la présentation.

Diapositive 95 : Il s'agit d'une diapositive de remerciement avec l'adresse, les numéros de contact et l'adresse e-mail.

Attaques de phishing et stratégies pour les atténuer Diapositives de présentation Powerpoint V2 avec les 104 diapositives :

Utilisez nos attaques de phishing et nos stratégies pour les atténuer. Diapositives de présentation Powerpoint V2 pour vous aider efficacement à gagner un temps précieux. Ils sont prêts à s'intégrer dans n'importe quelle structure de présentation.

-

I was confident and well prepared for my presentation for the first time ever. With SlideTeam’s templates, I could deliver one of my best presentations. Will be coming back for more!

-

SlideTeam provides PPTs on every single topic. Their templates suit my job very well. I am very grateful!