Cyber-Risikobewertung und Mitigationsplanung Vollständige Präsentation

Verbessern Sie die Cybersicherheitsverteidigung Ihrer Organisation und schützen Sie sich vor Cyber-Angriffen, indem Sie die Sensibilisierung für Cybersicherheit priorisieren und umfassende Schulungsprogramme umsetzen. Unsere Präsentation zur Bewertung und Planung der Cyber-Risikominderung geht auf globale Trends in der Cybersicherheit ein und hebt den zunehmenden Bedarf an erhöhter Sensibilisierung unter den Mitarbeitern hervor. Durch das Verständnis der Ursachen und Auswirkungen von Cyber-Angriffen wie Datenlecks und unbefugten Zugriff können Sie gängige Bedrohungen wie Malware, Phishing, Man-in-the-Middle-Angriffe und Ransomware angehen. Die Präsentation bietet einen robusten Prozess zum Cyber-Sicherheitsrisikomanagement und leitet Sie durch bewährte Verfahren zur Risikominderung und Entwicklung proaktiver Pläne zur Abwehr von Cyber-Angriffen. Durch die Integration dieser Strategien können Sie das Auftreten und die Auswirkungen von Cyber-Bedrohungen auf Ihre Geschäftstätigkeit minimieren. Darüber hinaus bietet die Präsentation wertvolle Werkzeuge und Kennzahlen, um die Wirksamkeit Ihrer Schulungsprogramme zur Sensibilisierung für Cybersicherheit zu bewerten und Ihre Verteidigung kontinuierlich zu verbessern. Mit dem Fokus auf Sensibilisierung für Cybersicherheit, Schulung und Risikominderungsplanung befähigt Sie diese Präsentation, ein widerstandsfähiges und sicheres Umfeld zu schaffen. Laden Sie die Präsentation jetzt herunter, um die Cybersicherheitsposition Ihrer Organisation zu stärken und Ihre wertvollen Informationswerte zu schützen.

You must be logged in to download this presentation.

Impress your

Impress your audience

Editable

of Time

Funktionen dieser PowerPoint-Präsentationsfolien:

Liefern Sie dieses vollständige Deck an Ihre Teammitglieder und andere Mitarbeiter. Mit stilvollen Folien, die verschiedene Konzepte präsentieren, ist dieses Cyber-Risikobewertungs- und Mitigationsplanungs-Komplett-Deck das beste Werkzeug, das Sie nutzen können. Personalisieren Sie den Inhalt und die Grafiken, um es einzigartig und anregend zu gestalten. Alle sechzig Folien sind editierbar und modifizierbar, sodass Sie sie frei an Ihre Geschäftsumgebung anpassen können. Die Schriftart, Farbe und andere Komponenten liegen ebenfalls in einem editierbaren Format vor, sodass dieses PPT-Design die beste Wahl für Ihre nächste Präsentation ist. Also laden Sie es jetzt herunter.

People who downloaded this PowerPoint presentation also viewed the following :

Inhalt dieser Powerpoint-Präsentation

Folie 1: Diese Folie führt in die Bewertung von Cyber-Risiken und die Planung von Milderungsmaßnahmen ein. Nennen Sie den Namen Ihres Unternehmens und beginnen Sie.

Folie 2: Auf dieser Folie wird die Tagesordnung der Präsentation dargestellt.

Folie 3: Diese Folie zeigt das Inhaltsverzeichnis für die Präsentation.

Folie 4: Auf dieser Folie werden die Titel der Themen hervorgehoben, die als Nächstes in der Vorlage behandelt werden.

Folie 5: Diese Folie präsentiert eine globale Trendanalyse zur Cybersicherheit.

Folie 6: Auf dieser Folie werden Fakten und Statistiken zum Bewusstsein für Cybersicherheit angezeigt.

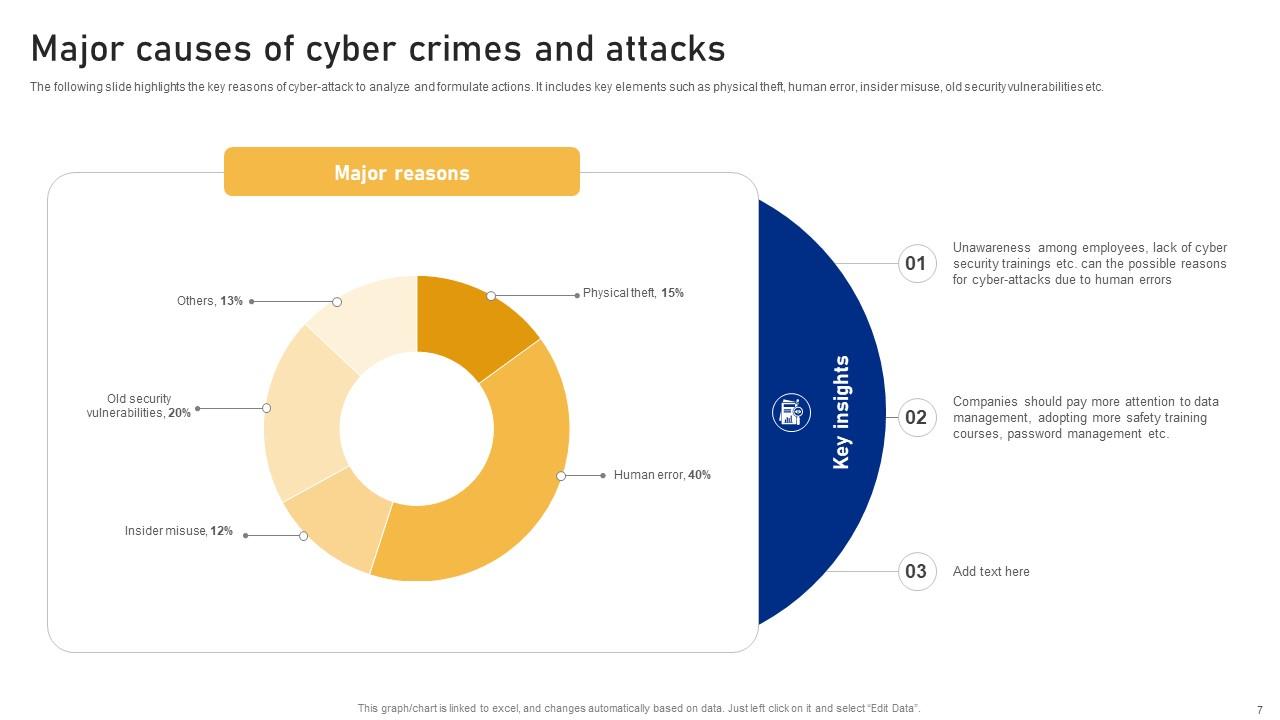

Folie 7: Diese Folie stellt die Hauptursachen für Cyberkriminalität und -angriffe dar.

Folie 8: Auf dieser Folie werden die Titel der Themen hervorgehoben, die als Nächstes in der Vorlage behandelt werden.

Folie 9: Diese Folie zeigt die Auswirkungen von Cyber-Angriffen auf das Geschäft.

Folie 10: Auf dieser Folie werden Daten hervorgehoben, die das mangelnde Bewusstsein der Mitarbeiter für Cybersicherheit zeigen.

Folie 11: Diese Folie präsentiert die Arten von Cyber-Angriffen, denen Mitarbeiter ausgesetzt sind.

Folie 12: Auf dieser Folie werden die Titel der Themen hervorgehoben, die als Nächstes in der Vorlage behandelt werden.

Folie 13: Diese Folie zeigt, wie Cyber-Sicherheitsrisiken und -bedrohungen ermittelt werden.

Folie 14: Auf dieser Folie werden die Vermögenswerte klassifiziert, die anfällig für Cyber-Angriffe sind.

Folie 15: Diese Folie zeigt, wie Bedrohungen und Schwachstellen innerhalb des Informationssystems identifiziert werden.

Folie 16: Auf dieser Folie werden die Titel der Themen hervorgehoben, die als Nächstes in der Vorlage behandelt werden.

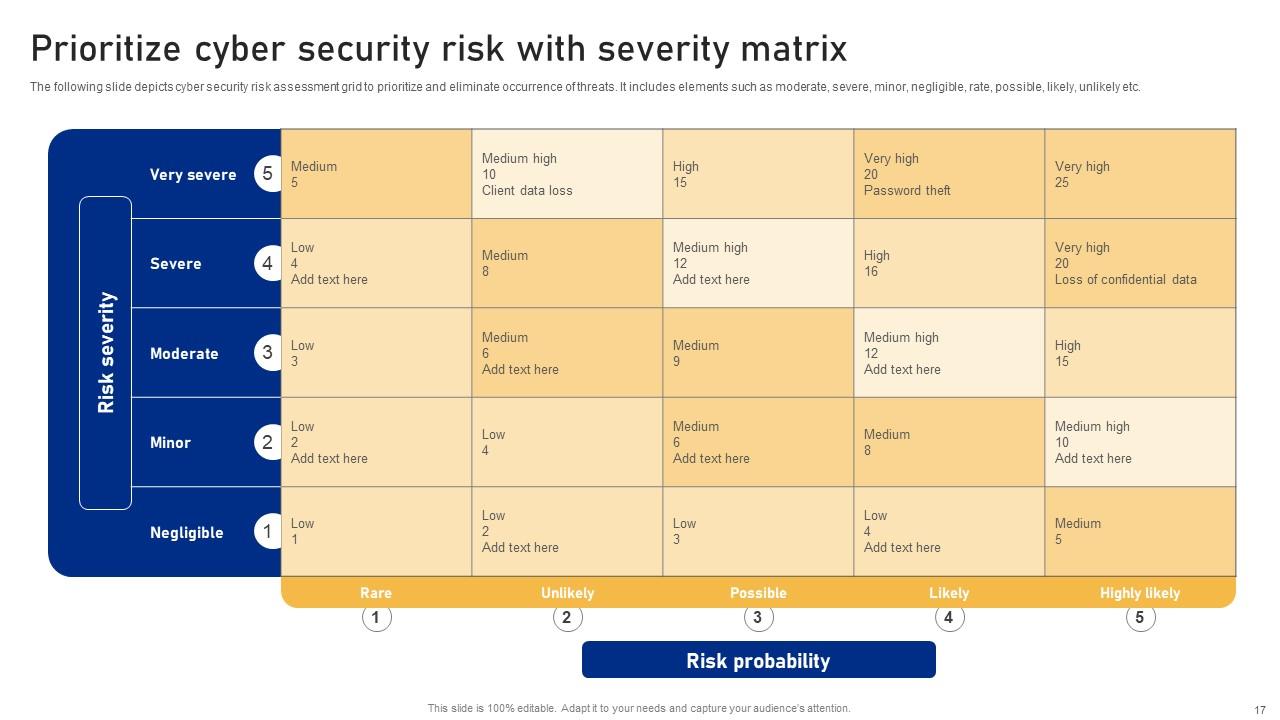

Folie 17: Auf dieser Folie wird gezeigt, wie Cyber-Sicherheitsrisiken mit einer Schweregrad-Matrix priorisiert werden.

Folie 18: Diese Folie präsentiert die Analyse und Bewertung der Auswirkungen von Cyber-Bedrohungen.

Folie 19: Auf dieser Folie werden die Auswirkungen und die Wahrscheinlichkeit des Auftretens von Risiken bewertet.

Folie 20: Diese Folie stellt die Analyse der Auswirkungen von Cyber-Angriffen auf wertvolle Vermögenswerte dar.

Folie 21: Auf dieser Folie werden die Titel der Themen hervorgehoben, die als Nächstes in der Vorlage behandelt werden.

Folie 22: Diese Folie zeigt die Auswahl von Cybersicherheits-Schulungsprogrammen.

Folie 23: Die folgende Folie zeigt den monatlichen Kalender für Datensicherungen zum Schutz vor Cyber-Angriffen.

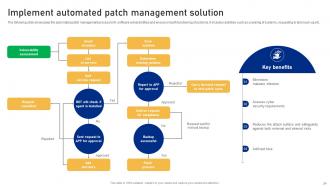

Folie 24: Auf dieser Folie wird die Implementierung einer automatisierten Patch-Management-Lösung gezeigt.

Folie 25: Diese Folie präsentiert die Reduzierung der Angriffsfläche durch Verwaltung privilegierter Zugriffsrechte.

Folie 26: Auf dieser Folie werden die Titel der Themen hervorgehoben, die als Nächstes in der Vorlage behandelt werden.

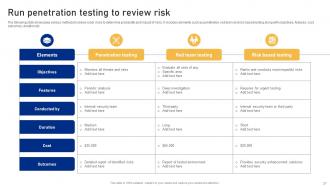

Folie 27: Diese Folie zeigt, wie Penetrationstests durchgeführt werden, um Risiken zu überprüfen.

Folie 28: Auf dieser Folie wird die Durchführung einer Risikobewertung für Drittanbieter dargestellt.

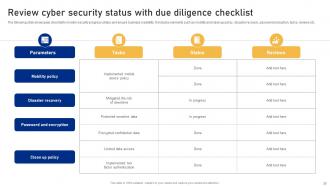

Folie 29: Diese Folie zeigt, wie der Cyber-Sicherheitsstatus mit einer Due-Diligence-Checkliste überprüft wird.

Folie 30: Auf dieser Folie werden die Titel der Themen hervorgehoben, die als Nächstes in der Vorlage behandelt werden.

Folie 31: Auf dieser Folie werden Tools ausgewählt, um Ausfälle der Cybersicherheit zu reduzieren.

Folie 32: Auf dieser Folie werden die Titel der Themen hervorgehoben, die als Nächstes in der Vorlage behandelt werden.

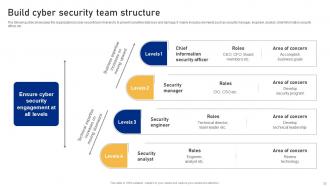

Folie 33: Diese Folie präsentiert den Aufbau eines Cyber-Sicherheitsteams.

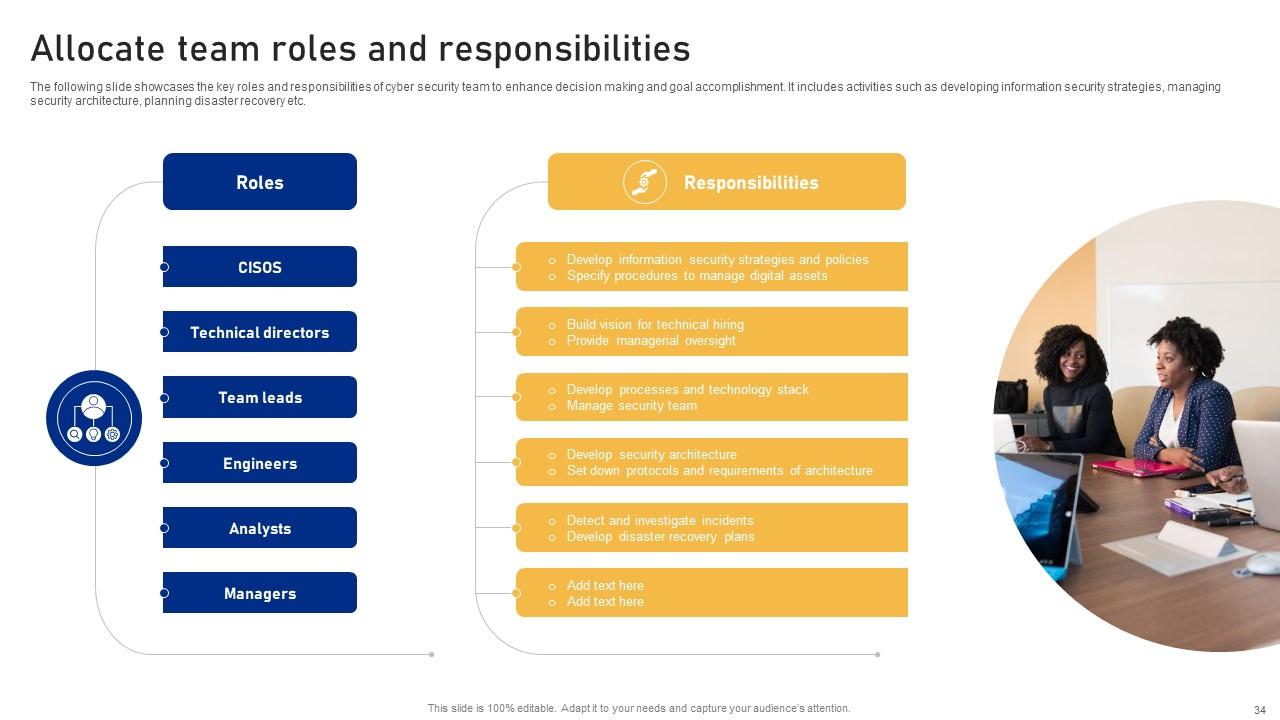

Folie 34: Auf dieser Folie werden Teamrollen und -verantwortlichkeiten zugewiesen.

Folie 35: Diese Folie stellt eine RACI-Matrix für die Teamzusammenarbeit dar.

Folie 36: Diese Folie zeigt einen Ablaufplan für die Eskalation von Cyber-Vorfällen.

Folie 37: Auf dieser Folie werden die Titel der Themen hervorgehoben, die als Nächstes in der Vorlage behandelt werden.

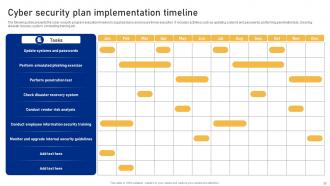

Folie 38: Auf dieser Folie wird der Zeitplan für die Umsetzung des Cyber-Sicherheitsplans gezeigt.

Folie 39: Auf dieser Folie werden die Titel der Themen hervorgehoben, die als Nächstes in der Vorlage behandelt werden.

Folie 40: Diese Folie präsentiert die regelmäßige Organisation von Cyber-Sicherheitsschulungen für Mitarbeiter.

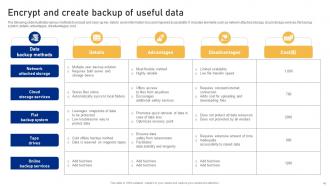

Folie 41: Auf dieser Folie wird die Verschlüsselung und Sicherung von nützlichen Daten angezeigt.

Folie 42: Diese Folie stellt die Überwachung und Bewertung des Vendor-Risikomanagements dar.

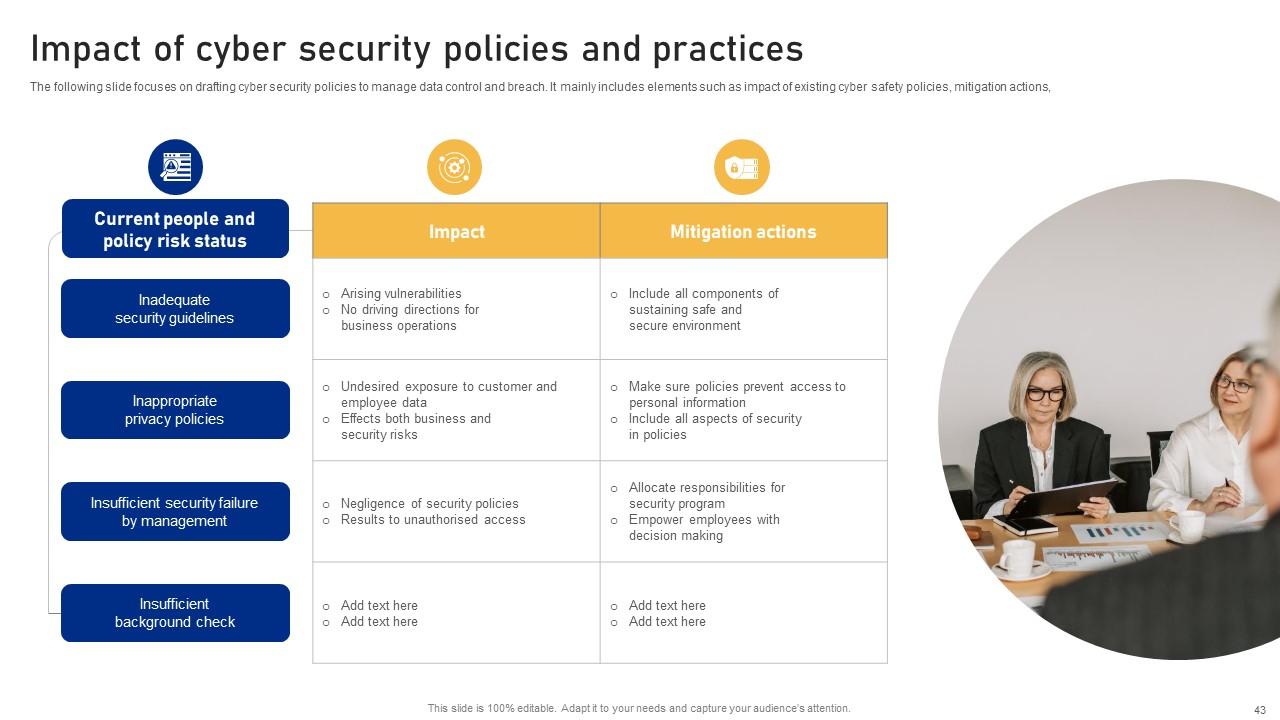

Folie 43: Diese Folie zeigt die Auswirkungen von Cyber-Sicherheitsrichtlinien und -praktiken.

Folie 44: Auf dieser Folie wird die Verwendung eines sicheren und komplexen Passwortmanagements gezeigt.

Folie 45: Auf dieser Folie werden die Titel der Themen hervorgehoben, die als Nächstes in der Vorlage behandelt werden.

Folie 46: Diese Folie präsentiert Best Practices zur Verhinderung von Cyber-Angriffen.

Folie 47: Auf dieser Folie werden die Titel der Themen hervorgehoben, die als Nächstes in der Vorlage behandelt werden.

Folie 48: Auf dieser Folie werden die Auswirkungen von Cyber-Sicherheitsmaßnahmen angezeigt.

Folie 49: Diese Folie stellt KPIs zur Bewertung des Cyber-Sicherheitsrisikomanagements dar.

Folie 50: Auf dieser Folie werden die Titel der Themen hervorgehoben, die als Nächstes in der Vorlage behandelt werden.

Folie 51: Die folgende Folie zeigt die Anzahl der Cyber-Angriffe am Jahresende, um Sicherheitstrends zu überwachen.

Folie 52: Diese Folie zeigt eine Trendanalyse von Datenlecks mit einer KPI-Übersicht.

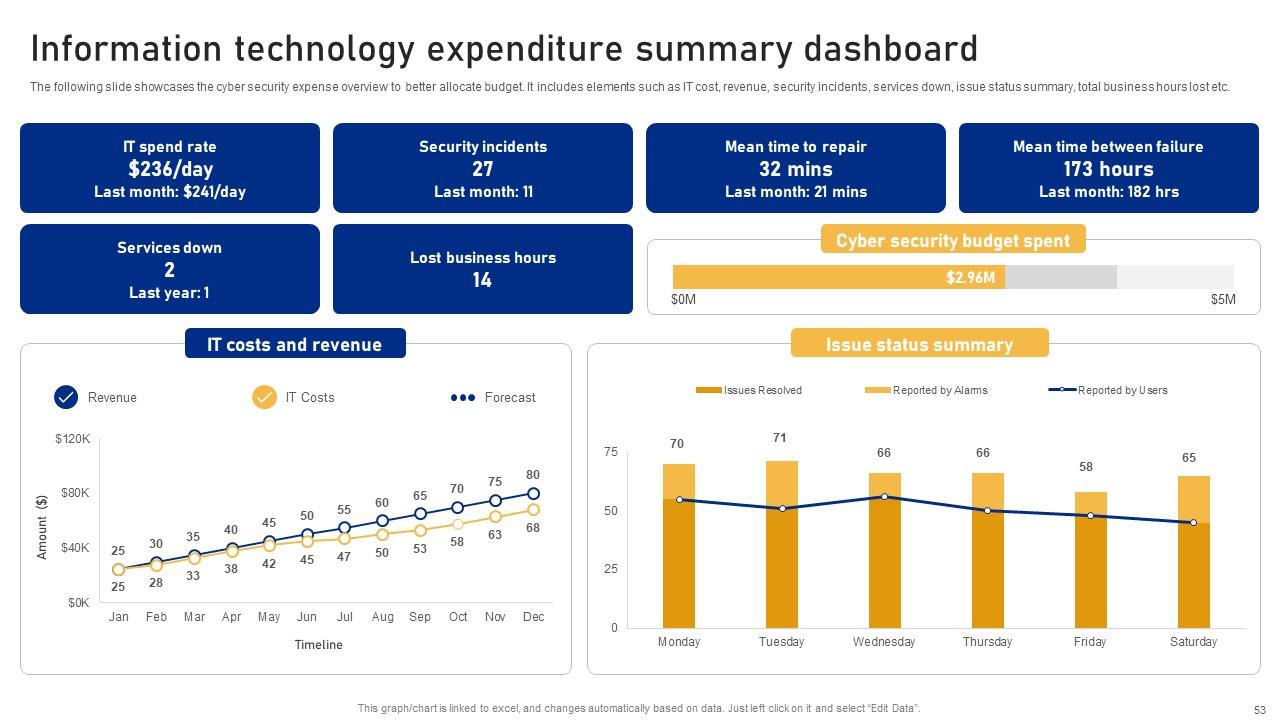

Folie 53: Auf dieser Folie wird eine Zusammenfassung der IT-Ausgaben in einer Übersicht angezeigt.

Folie 54: Diese Folie enthält alle in dieser Präsentation verwendeten Symbole.

Folie 55: Diese Folie trägt den Titel "Zusätzliche Folien für den weiteren Fortschritt".

Folie 56: Dies ist die Folie "Über uns" mit Angaben zum Unternehmen usw.

Folie 57: Dies ist die Folie "Unsere Mission" mit zugehörigen Bildern und Texten.

Folie 58: Auf dieser Folie wird eine SWOT-Analyse (Stärken, Schwächen, Chancen, Risiken) gezeigt.

Folie 59: Diese Folie bietet einen 30-60-90-Tage-Plan mit Textfeldern.

Folie 60: Auf dieser Folie werden Post-it-Notizen angezeigt. Tragen Sie hier Ihre wichtigen Notizen ein.

Folie 61: Auf dieser Folie wird eine Mind Map mit zugehörigen Bildern angezeigt.

Folie 62: Auf dieser Folie wird ein Säulendiagramm mit einem Vergleich von zwei Produkten angezeigt.

Folie 63: Dies ist eine Finanzfolie. Zeigen Sie hier Ihre finanzrelevanten Inhalte.

Folie 64: Dies ist die Folie "Unser Team" mit Namen und Bezeichnungen.

Folie 65: Dies ist eine Dankesfolie mit Adresse, Telefonnummern und E-Mail-Adresse.

Cyber-Risikobewertungs- und Mitigationsplanungs-Komplettdeck mit allen 69 Folien:

Nutzen Sie unseren Cyber-Risikobewertungs- und Mitigationsplanungs-Komplettdeck, um Ihnen effektiv wertvolle Zeit zu sparen. Sie sind fertig, um in jede Präsentationsstruktur zu passen.

-

SlideTeam is my one-stop solution for all the presentation needs. Their templates have beautiful designs that are worth every penny!

-

“I required a slide for a board meeting and was so satisfied with the final result !! So much went into designing the slide and the communication was amazing! Can’t wait to have my next slide!”