Mise en œuvre d'un plan de gestion de la sécurité pour réduire les menaces et protéger les données sensibles de l'entreprise Deck complet

Présentation complète du plan de gestion de la sécurité pour réduire les menaces et protéger les données sensibles de l'entreprise Le plan de gestion de la sécurité vise à définir comment l'organisation établira et maintiendra un environnement physique sûr et surveillera les opérations du personnel afin de limiter le risque de blessures corporelles et de perte de biens. Cette présentation sera utile pour identifier les défis actuels de gestion de la sécurité de l'entreprise et les moyens par lesquels l'entreprise peut atténuer ces défis. Cette présentation fournit des détails sur les facteurs critiques de réussite de la gestion de la sécurité actuelle, les principales raisons d'une mauvaise gestion de la sécurité, les défis actuels de gestion de la sécurité auxquels l'entreprise est confrontée, etc. En outre, cette présentation fournit des informations sur les éléments essentiels qui doivent être inclus dans un plan de gestion de la sécurité et divers étapes nécessaires à la mise en place d'un plan de gestion de la sécurité avancé dans l'entreprise. Cette présentation fournit également des informations sur la couverture suggérée pour le plan de gestion de la sécurité et un aperçu du processus de gestion des risques de sécurité. De plus, cette présentation couvre la liste de contrôle d'évaluation de la gestion des risques de sécurité et le tableau de bord de gestion de la sécurité. Adoptez notre plate-forme pour protéger les données sensibles en mettant en œuvre un plan de gestion de la sécurité. Téléchargez et accédez-y maintenant.

You must be logged in to download this presentation.

Impress your

Impress your audience

Editable

of Time

Caractéristiques de ces diapositives de présentation PowerPoint :

Ce jeu complet couvre divers sujets et met en évidence des concepts importants. Il a des diapositives PPT qui répondent aux besoins de votre entreprise. Cette présentation de deck complète met l'accent sur la mise en œuvre d'un plan de gestion de la sécurité pour réduire les menaces et protéger les données sensibles de l'entreprise Deck complet et contient des modèles avec des images d'arrière-plan professionnelles et un contenu pertinent. Ce pont se compose d'un total de quarante-deux diapositives. Nos concepteurs ont créé des modèles personnalisables, en gardant votre commodité à l'esprit. Vous pouvez facilement modifier la couleur, le texte et la taille de la police. Non seulement cela, vous pouvez également ajouter ou supprimer le contenu si nécessaire. Accédez à cette présentation complète entièrement modifiable en cliquant sur le bouton de téléchargement ci-dessous.

People who downloaded this PowerPoint presentation also viewed the following :

Contenu de cette présentation Powerpoint

Diapositive 1 : La diapositive affiche le titre, par exemple « Mise en œuvre du plan de gestion de la sécurité pour réduire les menaces et protéger les données sensibles de l'entreprise » et le nom de votre entreprise.

Diapositive 2 : Cette diapositive explique l'agenda du projet.

Diapositive 3 : Cette diapositive décrit la table des matières du projet.

Diapositive 4 : Cette diapositive présente le titre des facteurs critiques de succès et les raisons d'une mauvaise gestion.

Diapositive 5 : Cette diapositive montre certains des facteurs de réussite critiques actuels de la gestion de la sécurité informatique de l'entreprise avant les mesures proactives prises par l'entreprise pour atténuer les problèmes de gestion de la sécurité et mettre en œuvre un système de gestion de la sécurité de l'information avancé.

Diapositive 6 : Cette diapositive montre quelques-unes des principales raisons d'une mauvaise gestion de la sécurité dans l'entreprise ainsi que des conseils pour résoudre le problème.

Diapositive 7 : Cette diapositive présente le titre des défis de gestion de la sécurité et les moyens de les atténuer.

Diapositive 8 : Cette diapositive montre certains des défis et problèmes actuels de gestion de la sécurité auxquels l'entreprise et les responsables de la sécurité informatique sont confrontés.

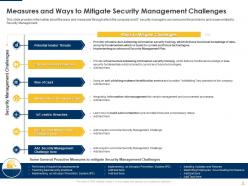

Diapositive 9 : Cette diapositive fournit des informations sur les moyens et les mesures par lesquels l'entreprise et les responsables de la sécurité informatique peuvent surmonter les problèmes et les questions liés à la gestion de la sécurité.

Diapositive 10 : Cette diapositive présente le titre des éléments essentiels inclus dans le plan de gestion de la sécurité.

Diapositive 11 : Cette diapositive fournit des informations sur les éléments/pièces essentiels qui doivent être inclus dans le plan de gestion de la sécurité par l'entreprise et le responsable de la sécurité informatique.

Diapositive 12 : Cette diapositive affiche le titre des moyens de surmonter les défis.

Diapositive 13 : Cette diapositive fournit des informations sur la façon dont l'entreprise et le responsable de la sécurité informatique doivent choisir afin de résoudre le défi/problème lié aux menaces internes potentielles.

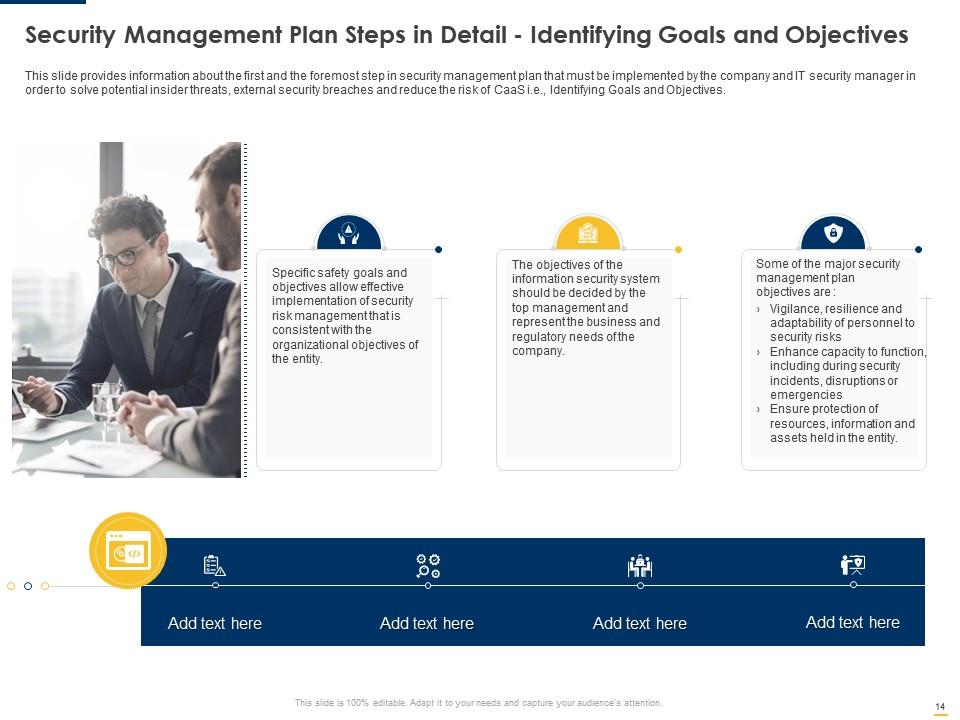

Diapositive 14 : Cette diapositive fournit des informations sur la première et la principale étape du plan de gestion de la sécurité qui doit être mise en œuvre par l'entreprise et le responsable de la sécurité informatique afin de résoudre les menaces internes potentielles, les failles de sécurité externes et de réduire le risque de CaaS, c'est-à-dire l'identification des objectifs. et objectifs.

Diapositive 15 : Cette diapositive fournit des informations sur la deuxième étape du plan de gestion de la sécurité qui doit être mise en œuvre par l'entreprise et le responsable de la sécurité informatique afin de résoudre les menaces internes potentielles, les failles de sécurité externes et de réduire le risque de CaaS, c'est-à-dire l'évaluation des actifs de traitement de l'information.

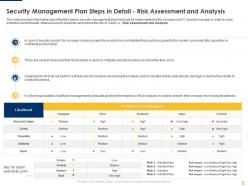

Diapositive 16 : Cette diapositive fournit des informations sur la troisième étape du plan de gestion de la sécurité qui doit être mise en œuvre par l'entreprise et le responsable de la sécurité informatique afin de résoudre les menaces internes potentielles, les failles de sécurité externes et de réduire le risque de CaaS, c'est-à-dire l'évaluation et l'analyse des risques.

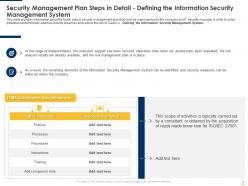

Diapositive 17 : Cette diapositive fournit des informations sur la quatrième étape du plan de gestion de la sécurité qui doit être mise en œuvre par l'entreprise et le responsable de la sécurité informatique afin de résoudre les menaces internes potentielles, les failles de sécurité externes et de réduire le risque de CaaS, c'est-à-dire définir la gestion de la sécurité de l'information. Système.

Diapositive 18 : Cette diapositive fournit des informations sur la cinquième étape du plan de gestion de la sécurité qui doit être mise en œuvre par l'entreprise et le responsable de la sécurité informatique afin de résoudre les menaces internes potentielles, les failles de sécurité externes et de réduire le risque de CaaS, c'est-à-dire l'adoption de contrôles d'accès.

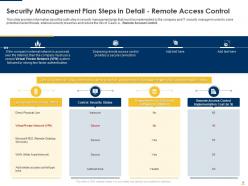

Diapositive 19 : Cette diapositive fournit des informations sur la sixième étape du plan de gestion de la sécurité qui doit être mise en œuvre par l'entreprise et le responsable de la sécurité informatique afin de résoudre les menaces internes potentielles, les failles de sécurité externes et de réduire le risque de CaaS, c'est-à-dire le contrôle d'accès à distance.

Diapositive 20 : Cette diapositive fournit des informations sur la septième étape du plan de gestion de la sécurité qui doit être mise en œuvre par l'entreprise et le responsable de la sécurité informatique afin de résoudre les menaces internes potentielles, les failles de sécurité externes et de réduire le risque de CaaS, c'est-à-dire la formation et le renforcement des compétences des rôles. .

Diapositive 21 : Cette diapositive fournit des informations sur la huitième étape du plan de gestion de la sécurité qui doit être mise en œuvre par l'entreprise et le responsable de la sécurité informatique afin de résoudre les menaces internes potentielles, les failles de sécurité externes et de réduire le risque de CaaS, c'est-à-dire la sauvegarde et la perte de données. Plan de récupération.

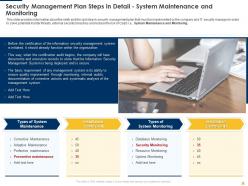

Diapositive 22 : Cette diapositive fournit des informations sur la neuvième et la dernière étape du plan de gestion de la sécurité qui doit être mis en œuvre par l'entreprise et le responsable de la sécurité informatique afin de résoudre les menaces internes potentielles, les failles de sécurité externes et de réduire le risque de CaaS, c'est-à-dire la maintenance du système. et Surveillance.

Diapositive 23 : Cette diapositive présente le titre de la couverture suggérée pour le plan de gestion de la sécurité.

Diapositive 24 : Cette diapositive fournit des informations sur les domaines couverts par le plan de gestion de la sécurité.

Diapositive 25 : Cette diapositive affiche le titre du processus de gestion des risques de sécurité.

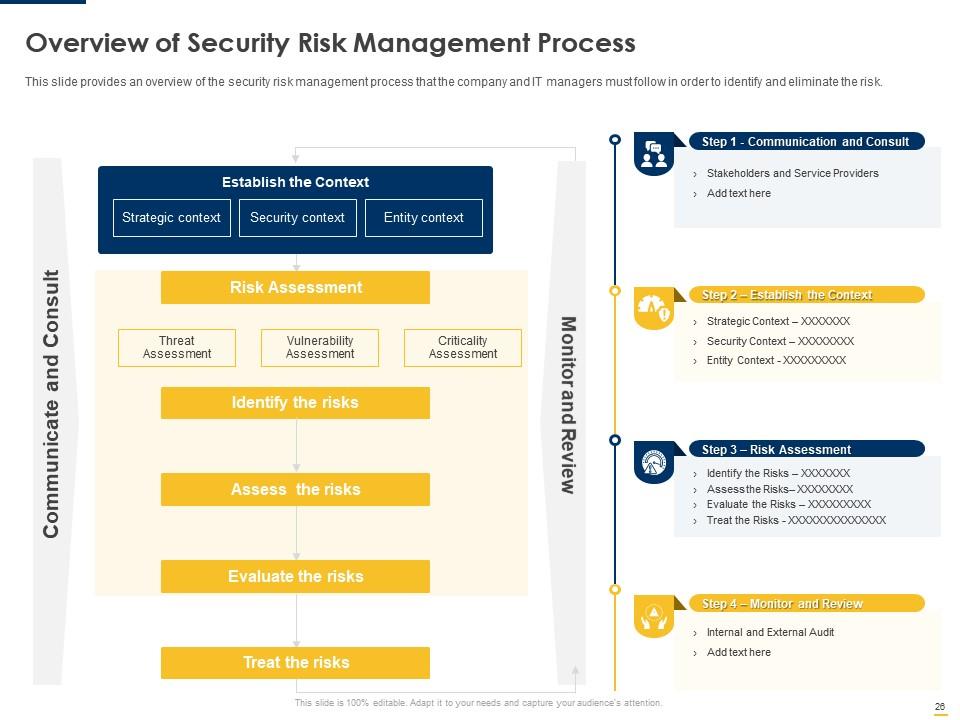

Diapositive 26 : Cette diapositive donne un aperçu du processus de gestion des risques de sécurité que l'entreprise et les responsables informatiques doivent suivre afin d'identifier et d'éliminer le risque.

Diapositive 27 : Cette diapositive montre une liste de contrôle d'évaluation de la gestion des risques de sécurité avec plusieurs catégories.

Diapositive 28 : Cette diapositive affiche le titre du tableau de bord de gestion de la sécurité.

Diapositive 29 : Cette diapositive montre certains des futurs facteurs de réussite critiques de la gestion de la sécurité informatique estimés de l'entreprise avant les mesures proactives prises par l'entreprise pour atténuer les problèmes de gestion de la sécurité et mettre en œuvre un système de gestion de la sécurité de l'information avancé.

Diapositive 30 : Cette diapositive présente le tableau de bord de gestion de la sécurité avec les problèmes rencontrés.

Diapositive 31 : Voici la diapositive d'icônes du projet.

Diapositive 32 : Cette diapositive présente le titre des diapositives supplémentaires.

Diapositive 33 : Cette diapositive explique l'entreprise, le public cible, les valeurs du client, etc.

Diapositive 34 : Cette diapositive présente le plan de 30-60-90 jours du projet.

Diapositive 35 : Cette diapositive décrit la vision, la mission et le but de l'entreprise.

Diapositive 36 : Cette diapositive montre les graphiques des ventes mensuelles des produits. Les graphiques sont liés à Excel.

Diapositive 37 : Cette diapositive présente les graphiques mensuels des surfaces de vente des produits. Les graphiques sont liés à Excel.

Diapositive 38 : Cette diapositive présente le puzzle de l'entreprise.

Diapositive 39 : Cette diapositive présente les membres de l'équipe du projet avec des détails comme la photo, la désignation, le nom, etc.

Diapositive 40 : Cette diapositive explique les expériences passées d'utilisation des publications.

Diapositive 41 : Cette diapositive présente la feuille de route du succès de l'entreprise.

Diapositive 42 : Ceci est une diapositive de remerciement et affiche les coordonnées de l'entreprise comme l'adresse, le numéro de téléphone, etc.

Mise en œuvre d'un plan de gestion de la sécurité pour réduire les menaces et protéger les données sensibles de l'entreprise Deck complet avec les 42 diapositives :

Utilisez notre plate-forme complète de mise en œuvre d'un plan de gestion de la sécurité pour réduire les menaces et protéger les données sensibles de l'entreprise pour vous aider à gagner un temps précieux. Ils sont prêts à l'emploi pour s'intégrer dans n'importe quelle structure de présentation.

-

Awesome use of colors and designs in product templates.

-

Easily Editable.

-

Attractive design and informative presentation.