Eine einzige Schwachstelle, die ein Angreifer braucht – Window Snyder

Das Leben ist in dieser digitalen Welt, in der alles online ist, ziemlich einfach geworden. Mit dieser Leichtigkeit gehen jedoch viele andere Konsequenzen einher, wie Datenlecks, Gelddiebstahl, digitale Angriffe und vieles mehr. Sie wissen nie, wer darauf wartet, sich einzuschleichen, um all Ihre privaten Informationen preiszugeben. Dies ist einer der größten Fehler, der mit High-End-Technologie einhergeht, und wird als Hacking bezeichnet. Hacking ist ungezügelt, aber zertifizierte ethische Hacker greifen ein, um diese Datenbedrohung und Sicherheitsprobleme zu bekämpfen.

Laut Statista-Bericht wurden Internetnutzer im dritten Quartal 2022 Zeugen von 15 Millionen Datenschutzverletzungen. Dies gilt, weil Cyberkriminalität und -bedrohungen mit den zunehmenden Fortschritten in der digitalen Welt ebenfalls zunehmen. Nicht nur Menschen oder Unternehmen machen mit der Zeit Fortschritte, sondern auch Cyberkriminelle werden immer schlauer, um die Schwachstelle auszunutzen und sich einen Vorteil zu verschaffen. Sie können Ihr Unternehmen jedoch schützen, indem Sie einige erstklassige Strategien anwenden. Eine Möglichkeit, Hacker zu verblüffen, besteht darin, Ihr Team mit guten Hackern zu verstärken. Gute Hacker? Sie denken vielleicht, warum brauche ich Hacker, wenn sie diejenigen sind, die sich unbefugten Zugriff auf das Computersystem und die Informationen verschaffen?

Wer sind zertifizierte Hacker?

Lassen Sie uns lernen, dass gute Hacker Ihr Geschäft stärken können und sie als „zertifizierte ethische Hacker“ bezeichnet werden . Sie nutzen ihr Wissen und ihre Erfahrung, um Ihr Unternehmen zu schützen, indem sie alle Arten von Schwachstellen untersuchen, die das Sicherheitssystem verletzen können. Nach der Identifizierung der Schwachstelle, die Sicherheitsverletzungen verursachen kann, finden ethische Hacker Lösungen, um sie zu beheben. All dies geschieht mit Zustimmung der Organisation. Hier ist also, was ein zertifizierter ethischer Hacker tut.

- Schützen Sie Netzwerksysteme und bieten Sie Abhilfe für die digitalen Risse und Schlupflöcher, um Cyberangriffe zu verhindern.

- Beschreibt alle vorbeugenden Maßnahmen, um böswillige Angriffe zu stoppen.

- Zertifizierter ethischer Hacker schafft Bewusstsein im Top-Level-Management, um die Organisation vor Cyberkriminalität zu schützen.

- Untersucht und überprüft den gesamten ausgehenden und eingehenden digitalen Datenverkehr.

Möchten Sie Ihr Unternehmen vor neugierigen Blicken schützen, die Ihrem Unternehmen große Probleme bereiten können? Wenn ja, dann ist dieser Leitfaden genau das Richtige für Sie, in dem Sie lernen, wie Sie Ihr Unternehmen mithilfe von Ethical-Hacking-Präsentationen vor Cyberangriffen schützen können.

Fünf PowerPoint-Präsentationsvorlagen für ethisches Hacken, mit denen Sie Ihr Unternehmen schützen können.

Vorlage 1: Powerpoint-Präsentationsfolien zum ethischen Hacken

Dieses Powerpoint-Deck wird Ihnen helfen, Ihre Ideen zum ethischen Hacken vor Ihren Kunden, Studenten oder Mitarbeitern zu vertreten. Dieses Deck ist professionell gestaltet und umfasst siebenundachtzig Folien. Jede Folie ist zu 100 % editierbar und Sie können den Inhalt personalisieren, um Ihr Publikum zu beeinflussen. Mit diesem Deck können Sie eine tadellose Präsentation liefern. Schauen Sie sich dieses vollständige PPT-Deck für ethisches Hacken an. Sie können Informationen über alle Vorteile des ethischen Hackens, Module des ethischen Hacking-Trainings verteilen und diskutieren, ob Hacken legal ist oder nicht. Darüber hinaus finden Sie in diesem Deck einige Folien, die sich am besten eignen, um Vergleiche zwischen verschiedenen Arten von ethischem Hacken anzustellen. Sie müssen dieses Deck herunterladen, um sich in Ihrer Präsentationsreise abzuheben.

Laden Sie diese Folie herunter

Dieses komplette Deck umfasst alle wichtigen Informationen und Folien zu folgenden Themen:

- Ethische Anforderungen in verschiedenen Branchen

- Inhaltsverzeichnis

- Ethische Hacking-Agenda

- Verlust durch verschiedene CYber-Angriffe mit grafischer Darstellung

- Wachstum des ethischen Hacking-Berufs

- Grundlegende Konzepte des ethischen Hackens

- Vorteile von Ethical Hacking, grauen, schwarzen, weißen Hackern und mehr

Vorlage 2: 3-Monats-Ergebnis im Assessment Ethical Hacking PowerPoint-Präsentation

Die Visualisierung bestimmter Aspekte Ihres Geschäftsplans ist notwendig, um zu verfolgen, wie gut er sich entwickelt. Es ist die Business-Roadmap, die Ihnen hilft, zukünftige Möglichkeiten und Anstrengungen zu erkennen, die das Unternehmen unternehmen muss, um die strategischen Ziele zu erreichen. Ebenso benötigen Unternehmen eine Roadmap, um sich vor neugierigen Blicken und Sicherheitslücken zu schützen. Mit einer ethischen Hacking-Roadmap bleiben Sie Hackern und Angreifern einen Schritt voraus.

Die dreimonatige Roadmap für ethisches Hacken von SlideTeam mit Ergebnisbewertung ist alles, was Sie brauchen, um dem Team Ihre Vision mitzuteilen. Mit einem engmaschigen ethischen Hacking-PowerPoint-Präsentationsplan geben Sie die notwendigen Informationen an die Top-Experten des Unternehmens weiter. Mithilfe unserer Präsentation können Sie den Inhalt personalisieren, indem Sie einen vollständig sicheren Hacking-Plan zum Schutz vor Angriffen erstellen. Holen Sie sich diese gebrauchsfertige PowerPoint-Präsentation.

Laden Sie drei Monate Ethical Hacking Roadmap PPT herunter

Vorlage 3:Powerpoint-Präsentation zum dreimonatigen Fahrplan für ethisches Hacken

Planen Sie Ihre Ausführung. Führen Sie Ihren Plan aus – anonym

Wer auch immer diese Zeile gesagt hat, hat Recht, denn wenn Sie einen vollwertigen Plan haben, wird die Ausführung einfach. Stellen Sie sicher, dass Sie führend sind, indem Sie einen Plan für Penetrationstests für drei Monate im Voraus haben. Penetrationstests sind ein Cyberangriff, der darauf ausgerichtet ist, sichere Bedingungen anzupassen, um die Sicherheitsstärke zu überprüfen. Mit der dreimonatigen Penetrationstest-Roadmap von Slide Team können Sie Ihre Arbeit optimieren. Eine Roadmap minimiert die Zeitlücke und identifiziert die Probleme in kürzerer Zeit. Warten und Nachdenken hilft also nicht, aber das Herunterladen dieser Präsentation wird Ihnen definitiv helfen. Also, laden Sie es noch heute herunter!

Laden Sie diese Roadmap-Vorlage für Penetrationstests herunter

Vorlage 4: Zeitplan für das ethische Hacking-Programm PPT

Das Wort der Hacker bezieht sich nicht immer nur auf Wilderei. Ethisches Hacken wird eingesetzt, um die Mitarbeiter darin zu schulen, Malware und andere Angriffe zu verhindern. Für Unternehmen, große und kleine Unternehmen ist es lebenswichtig geworden, sich vor Feinden zu schützen. Möchten Sie Ihre Unternehmenskollegen über ethische Hacking-Schulungen und -Prüfungen unterrichten? Erwägen Sie die Verwendung von Timeline für das ethische Hacking-Programm ppt. Die Fachleute von SlideTeam haben das PPT erstellt, das alle Informationen über die CEH-Prüfung, das CEH-Training, die Unternehmensschulung, Zeitpläne usw. enthält. Alles, was Sie tun müssen, ist, die Präsentation herunterzuladen und den darin enthaltenen Inhalt zu personalisieren. Auf diese Weise können Sie eine tadellose Präsentation liefern, die jedes Detail im Detail zeigt. Warten Sie nicht und laden Sie diese PowerPoint-Präsentation zum ethischen Hacken jetzt herunter.

Holen Sie sich diese Zeitleiste für ethisches Hacken von PPT

Vorlage 5:Fahrplan für fünf Jahre Zeitleiste für ethisches Hacken

Eine Roadmap bedeutet eine bestimmte Reihe von Aufgaben, die in einem geplanten Zeitrahmen erledigt werden müssen. Es ist den vorgeplanten Roadmaps zu verdanken, dass Unternehmen Erfolgsquoten erzielen. Während Sie sich auf die Sicherheit Ihres Unternehmens vorbereiten, ist es wichtig, eine Fünfjahres-Roadmap zu planen, um Effizienz zu erzielen. Daher ist dies die perfekte Powerpoint-Präsentation, um alle Informationen zu kapseln und sie strukturiert und schön darzustellen. Darüber hinaus hat SlideTeam diese zu 100 % bearbeitbare PowerPoint-Präsentation vorbereitet, die die genaue Zeitachse darstellt. Sie können die Präsentationsvorlage für ethisches Hacken verwenden, um die Aufgabe zu priorisieren. Diese Präsentation richtet sich speziell an Unternehmer, die sich darauf freuen, ihre Fünfjahresziele zu erreichen.

Besorgen Sie sich diese Fünf-Jahres-Roadmap-Vorlage

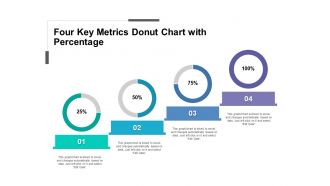

Vorlage 6: Bewertung der Informationssicherheitsstrategie Ethisches Hacking

Die Bewertung von Informationen beim ethischen Hacken erfordert viel Zeit und Geduld. Wenn Sie die Informationssicherheit und das Risikomanagement planen, entwickeln Sie eine Roadmap, die Ihnen Vorgaben und Ziele gibt, die mit Ihren Geschäftszielen in Einklang stehen. Darüber hinaus umfassen Informationssicherheitsstrategien eine Risikobewertung, indem sie sich auf Schwachstellen konzentrieren, die Bedrohungen für IT-Systeme verursachen können. Darüber hinaus gibt es bei der Bewertung der Sicherheitsstrategie Schwachstellen-Scans, Sicherheitsscans, Penetrationstests und viele andere Schritte. Diese Präsentation enthält Informationssicherheitsstrategien einschließlich Risikobewertung, indem sie sich auf Schwachstellen konzentriert, die Bedrohungen für IT-Systeme verursachen können. Darüber hinaus gibt es bei der Bewertung der Sicherheitsstrategie Schwachstellen-Scans, Sicherheitsscans, Penetrationstests und viele andere Schritte.

Laden Sie diese PowerPoint-Präsentation zur IT-Sicherheit herunter

Letzte Worte

Der obige Leitfaden soll Ihnen bei einigen der beeindruckenden Powerpoint-Vorlagen für ethisches Hacken helfen. Diese Vorlagen sind zu 100 % editierbar und können ohne zusätzlichen Aufwand personalisiert werden. Darüber hinaus haben die Powerpoint-Folien schöne Symbole, um Ihr Präsentationsspiel zu verbessern. Von der Schulung Ihrer Unternehmenskollegen bis hin zur Besprechung der nächsten Sicherheits-Roadmap sind diese Präsentationen perfekt. Sie können sich alle Präsentationsvorlagen für ethisches Hacken ansehen.

Holen Sie sich zu guter Letzt unser kostenloses Ethical Hacking Pdf

Häufig gestellte Fragen

Wie kann ethisches Hacken bei der Bereitstellung von Unternehmenssicherheit helfen?

Zertifizierte ethische Hacker verbessern die Sicherheitsstruktur und -lage eines Unternehmens, um sicherzustellen, dass jede Stufe perfekt und vor Angriffen geschützt ist. Ethische Hacker untersuchen die Schlupflöcher und schützen die Organisationen intern, damit es keine Kompromisse bei der Sicherheit gibt.

Welche Tools verwenden zertifizierte ethische Hacker?

Hier sind einige beliebte Tools, die von ethischen Hackern verwendet werden, wie z

- Nmap

- Metasplit

- SQLMAP

- Wireshark

Was sind die Phasen des ethischen Hackens?

Hier sind einige verschiedene Phasen des ethischen Hackens, die jeder zertifizierte Hacker kennen sollte

- Aufklärungsphase

- Scanphase

- Phase der Zugangserlangung.

- Zugriffsphase beibehalten

- Gleisbelegungsphase

Customer Reviews

Customer Reviews