Une seule vulnérabilité dont tout un attaquant a besoin - Window Snyder

La vie est devenue assez facile dans ce monde numérique, où tout est en ligne. Cependant, cette facilité entraîne de nombreuses autres conséquences telles que les fuites de données, le vol d'argent, les attaques numériques et bien plus encore. Vous ne savez jamais qui attend de se faufiler pour divulguer toutes vos informations privées. C'est l'un des plus gros défauts de la technologie haut de gamme, et c'est ce qu'on appelle le piratage. Le piratage est débridé, mais des pirates éthiques certifiés interviennent pour lutter contre cette menace de données et ces problèmes de sécurité.

Selon le rapport Statista , les internautes ont été témoins de 15 millions de violations de données au troisième trimestre 2022. Cela est vrai parce que les cybercrimes et les menaces augmentent également avec les progrès croissants du monde numérique. Non seulement les personnes ou les entreprises progressent avec le temps, mais les cybercriminels deviennent également intelligents pour exploiter la vulnérabilité et obtenir un avantage. Cependant, vous pouvez protéger votre entreprise en utilisant des stratégies de premier ordre. L'un des moyens de déjouer les hackers est de renforcer votre équipe avec de bons hackers. De bons hackers ? Vous pensez peut-être pourquoi ai-je besoin de pirates alors que ce sont eux qui obtiennent un accès non autorisé au système informatique et aux informations ?

Qui sont les hackers certifiés ?

Apprenons que de bons hackers peuvent renforcer votre entreprise et qu'ils sont appelés "hackers éthiques certifiés" . Ils utilisent leurs connaissances et leur expertise pour protéger votre entreprise en enquêtant sur toutes sortes de vulnérabilités susceptibles de violer le système de sécurité. Après avoir identifié la vulnérabilité pouvant entraîner des failles de sécurité, les pirates éthiques trouvent des solutions pour y remédier. Tout cela se passe avec le consentement de l'organisation. Alors, voici ce que fait un hacker éthique certifié.

- Protégez les systèmes de mise en réseau et apportez des solutions aux fissures et aux failles numériques afin de prévenir les cyberattaques.

- Rédige toutes les mesures préventives pour stopper les attaques malveillantes.

- Un hacker éthique certifié sensibilise la haute direction pour empêcher l'organisation de cybercrimes.

- Enquête et contrôle tout le trafic numérique entrant et sortant.

Vous cherchez à protéger votre entreprise des regards indiscrets qui peuvent causer d'énormes problèmes à votre entreprise ? Si oui, alors ce guide est pour vous où vous apprendrez comment protéger votre organisation contre les cyber-attaques via des présentations de piratage éthique.

Cinq modèles de présentation PowerPoint sur le piratage éthique qui peuvent vous aider à protéger votre entreprise.

Modèle 1 : Diapositives de présentation Powerpoint sur le piratage éthique

Cette présentation PowerPoint vous aidera à présenter vos idées sur le piratage éthique devant vos clients, étudiants ou employés. Ce jeu est conçu par des professionnels et comprend quatre-vingt-sept diapositives. Chaque diapositive est modifiable à 100 % et vous pouvez personnaliser le contenu pour influencer votre public. En utilisant ce deck, vous serez en mesure de livrer une présentation impeccable. Jetez un œil à ce deck PPT de piratage éthique complet. Vous pouvez dispenser des informations sur tous les avantages du piratage éthique, des modules de formation au piratage éthique, et discuter si le piratage est légal ou non. De plus, vous trouverez quelques diapositives dans ce jeu qui sont les meilleures pour faire des comparaisons entre différents types de piratage éthique. Vous devez télécharger ce deck pour vous démarquer dans votre parcours de présentation.

Ce deck complet couvre toutes les informations et diapositives importantes sur les sujets suivants :

- Exigences éthiques dans différents secteurs

- Table des matières

- Programme de piratage éthique

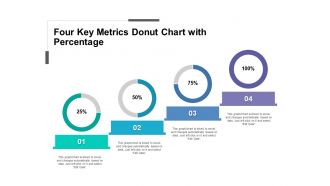

- Perte causée par différentes attaques CYber avec représentation graphique

- Croissance de la profession de piratage éthique

- Concepts fondamentaux du piratage éthique

- Avantages du piratage éthique, des hackers gris, noirs, blancs, etc.

Modèle 2 : 3 mois de résultats dans la présentation PowerPoint sur le piratage éthique de l'évaluation

La visualisation d'aspects spécifiques de votre plan d'affaires est nécessaire pour suivre son évolution. C'est la feuille de route commerciale qui vous aide à voir les opportunités futures et les efforts que l'organisation doit déployer pour atteindre les objectifs stratégiques. De même, les entreprises ont besoin d'une feuille de route pour se protéger des regards indiscrets et des vulnérabilités de sécurité. Avoir une feuille de route de piratage éthique vous gardera une longueur d'avance sur les pirates et les attaquants.

La feuille de route de trois mois sur le piratage éthique de SlideTeam avec évaluation des résultats est tout ce dont vous avez besoin pour communiquer votre vision à l'équipe. Avoir un plan de présentation PowerPoint de piratage éthique étroitement lié distribue les informations nécessaires aux meilleurs professionnels de l'entreprise. À l'aide de notre présentation, vous pouvez personnaliser le contenu en concevant un plan de piratage à toute épreuve pour vous protéger des attaques. Prenez cette présentation PowerPoint prête à l'emploi.

Téléchargez la feuille de route de trois mois sur le piratage éthique PPT

Modèle 3 :Feuille de route de trois mois sur le piratage éthique Présentation Powerpoint

Planifiez votre exécution. Exécutez votre plan - Anonyme

Qui a dit que cette ligne avait raison, car lorsque vous avez un plan complet, l'exécution devient facile. Assurez-vous de diriger en ayant trois mois à l'avance un plan de feuille de route pour les tests d'intrusion. Les tests d'intrusion sont une cyberattaque mise en place pour adapter les conditions de sécurité afin de vérifier la force de la sécurité. En utilisant la feuille de route de trois mois pour les tests d'intrusion de Slide Team, vous pouvez rationaliser votre travail. Avoir une feuille de route minimise l'écart de temps et identifie les problèmes dans un délai plus court. Donc, attendre et réfléchir ne vous aidera pas, mais télécharger cette présentation vous aidera certainement. Alors, téléchargez-le aujourd'hui !

Téléchargez ce modèle de feuille de route pour les tests d'intrusion

Modèle 4 : Chronologie du programme de piratage éthique PPT

Le mot des hackers ne concerne pas seulement le braconnage. Le piratage éthique est introduit pour former les employés sur la façon de prévenir les logiciels malveillants et autres attaques. Il est devenu vital pour les entreprises, les grandes et les petites entreprises de se protéger de leurs ennemis. Vous voulez enseigner à vos amis d'entreprise la formation et les examens de piratage éthique ? Pensez à utiliser Timeline pour le programme de piratage éthique ppt. Les professionnels de SlideTeam ont conçu le PPT qui couvre toutes les informations sur l'examen CEH, la formation CEH, la formation en entreprise, les délais, etc. Tout ce que vous avez à faire est de télécharger la présentation et de personnaliser le contenu qu'elle contient. De cette façon, vous pouvez fournir une présentation impeccable mettant en valeur chaque détail. N'attendez pas et téléchargez dès maintenant cette présentation PowerPoint sur le piratage éthique.

Saisissez cette chronologie pour le piratage éthique PPT

Modèle 5 :Feuille de route sur cinq ans pour le piratage éthique

Une feuille de route désigne un ensemble spécifique de tâches qui doivent être effectuées dans un laps de temps planifié. C'est grâce aux feuilles de route pré-planifiées que les entreprises atteignent des taux de réussite. Tout en préparant la sécurité de votre entreprise, il est essentiel de planifier une feuille de route sur cinq ans pour gagner en efficacité. Ainsi, c'est la présentation Powerpoint parfaite pour encapsuler toutes les informations et les représenter de manière structurée et belle. De plus, SlideTeam a préparé cette présentation PowerPoint 100% modifiable qui représente la chronologie exacte. Vous pouvez utiliser le modèle de présentation sur le piratage éthique pour hiérarchiser la tâche. Cette présentation s'adresse tout particulièrement aux entrepreneurs qui ont hâte d'atteindre leurs objectifs quinquennaux.

Saisissez ce modèle de feuille de route sur cinq ans

Modèle 6 : Évaluation de la stratégie de sécurité de l'information Piratage éthique

L'évaluation des informations dans le piratage éthique demande beaucoup de temps et de patience. Lorsque vous planifiez la sécurité de l'information et la gestion des risques, vous développez une feuille de route vous donnant des cibles et des objectifs alignés sur vos objectifs commerciaux. De plus, les stratégies de sécurité de l'information incluent l'évaluation des risques en se concentrant sur les vulnérabilités qui peuvent causer des menaces aux systèmes informatiques. En outre, l'analyse des vulnérabilités, l'analyse de la sécurité, les tests d'intrusion et de nombreuses autres étapes sont présentes dans l'évaluation de la stratégie de sécurité. Cette présentation contient des stratégies de sécurité de l'information, y compris l'évaluation des risques en se concentrant sur les vulnérabilités qui peuvent causer des menaces aux systèmes informatiques. En outre, l'analyse des vulnérabilités, l'analyse de la sécurité, les tests d'intrusion et de nombreuses autres étapes sont présentes dans l'évaluation de la stratégie de sécurité.

Télécharger cette présentation Powerpoint sur la sécurité informatique

Derniers mots

Le guide ci-dessus était destiné à vous aider avec certains des superbes modèles Powerpoint de piratage éthique. Ces modèles sont 100% modifiables et peuvent être personnalisés sans effort supplémentaire. De plus, les diapositives Powerpoint ont de belles icônes pour réussir votre jeu de présentation. De la formation de vos collègues d'entreprise à la discussion de la prochaine feuille de route de sécurité, ces présentations sont parfaites. Vous pouvez consulter tous les modèles de présentation de piratage éthique.

Enfin, récupérez notre Pdf de piratage éthique gratuit

Questions fréquemment posées

Comment le piratage éthique peut-il aider à assurer la sécurité des entreprises ?

Les pirates éthiques certifiés améliorent la structure et la posture de sécurité d'une organisation pour s'assurer que chaque étape est parfaite et protégée contre les attaques. Les pirates éthiques enquêtent sur les failles et protègent les organisations en interne afin qu'il n'y ait aucun compromis en matière de sécurité.

Quels sont les outils utilisés par les hackers éthiques certifiés ?

Voici quelques outils populaires utilisés par les pirates éthiques comme

- NmapName

- Metasploit

- SQLMAP

- Wireshark

Quelles sont les étapes du piratage éthique ?

Voici quelques différentes phases du piratage éthique que tout pirate informatique certifié devrait connaître

- Phase de reconnaissance

- Phase de numérisation

- Accéder à la phase gagnante.

- Phase de maintien de l'accès

- Phase de recouvrement des voies

Customer Reviews

Customer Reviews

![Comment créer un Fantastique Modèle de Diapositive D'agenda PowerPoint en 5 étapes [Presentation Hackathon 4]](https://www1.slideteam.net/wp/wp-content/uploads/2022/09/Diapositive-Agenda-Inoubliable-Francais-1013x441.png)