Una sola vulnerabilidad, todo lo que un atacante necesita: Window Snyder

La vida se ha vuelto bastante fácil en este mundo digital, donde todo está en línea. Sin embargo, con esta facilidad vienen muchas otras consecuencias como fugas de datos, robo de dinero, ataques digitales y mucho más. Nunca sabes quién está esperando colarse para filtrar toda tu información privada. Esta es una de las fallas más grandes que viene con la tecnología de punta, y se llama piratería. La piratería es desenfrenada, pero los piratas informáticos éticos certificados intervienen para combatir esta amenaza de datos y los problemas de seguridad.

Según el informe de Statista , los usuarios de Internet fueron testigos de 15 millones de violaciones de datos en el tercer trimestre de 2022. Esto es cierto porque los delitos cibernéticos y las amenazas también están aumentando con los crecientes avances en el mundo digital. No solo las personas o las empresas avanzan con el tiempo, sino que los ciberdelincuentes también se vuelven inteligentes para explotar la vulnerabilidad y obtener una ventaja. Sin embargo, puede proteger su negocio empleando algunas estrategias de primer nivel. Una de las formas de desconcertar a los piratas informáticos es fortalecer su equipo con buenos piratas informáticos. ¿Buenos hackers? Quizás esté pensando ¿por qué necesito piratas informáticos cuando son ellos los que obtienen acceso no autorizado al sistema informático y la información?

¿Quiénes son los piratas informáticos certificados?

Aprendamos que los buenos piratas informáticos pueden fortalecer su negocio y se denominan "piratas informáticos éticos certificados" . Usan su conocimiento y experiencia para proteger su negocio al investigar todo tipo de vulnerabilidades que pueden violar el sistema de seguridad. Después de identificar la vulnerabilidad que puede causar brechas de seguridad, los hackers éticos encuentran soluciones para remediarla. Todo esto sucede con el consentimiento de la organización. Entonces, esto es lo que hace un hacker ético certificado.

- Proteja los sistemas de red y proporcione remedios para las grietas y lagunas digitales para prevenir ataques cibernéticos.

- Señala todas las medidas preventivas para detener los ataques maliciosos.

- El hacker ético certificado crea conciencia entre la gerencia de alto nivel para evitar que la organización cometa delitos cibernéticos.

- Investiga y comprueba todo el tráfico digital entrante y saliente.

¿Está buscando proteger su negocio de los ojos intrusos que pueden traerle grandes problemas? En caso afirmativo, entonces esta guía es para usted donde aprenderá cómo proteger su organización de los ataques cibernéticos a través de presentaciones de piratería ética.

Cinco plantillas de presentación de PowerPoint sobre piratería ética que pueden ayudarlo a proteger su negocio.

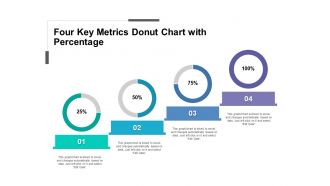

Plantilla 1: Diapositivas de presentación de Powerpoint sobre piratería ética

Esta presentación de PowerPoint lo ayudará a representar sus ideas sobre la piratería ética frente a sus clientes, estudiantes o empleados. Esta plataforma está diseñada profesionalmente y abarca ochenta y siete diapositivas. Cada diapositiva es 100% editable y puedes personalizar el contenido para influir en tu audiencia. Con esta plataforma, podrá realizar una presentación impecable. Echa un vistazo a este completo PPT de piratería ética. Puede brindar información sobre todos los beneficios de la piratería ética, módulos de capacitación en piratería ética y discutir si la piratería es legal o no. Además, encontrará algunas diapositivas en esta plataforma que son mejores para repartir comparaciones entre diferentes tipos de piratería ética. Debes descargar este mazo para destacar en tu viaje de presentación.

Esta plataforma completa cubre toda la información importante y diapositivas sobre los siguientes temas:

- Requisitos éticos en diferentes sectores

- Tabla de contenidos

- Agenda de Hacking Ético

- Pérdida Causada por diferentes CYber ataques con representación gráfica

- Crecimiento de la profesión de hacking ético

- Conceptos fundamentales del hacking ético

- Ventajas del hacking ético, hackers grises, negros, blancos y más

Plantilla 2: Resultado de 3 meses en la presentación de PowerPoint de Evaluación de Hacking Ético

La visualización de aspectos específicos de su plan de negocios es necesaria para rastrear qué tan bien se está moviendo. Es la hoja de ruta comercial que lo ayuda a ver las oportunidades futuras y los esfuerzos que la organización debe realizar para lograr los objetivos estratégicos. De manera similar, las empresas necesitan una hoja de ruta para protegerse de las vulnerabilidades de seguridad. Tener una hoja de ruta de piratería ética lo mantendrá por delante de los piratas informáticos y los atacantes.

La hoja de ruta de tres meses de piratería ética de SlideTeam con evaluación de resultados es todo lo que necesita para comunicar su visión al equipo. Tener un plan de presentación de PowerPoint de piratería ética estrechamente unido brinda la información necesaria a los mejores profesionales de la empresa. Usando nuestra presentación, puede personalizar el contenido ideando un plan de piratería de prueba completa para protegerse de los ataques. Tome esta presentación de PowerPoint lista para usar.

Descargue la hoja de ruta de hacking ético de tres meses PPT

Plantilla 3:Presentación de Powerpoint de la hoja de ruta de tres meses para el hacking ético

Planifica tu ejecución. Ejecuta tu plan- Anónimo

Quien haya dicho esta línea tiene razón porque cuando tienes un plan completo, la ejecución se vuelve fácil. Asegúrese de liderar teniendo un plan de hoja de ruta de pruebas de penetración de tres meses por delante. La prueba de penetración es un ataque cibernético que se configura para adaptar las condiciones seguras para verificar la solidez de la seguridad. Usando la hoja de ruta de prueba de penetración de tres meses de Slide Team, puede optimizar su trabajo. Tener una hoja de ruta minimiza la brecha de tiempo e identifica los problemas en una duración más corta. Entonces, esperar y pensar no ayudará, pero descargar esta presentación definitivamente lo ayudará. Entonces, ¡descárgalo hoy!

Descargue esta plantilla de hoja de ruta de pruebas de penetración

Plantilla 4: Línea de tiempo para el programa de piratería ética PPT

La palabra de los hackers no se trata solo de la caza furtiva siempre. Se introduce la piratería ética para capacitar a los empleados sobre cómo prevenir el malware y otros ataques. Se ha vuelto vital para las corporaciones y las empresas grandes y pequeñas protegerse de los enemigos. ¿Quiere enseñar a sus amigos corporativos sobre capacitación y exámenes de piratería ética? Considere usar Timeline para el programa de piratería ética ppt. Los profesionales de SlideTeam han elaborado el PPT que cubre toda la información sobre el examen CEH, la capacitación CEH, la capacitación corporativa, los plazos, etc. Todo lo que necesita hacer es descargar la presentación y personalizar el contenido que contiene. De esta manera, puede ofrecer una presentación impecable que muestre cada detalle. No espere y descargue esta presentación de PowerPoint sobre piratería ética ahora.

Tome esta línea de tiempo para la piratería ética PPT

Plantilla 5:Hoja de ruta cronológica de cinco años para el hacking ético

Una hoja de ruta significa un conjunto específico de tareas que deben realizarse en un marco de tiempo planificado. Es debido a las hojas de ruta planificadas previamente que las empresas logran tasas de éxito. Mientras se prepara para la seguridad de su negocio, es esencial planificar una hoja de ruta de cinco años para brindar eficiencia. Por lo tanto, esta es la presentación de Powerpoint perfecta para encapsular toda la información y representarla de una manera estructurada y hermosa. Además, SlideTeam ha preparado esta presentación de PowerPoint 100% editable que representa la línea de tiempo exacta. Puede usar la plantilla de presentación de piratería ética para priorizar la tarea. Esta presentación es especialmente para los empresarios que esperan alcanzar sus metas a cinco años.

Tome esta plantilla de hoja de ruta de cinco años

Plantilla 6: Evaluación de la estrategia de seguridad de la información Hacking ético

La evaluación de la información en el hacking ético requiere mucho tiempo y paciencia. Cuando planifica la seguridad de la información y la gestión de riesgos, desarrolla una hoja de ruta que le brinda metas y objetivos alineados con sus objetivos comerciales. Además, las estrategias de seguridad de la información incluyen la evaluación de riesgos centrándose en las vulnerabilidades que pueden causar amenazas a los sistemas de TI. Además, el análisis de vulnerabilidades, el análisis de seguridad, las pruebas de penetración y muchos otros pasos están presentes en la evaluación de la estrategia de seguridad. Esta presentación contiene estrategias de seguridad de la información, incluida la evaluación de riesgos, centrándose en las vulnerabilidades que pueden causar amenazas a los sistemas de TI. Además, el análisis de vulnerabilidades, el análisis de seguridad, las pruebas de penetración y muchos otros pasos están presentes en la evaluación de la estrategia de seguridad.

Descargue esta presentación de Powerpoint de seguridad de TI

Ultimas palabras

La guía anterior estaba destinada a ayudarlo con algunas de las impresionantes plantillas de Powerpoint de piratería ética. Estas plantillas son 100% editables y se pueden personalizar sin ningún esfuerzo adicional. Además, las diapositivas de Powerpoint tienen hermosos íconos para dominar su juego de presentación. Desde capacitar a sus colegas corporativos hasta discutir la próxima hoja de ruta de seguridad, estas presentaciones son perfectas. Puedes echar un vistazo a todas las plantillas de presentación de hacking ético.

Por último, obtenga nuestro Pdf gratuito de piratería ética

Preguntas frecuentes

¿Cómo puede ayudar la piratería ética a proporcionar seguridad empresarial?

Los piratas informáticos éticos certificados mejoran la estructura y la postura de seguridad de una organización para garantizar que cada etapa sea perfecta y esté protegida contra ataques. Los piratas informáticos éticos investigan las lagunas y protegen a las organizaciones internamente para que no se comprometa la seguridad.

¿Cuáles son las herramientas que utilizan los hackers éticos certificados?

Aquí hay algunas herramientas populares utilizadas por hackers éticos como

- Nmap

- metasploit

- SQLMAP

- Tiburón alambre

¿Cuáles son las etapas del hacking ético?

Aquí hay algunas fases diferentes de la piratería ética que todo pirata informático certificado debe conocer

- Fase de reconocimiento

- Fase de escaneo

- Fase de obtención de acceso.

- Mantenimiento de la fase de acceso

- Fase de cobertura de vía

Customer Reviews

Customer Reviews