هل ينتابك شعور بالفشل بعد النقر عن طريق الخطأ على رابط بريد إلكتروني مشبوه؟ أو هذا الذعر البارد عندما تتسرب معلومات بطاقتك الائتمانية؟

لقد كنت هناك في كثير من الأحيان أكثر مما أستطيع أن أتذكر، وأنا متأكد من أنك تفعل ذلك أيضًا، حيث أصبحت ضحية لساحة المعركة غير المرئية للأمن السيبراني. ولكن هذا على المستوى الشخصي فقط، تخيل هجومًا إلكترونيًا على مستوى المؤسسة. إنه ليس أقل من خطر!

تذكر الهجوم الإلكتروني لوكالة ناسا حيث قام متسلل يبلغ من العمر 15 عامًا بإغلاق أجهزة الكمبيوتر التابعة لناسا لمدة 21 يومًا. كلف إصلاحه عملاق الفضاء حوالي 41000 دولار. أو "فيروس ميليسا" الشهير عالميًا، حيث قام أحد المبرمجين بإرسال ملف Microsoft Word يحتوي على الفيروس إلى مؤسسات مختلفة. تسبب هذا الفيروس في أضرار لمئات الشركات، بما في ذلك مايكروسوفت، وكلف إصلاحه حوالي 80 مليون دولار.

بغض النظر عن حجمها أو مجالها، يجب على كل شركة إعطاء الأولوية للأمن السيبراني. يمكن أن تستهدف التهديدات السيبرانية أي منظمة مما يؤدي إلى خسائر مالية وانتهاكات للبيانات وفقدان السمعة. ومن ثم فمن الضروري أن يكون لديك خطة أمنية قوية تحمي المعلومات السرية مع بناء ثقة العملاء. الحذر دائمًا ما يكون مفيدًا عند إدارة المخاطر السيبرانية!

سترشدك مشاركة المدونة هذه إلى كيفية إنشاء استراتيجية قوية للأمن السيبراني. سنشرح هذه الإستراتيجية خطوة بخطوة باستخدام شرائح PowerPoint. شرائح PowerPoint هذه متاحة أيضًا للتنزيل لاستخدامك وهي قابلة للتعديل بنسبة 100%!

شرائح PowerPoint لاستراتيجية الأمن السيبراني

احصل على هذه المجموعة الكاملة المكونة من 23 شريحة!

نهج من 5 خطوات في إطار استراتيجية الأمن السيبراني

تعرض هذه الشريحة نهجًا من خمس خطوات لتطوير استراتيجية الأمن السيبراني للمؤسسات. هذه الخطوات هي:

- التحديد: يتضمن ذلك فهم أصول المنظمة وبياناتها والتهديدات المحتملة.

- الحماية: يتضمن ذلك تنفيذ الضوابط الأمنية لمنع الهجمات الإلكترونية.

- الكشف: يتضمن ذلك أنظمة مراقبة للنشاط المشبوه.

- الرد: يوضح هذا الإجراء الخاص باحتواء الهجمات الإلكترونية ومعالجتها.

- الاسترداد: يتضمن استعادة الأنظمة والبيانات بعد الهجوم.

يذكر النموذج أيضًا أهمية إدارة الأصول وتقييم المخاطر والحوكمة والامتثال والتواصل في تطوير استراتيجية الأمن السيبراني.

قم بتنزيل قالب PowerPoint هذا الآن!

4 خطوات لتطوير استراتيجية الأمن السيبراني

تمثل هذه الشريحة أربع خطوات لتطوير استراتيجية الأمن السيبراني.

- اكتشف التهديدات السيبرانية التي تواجهها ومدى سوءها.

- تعرف على مدى استعدادك الآن لسياساتك ووعيك.

- قرر ما الذي يجب تغييره لتحسين أمانك.

- ضع خطة واضحة تتضمن قواعد ومسؤوليات وإجراءات محدثة.

ابدأ بفهم التهديدات التي تواجهها مؤسستك؛ تحديد وتقييم المخاطر المحتملة وتأثيرها على الأمن. بعد ذلك، قم بتقييم مستوى نضجك الحالي في مجال الأمن السيبراني من خلال فحص السياسات والإجراءات ومستويات الوعي الحالية.

بمجرد التقييم، حدد الإجراءات التي ستتخذها لتعزيز برنامجك، مع تحديد التغييرات في السياسات والوثائق وكيف تنوي توصيل خطتك إلى الإدارة. وأخيرًا، قم بتوثيق استراتيجية الأمن السيبراني الخاصة بك، بما في ذلك السياسات والإجراءات المحدثة والأدوار والمسؤوليات المحددة بوضوح للتنفيذ الفعال والتدابير الأمنية المستمرة.

قم بتنزيل قالب PowerPoint هذا الآن!

نموذج نضج استراتيجية الأمن السيبراني OT

توضح الشريحة المقدمة نموذج النضج الذي يهدف إلى تعزيز استراتيجيات الأمن السيبراني للتكنولوجيا التشغيلية (OT). يمكن لخارطة الطريق هذه أن تساعد المؤسسات في تقييم وتحسين موقفها من الأمن السيبراني من خلال خمسة مجالات حاسمة.

- تتعلق الشبكات بالتخطيط والتنفيذ الآمن لشبكات التكنولوجيا التشغيلية، والتي تشمل التجزئة وجدران الحماية بالإضافة إلى أنظمة كشف/منع التسلل.

- تشير الموارد البشرية على نحو ملائم إلى تدريب الموظفين وتوعيتهم بتقنيات الأمن السيبراني فيما يتعلق بمشاركتهم في عمليات التكنولوجيا التشغيلية حتى يتمكنوا من اكتشاف التهديدات المحتملة.

- تتعلق العمليات بتحديد الخطط المنظمة للاستجابة للحوادث إلى جانب إدارة الثغرات الأمنية مع التركيز أيضًا على ممارسات المراقبة الأمنية المستمرة.

- تغطي تقنية الأمان استخدام أدوات الحماية ذات الصلة بالإضافة إلى تقنيات مثل حماية نقطة النهاية وبرامج مكافحة البرامج الضارة جنبًا إلى جنب مع أطر إدارة المعلومات الأمنية والأحداث (SIEM) لضمان النشر الفعال.

- تأخذ فجوات الموارد في الاعتبار القيود المتصورة في متطلبات خبرة الموظفين أو قيود الميزانية المقترنة جدًا بأوجه القصور التقنية مما يعيق مستويات التسليم المثلى الممكنة من برنامج الأمن السيبراني للتكنولوجيا التشغيلية الخاص بك.

يوضح النموذج درجات التطور في تقدم الأمن السيبراني، مع التقدم من الجوانب الأساسية البدائية إلى الكفاءة المتقدمة. ومن خلال التقييم المنهجي لخطتك مقابل هذه الأقسام، يمكنك التعرف على أوجه القصور وتحديد المجالات التي تحتاج إلى أكبر قدر من الاهتمام. في جوهر الأمر، الهدف هو إنشاء موقع شامل وآمن للأمن السيبراني للتكنولوجيا التشغيلية يحمي البنية التحتية الأساسية لديك بكفاءة من الأنشطة الضارة عبر الإنترنت.

قم بتنزيل قالب PowerPoint هذا الآن!

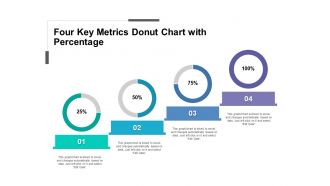

العناصر الأساسية لاستراتيجية الأمن السيبراني

تسلط هذه الشريحة الضوء على العناصر الأساسية لخطة الأمن السيبراني الكاملة، بما في ذلك إدارة المخاطر السيبرانية، واتباع اللوائح الأمنية، وتنفيذ مشاريع التحول السيبراني، وتطوير استراتيجية سيبرانية شاملة. وهو بمثابة دليل مرئي للمؤسسات للتعامل مع تعقيدات الأمن السيبراني، مما يضمن دفاعًا قويًا ضد التهديدات الناشئة.

ومع التركيز على إدارة المخاطر والامتثال التنظيمي والتحول الاستراتيجي، يسهل هذا الإطار اتباع نهج استباقي تجاه الأمن السيبراني. إنه يمكّن المنظمة من مكافحة التهديدات السيبرانية المحتملة بشكل فعال مع الامتثال لمعايير ولوائح الصناعة بطريقة معززة.

قم بتنزيل قالب PowerPoint هذا الآن!

الإطار التنظيمي لاستراتيجية الأمن السيبراني

تتضمن استراتيجية الأمن السيبراني الشاملة إطارًا تنظيميًا يساعد في حماية البيانات والأنظمة من الهجمات السيبرانية الضارة. ويتألف هذا الهيكل من مكونات مختلفة، بما في ذلك الحوكمة والتقييم وإدارة المخاطر بالإضافة إلى الامتثال والتي تعمل بشكل تعاوني لتوفير طريقة مبسطة لضمان سلامة الأمن السيبراني.

لضمان اتباع نهج قوي للأمن السيبراني، يجب على المؤسسات إنشاء إطار تنظيمي لاستراتيجيتها. يمكن أن يساعد ذلك في تحقيق الفوائد التالية:

- تحديد التهديدات السيبرانية ونقاط الضعف المعرضة لها.

- قم بإنشاء إستراتيجية لتقليل / تقليل تأثير تلك المخاطر المحتملة.

- تقديم التدابير التنظيمية المطلوبة.

- تقييم كفاءة برنامج الدفاع السيبراني الخاص بهم.

ومن خلال تنفيذ هيكل منظم لاستراتيجية الأمن السيبراني الخاصة بها، يمكن للشركات رفع مستوى الأمان لديها وتقليل احتمالية الهجمات السيبرانية. على الرغم من أن هذه الخطة قد لا تناسب مؤسستك تمامًا كما تم تقديمها، إلا أنها قابلة للتخصيص بالكامل لتناسب متطلباتك الفريدة.

قم بتنزيل قالب PowerPoint هذا الآن!

استراتيجية إدارة مخاطر الأمن السيبراني

تمثل هذه الشريحة عملية تقييم مخاطر استراتيجية الأمن السيبراني التي توضح إعداد الحدث وتنفيذه وتحليل ما بعد المهمة وإعداد التقارير.

تبدأ العملية بالتحضير للحدث، والذي يتضمن تحديد المهمة والأهداف، وتحديد فريق التحليل وإعداد التقارير، وإنشاء مصفوفة المخاطر. الخطوة التالية هي تنفيذ الحدث، والذي يتضمن تحديد نقاط الضعف، وتحليل هجمات الخصم، ووضع خطة للتخفيف. والخطوة الأخيرة هي تحليل ما بعد المهمة وإعداد التقارير، والذي يتضمن تحديد التأثيرات السيبرانية، ووصف التأثيرات، ووضع الاستنتاج.

تتضمن الشريحة أيضًا فريقين: فريق العمليات (الأزرق) وفريق الخصم (الأحمر). الفريق الأزرق مسؤول عن تطوير خطة المهمة واستراتيجيات التخفيف. الفريق الأحمر مسؤول عن تحديد مسارات الوصول وتنفيذ الهجمات. هذا على سبيل المثال فقط، حيث يمكنك تخصيص الفرق وإضافة البيانات وفقًا لمتطلباتك.

قم بتنزيل قالب PowerPoint هذا الآن!

استراتيجية الأمن السيبراني عبر المجالات المالية الرئيسية

تقدم الشريحة التالية هيكلًا لتطوير تكتيكات الأمن السيبراني في المجالات المالية الأساسية. يتضمن التكوين خمسة قطاعات: تتمحور حول الموهبة، والاستراتيجية والابتكار، وتركز على إدارة المخاطر، مدفوعة بجمع المعلومات الاستخبارية وقابلة للتكيف مع كونها متينة في نفس الوقت. يمتلك كل قطاع أهدافًا فريدة تتوافق مع الأهداف العامة للإطار.

القسم الذي يركز على المواهب يعطي الأولوية لتطوير والحفاظ على قوة عاملة ماهرة في مجال الأمن السيبراني. يؤكد الجزء الاستراتيجي والابتكاري على استخدام التكنولوجيا لتعزيز موقف الأمن السيبراني للمؤسسة. على النقيض من ذلك، يركز القطاع المدرك للمخاطر على اكتشاف التهديدات السيبرانية المحتملة وتقييمها وتقليلها إلى أدنى حد، بينما يقع الاستفادة من المعلومات الاستخبارية في عمليات صنع القرار في قلب القسم الذي يعتمد على الاستخبارات. وأخيرًا، فإن بناء بنى تحتية مرنة قادرة على التعافي من الهجمات يحتل مركز الصدارة في القطاع القابل للتطوير الذي يهدف إلى إنشاء برامج قوية للأمن السيبراني.

تسلط شريحة العرض التقديمي الضوء على العديد من المزايا الحيوية لتنفيذ نهج قوي للأمن السيبراني. تشمل هذه الامتيازات زيادة قيمة أصحاب المصلحة، والتزامًا أفضل بالامتثال، وأداءً تجاريًا متميزًا، وصورة محسنة للعلامة التجارية. بالنسبة للشركات المالية الراغبة في حماية مواردها ومعلومات عملائها، فإن وضع استراتيجية هائلة للأمن السيبراني أمر بالغ الأهمية.

قم بتنزيل قالب PowerPoint هذا الآن!

مخطط انسيابي لاستراتيجية إدارة مخاطر الأمن السيبراني

تعرض هذه الشريحة مخططًا انسيابيًا لاستراتيجية إدارة مخاطر الأمن السيبراني. تبدأ العملية بتحديد الحادث وتقييمه، تليها نقطة قرار حاسمة لتحديد ما إذا كان الحادث يتطلب بروتوكولات الاستجابة للأزمات.

بالنسبة للحوادث غير المتعلقة بالأزمات، يتم تنفيذ جهود المراقبة والتحسين المستمرة. تؤدي حوادث الأزمات إلى اتخاذ إجراءات فورية، بما في ذلك التصنيف والإخطار والمعالجة والتعاون والتحليل بعد الحادث.

تعد استعادة الثقة والولاء أمرًا بالغ الأهمية بعد وقوع حادث، كما يعد التعزيز المستمر لوضع الأمن السيبراني أمرًا ضروريًا للحماية على المدى الطويل.

قم بتنزيل قالب PowerPoint هذا الآن!

خاتمة

لقد وضعت هذه المدونة للتو حجر الأساس لبناء حصنك الإلكتروني. لقد استكشفنا الركائز الأساسية لاستراتيجية قوية: الموهبة والابتكار وإدارة المخاطر والذكاء والمرونة. تذكر أنه لا يكفي تنفيذ هذه العناصر وحدها؛ إنهما نظام بيئي مترابط، كل منهما يعزز الآخر.

لكن بناء القلعة يتطلب أكثر من مجرد المخططات. أنت بحاجة إلى الأدوات والمعرفة والرؤى القابلة للتنفيذ لتحويل النظرية إلى ممارسة. وهنا يأتي دور عرضنا التقديمي الشامل. إنه مزود بأطر عمل مفصلة وأمثلة من العالم الحقيقي وتوجيهات الخبراء، وهو مخططك لصياغة دفاع إلكتروني قوي.

قم بتنزيل العرض التقديمي اليوم و:

- استكشف المزيد: تعمق في كل جانب من جوانب نهج الأمن السيبراني واكتشف النصائح القابلة للتنفيذ لوضعه موضع التنفيذ.

- احصل على رؤى عملية وقيمة: قم بتخصيص نهجك لتلبية متطلباتك الفريدة من خلال فحص الأمثلة الفعلية من الميدان وتلقي التقييمات المهنية.

- شجع فريقك: قم بتوزيع العرض التقديمي بين زملائك وأصحاب المصلحة لتنمية عقلية الوعي والاستعداد السيبراني.

لا تنتظر حتى يتم اختراق الجدران. قم بتنزيل العرض التقديمي الآن وابدأ في بناء نظام الدفاع السيبراني الخاص بك.

أسئلة مكررة

س: ما أهمية استراتيجية الأمن السيبراني للشركات؟

ج: تعد استراتيجية الأمن السيبراني أمرًا بالغ الأهمية للشركات لأنها تحمي من التهديدات السيبرانية المحتملة، مثل خروقات البيانات والخسائر المالية. فهو يحمي المعلومات الحساسة، ويحافظ على ثقة العملاء، ويضمن الأمن العام ومرونة المنظمة.

س: ما هي المكونات الرئيسية لاستراتيجية الأمن السيبراني الشاملة؟

ج: تشتمل استراتيجية الأمن السيبراني القوية على عناصر مثل تنمية المواهب، والمناهج التي تركز على المخاطر، والالتزام بلوائح الأمان، ومبادرات التحول الاستراتيجي، وقابلية التوسع. تشكل هذه المكونات مجتمعة دفاعًا استباقيًا ضد التهديدات السيبرانية المتطورة.

س: كيف يمكن للمؤسسات تقييم مدى نضج الأمن السيبراني لديها في مجال التكنولوجيا التشغيلية (OT)؟

ج: يركز نموذج نضج الأمن السيبراني للتكنولوجيا التشغيلية على الشبكات والموارد البشرية والعمليات وتكنولوجيا الأمان ومعالجة فجوات الموارد. يمكن للمنظمات تقييم نضجها من خلال تقييم هذه المجالات، وتحديد نقاط القوة والضعف، ووضع استراتيجيات للتحسين.

س: ما هو الدور الذي تلعبه إدارة المخاطر في استراتيجية الأمن السيبراني؟

ج: تعد إدارة المخاطر جانبًا أساسيًا في استراتيجية الأمن السيبراني. ويتضمن تحديد المخاطر السيبرانية المحتملة وتقييمها والتخفيف من حدتها. ومن خلال إدارة المخاطر بشكل استباقي، يمكن للمؤسسات تعزيز وضعها الأمني العام والاستجابة بفعالية للتهديدات السيبرانية المتطورة.

س: كيف يمكن للمخطط الانسيابي لاستراتيجية إدارة مخاطر الأمن السيبراني توجيه الاستجابة للحوادث؟

ج: يبدأ المخطط الانسيابي لاستراتيجية إدارة مخاطر الأمن السيبراني بتحديد الحوادث وتقييمها. بالنسبة للحوادث غير المتعلقة بالأزمات، يتم تنفيذ جهود المراقبة والتحسين المستمرة. تؤدي حوادث الأزمات إلى اتخاذ إجراءات فورية، بما في ذلك التصنيف والإخطار والمعالجة والتعاون والتحليل بعد الحادث، وتوجيه المنظمات من خلال عملية استجابة منظمة للحوادث.

Customer Reviews

Customer Reviews